Một nhóm học giả từ Đại học Tel Aviv đã tiết lộ chi tiết về các lỗi thiết kế “nghiêm trọng” hiện đã được vá ảnh hưởng đến khoảng 100 triệu điện thoại thông minh Samsung chạy Android có thể dẫn đến việc khai thác các khóa mật mã bí mật.

Các nhà nghiên cứu Alon Shakevsky, Eyal Ronen và Avishai Wool cho biết những thiếu sót là kết quả của việc phân tích thiết kế mật mã và triển khai Keystore được hỗ trợ bởi phần cứng của Android trong các thiết bị hàng đầu Galaxy S8, S9, S10, S20 và S21 của Samsung.

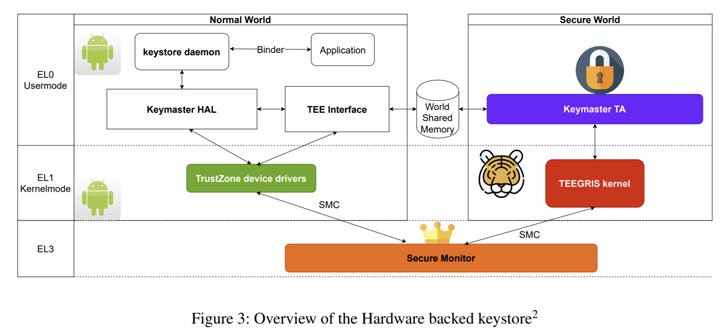

Môi trường thực thi đáng tin cậy (TEEs) là một vùng an toàn cung cấp một môi trường biệt lập để thực thi các Ứng dụng đáng tin cậy (TA) nhằm thực hiện các nhiệm vụ quan trọng về bảo mật nhằm đảm bảo tính bí mật và toàn vẹn.

Trên Android, Kho khóa được hỗ trợ bởi phần cứng là một hệ thống tạo điều kiện thuận lợi cho việc tạo và lưu trữ các khóa mật mã trong TEE, khiến chúng khó bị trích xuất khỏi thiết bị hơn theo cách ngăn hệ điều hành cơ bản có quyền truy cập trực tiếp.

Thay vào đó, Android Keystore hiển thị các API dưới dạng Keymaster TA (ứng dụng đáng tin cậy) để thực hiện các hoạt động mật mã trong môi trường này, bao gồm tạo khóa an toàn, lưu trữ và sử dụng nó để ký kỹ thuật số và mã hóa. Trên các thiết bị di động của Samsung, Keymaster TA chạy trong TEE dựa trên ARM TrustZone.

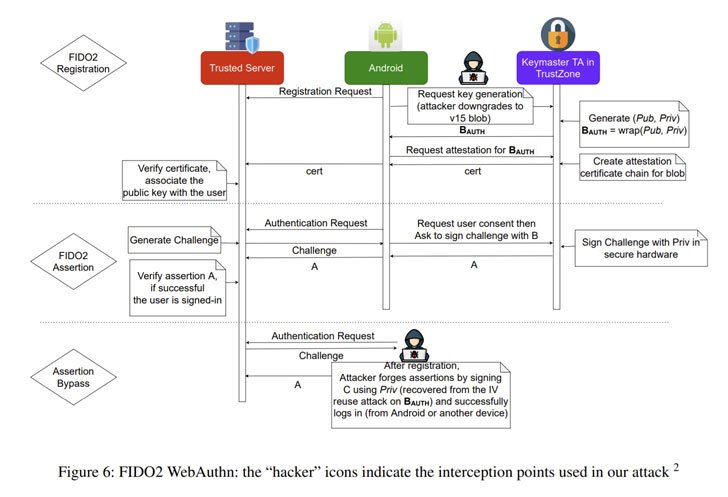

Tuy nhiên, các lỗ hổng bảo mật được phát hiện trong quá trình triển khai của Samsung có nghĩa là họ có thể cung cấp cho kẻ thù có đặc quyền root một con đường khả thi để khôi phục các khóa riêng được bảo vệ bằng phần cứng từ phần tử an toàn. Danh sách các vấn đề được xác định như sau:

Tái sử dụng vectơ khởi tạo (IV) trong Keymaster TA (CVE-2021-25444) – Lỗ hổng tái sử dụng IV trong Keymaster trước SMR AUG-2021 Bản phát hành 1 cho phép giải mã keyblob tùy chỉnh với quy trình đặc quyền. (Tác động đến Galaxy S9, J3 Top, J7 Top, J7 Duo, TabS4, Tab-AS-Lite, A6 Plus và A9S) Tấn công hạ cấp trong Keymaster TA (CVE-2021-25490) – Một cuộc tấn công hạ cấp keyblob trong Keymaster trước SMR Tháng 10 năm 2021 Bản phát hành 1 cho phép [an] kẻ tấn công để kích hoạt lỗ hổng tái sử dụng IV với quy trình đặc quyền. (Tác động đến Galaxy S10, S20 và S21)

Tóm lại, việc khai thác thành công các sai sót đối với Keymaster TA có thể đạt được quyền truy cập trái phép vào các khóa được bảo vệ bằng phần cứng và dữ liệu được bảo mật bởi TEE. Hệ quả của một cuộc tấn công như vậy có thể bao gồm từ một cuộc tấn công xác thực đến các cuộc tấn công nâng cao có thể phá vỡ các đảm bảo an ninh cơ bản được cung cấp bởi các hệ thống mật mã.

Sau khi tiết lộ có trách nhiệm vào tháng 5 và tháng 7 năm 2021, các vấn đề đã được giải quyết thông qua các bản cập nhật bảo mật được gửi vào tháng 8 và tháng 10 năm 2021 cho các thiết bị bị ảnh hưởng. Các phát hiện dự kiến sẽ được trình bày tại Hội nghị chuyên đề về bảo mật USENIX vào cuối tháng 8 này.

“Các nhà cung cấp bao gồm Samsung và Qualcomm giữ bí mật về việc triển khai và thiết kế [TrustZone operating systems] và Tas, “các nhà nghiên cứu cho biết.” Các chi tiết thiết kế và triển khai nên được các nhà nghiên cứu độc lập đánh giá và xem xét kỹ lưỡng và không nên dựa vào sự khó khăn của các hệ thống độc quyền về kỹ thuật đảo ngược. “

.