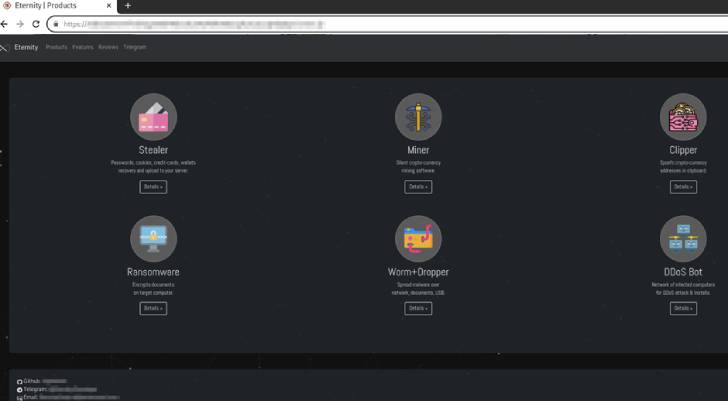

Một tác nhân đe dọa không xác định đã được liên kết với một bộ công cụ phần mềm độc hại đang tích cực phát triển có tên là “Dự án Eternity” cho phép tội phạm mạng chuyên nghiệp và nghiệp dư mua những kẻ ăn cắp, cắt xén, sâu, thợ đào, ransomware và bot từ chối dịch vụ (DDoS) phân tán .

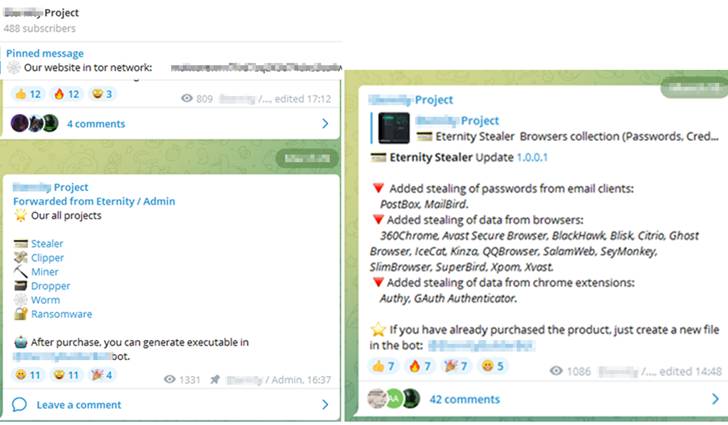

Điều làm cho phần mềm độc hại dưới dạng dịch vụ (MaaS) này nổi bật là bên cạnh việc sử dụng kênh Telegram để thông báo cập nhật về các tính năng mới nhất, nó còn sử dụng Telegram Bot cho phép người mua xây dựng tệp nhị phân.

“Các [threat actors] cung cấp một tùy chọn trong kênh Telegram để tùy chỉnh các tính năng nhị phân, cung cấp một cách hiệu quả để xây dựng các tệp nhị phân mà không cần bất kỳ sự phụ thuộc nào “, các nhà nghiên cứu từ Cyble cho biết trong một báo cáo được công bố vào tuần trước.

Mỗi mô-đun có thể được cho thuê riêng và cung cấp quyền truy cập trả phí vào nhiều chức năng khác nhau –

Eternity Stealer (260 đô la cho đăng ký hàng năm) – Mật khẩu Syphon, cookie, thẻ tín dụng, tiện ích mở rộng tiền điện tử của trình duyệt, ví tiền điện tử, ứng dụng khách VPN và ứng dụng email từ máy của nạn nhân và gửi chúng đến Telegram Bot Eternity Miner (90 đô la dưới dạng đăng ký hàng năm ) – Lạm dụng tài nguyên máy tính của một máy bị xâm nhập để khai thác tiền điện tử Eternity Clipper (110 đô la) – Một chương trình cắt tiền điện tử lấy cắp tiền điện tử trong một giao dịch bằng cách thay thế địa chỉ ví ban đầu được lưu trong khay nhớ tạm bằng địa chỉ ví của kẻ tấn công. Eternity Ransomware ($ 490) – Một phần mềm thực thi ransomware 130kb để mã hóa tất cả các tệp của người dùng cho đến khi trả tiền chuộc Eternity Worm ($ 390) – Một phần mềm độc hại lây lan qua USB Drives, chia sẻ mạng cục bộ, tệp cục bộ cũng như qua các tin nhắn rác được phát đi trên Discord và Telegram. Eternity DDoS Bot (N / A) – Tính năng được cho là hiện đang được phát triển.

Cyble chỉ ra rằng có những dấu hiệu cho thấy các tác giả phần mềm độc hại có thể đang định vị lại mã hiện có liên quan đến DynamicStealer, có sẵn trên GitHub và giao dịch nó dưới một biệt danh mới để thu lợi nhuận.

Cần lưu ý rằng Jester Stealer, một phần mềm độc hại khác được đưa ra ánh sáng vào tháng 2 năm 2022 và kể từ đó đã được đưa vào sử dụng trong các cuộc tấn công lừa đảo chống lại Ukraine, cũng sử dụng cùng một kho lưu trữ GitHub để tải xuống các proxy TOR, cho thấy các liên kết có thể có giữa hai tác nhân đe dọa.

Công ty an ninh mạng cũng cho biết họ “đã quan sát thấy sự gia tăng đáng kể tội phạm mạng thông qua các kênh Telegram và các diễn đàn tội phạm mạng, nơi [threat actors] bán sản phẩm của họ mà không có bất kỳ quy định nào. “

Mới tuần trước, BlackBerry đã tiết lộ hoạt động bên trong của một trojan truy cập từ xa có tên là DCRat (hay còn gọi là DarkCrystal RAT) được rao bán với giá rẻ trên các diễn đàn hack của Nga và sử dụng kênh Telegram để chia sẻ chi tiết về các bản cập nhật phần mềm và plugin.

.