Các nhà nghiên cứu đã tiết lộ một kỹ thuật mới mà phần mềm độc hại trên iOS có thể duy trì sự tồn tại trên một thiết bị bị nhiễm bằng cách giả mạo quá trình tắt của nó, khiến chúng ta không thể xác định được iPhone đang tắt hay cách khác.

Khám phá – được đặt tên là “NoReboot“- được sự cho phép của công ty bảo mật di động ZecOps, công ty phát hiện ra rằng có thể chặn và sau đó mô phỏng hoạt động khởi động lại iOS, đánh lừa người dùng tin rằng điện thoại đã bị tắt nguồn khi trên thực tế, nó vẫn đang chạy.

Công ty có trụ sở chính tại San Francisco gọi nó là “lỗi dai dẳng cuối cùng […] điều đó không thể được vá bởi vì nó không khai thác bất kỳ lỗi dai dẳng nào – chỉ chơi trò lừa với tâm trí con người. “

NoReboot hoạt động bằng cách can thiệp vào các quy trình được sử dụng trong iOS để tắt và khởi động lại thiết bị, ngăn chặn hiệu quả chúng xảy ra ngay từ đầu và cho phép trojan có thể hoạt động bền bỉ mà không liên tục vì thiết bị không bao giờ thực sự bị tắt.

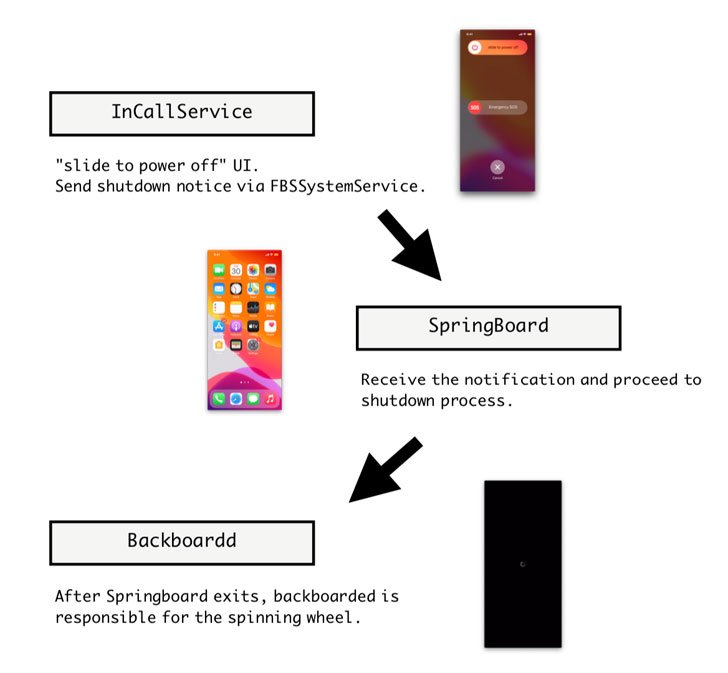

Điều này được thực hiện bằng cách đưa mã được chế tạo đặc biệt vào ba trình nền iOS, cụ thể là InCallService, SpringBoard và Backboardd, để đóng giả bằng cách tắt tất cả các tín hiệu nghe nhìn liên quan đến thiết bị bật nguồn, bao gồm màn hình, âm thanh, rung, chỉ báo máy ảnh và phản hồi chạm.

Nói cách khác, ý tưởng là tạo ấn tượng rằng thiết bị đã tắt mà không thực sự tắt bằng cách chiếm quyền điều khiển sự kiện được kích hoạt khi người dùng đồng thời nhấn và giữ nút bên cạnh và một trong các nút âm lượng, đồng thời kéo “slide để tắt nguồn “thanh trượt.

Các nhà nghiên cứu giải thích: “Mặc dù chúng tôi đã vô hiệu hóa tất cả các phản hồi vật lý, nhưng điện thoại vẫn hoạt động đầy đủ và có khả năng duy trì kết nối internet đang hoạt động. “Kẻ độc hại có thể thao túng điện thoại từ xa một cách trắng trợn mà không lo bị bắt vì người dùng bị lừa nghĩ rằng điện thoại đang tắt, do nạn nhân tắt hoặc bị kẻ xấu sử dụng ‘pin yếu' làm cái cớ . “

Sau đó, chủng phần mềm độc hại buộc SpingBoard, vốn đề cập đến giao diện người dùng đồ họa của iOS, thoát ra (trái ngược với toàn bộ hệ điều hành), tiếp theo là ra lệnh cho BackBoardd, trình nền xử lý tất cả các sự kiện chạm và nhấp vào nút vật lý, để hiển thị logo Apple nếu người dùng chọn bật lại điện thoại đang chạy, trong khi mã độc vẫn tiếp tục tồn tại.

Hơn nữa, về mặt lý thuyết, kỹ thuật này có thể được mở rộng để thao tác lực khởi động lại liên quan đến iPhone bằng cách cố tình làm cho logo Apple xuất hiện sớm hơn vài giây khi một sự kiện như vậy được ghi lại qua Backboardd, đánh lừa nạn nhân nhả nút bên cạnh mà không thực sự. kích hoạt khởi động lại lực lượng.

Mặc dù không có phần mềm độc hại nào được phát hiện hoặc ghi nhận công khai cho đến nay bằng cách sử dụng phương pháp tương tự như NoReboot, nhưng phát hiện cho thấy rằng ngay cả quá trình khởi động lại iOS cũng không tránh khỏi việc bị tấn công khi kẻ thù có quyền truy cập vào thiết bị mục tiêu, một điều gì đó nằm trong tầm tay của các nhóm quốc gia-nhà nước và lính đánh thuê trên không gian mạng.

Các nhà nghiên cứu kết luận: “Các mối đe dọa không dai dẳng đạt được ‘tính bền bỉ' mà không cần sự khai thác bền bỉ”. Khai thác bằng chứng khái niệm (PoC) thể hiện NoReboot có thể được truy cập thông qua GitHub tại đây.

.