Ngày 20 tháng 3 năm 2023Ravie Lakshmanan bảo mật điểm cuối / Ransomware

Các tác nhân đe dọa đằng sau hoạt động của phần mềm tống tiền CatB đã được quan sát bằng cách sử dụng một kỹ thuật gọi là chiếm quyền điều khiển lệnh tìm kiếm DLL để tránh bị phát hiện và khởi chạy tải trọng.

CatB, còn được gọi là CatB99 và Baxtoy, xuất hiện vào cuối năm ngoái và được cho là “sự phát triển hoặc đổi thương hiệu trực tiếp” của một chủng ransomware khác được gọi là Pandora dựa trên sự tương đồng ở cấp độ mã.

Điều đáng chú ý là việc sử dụng Pandora được quy cho Bronze Starlight (còn gọi là DEV-0401 hoặc Emperor Dragonfly), một kẻ đe dọa có trụ sở tại Trung Quốc được biết là sử dụng các dòng ransomware tồn tại trong thời gian ngắn như một mưu mẹo để có khả năng che giấu mục tiêu thực sự của nó.

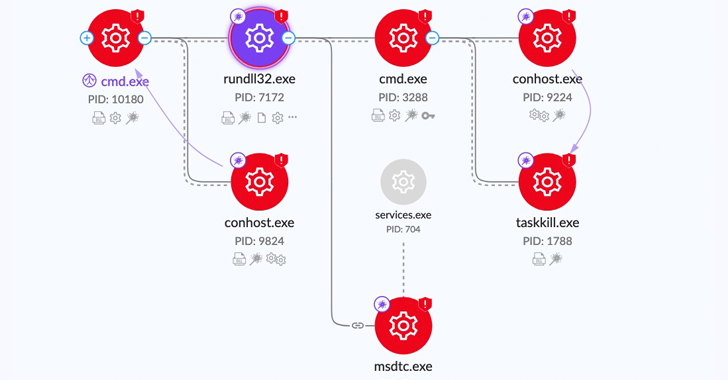

Một trong những đặc điểm xác định chính của CatB là sự phụ thuộc vào việc chiếm quyền điều khiển DLL thông qua một dịch vụ hợp pháp có tên là Điều phối viên giao dịch phân tán của Microsoft (MSDTC) để trích xuất và khởi chạy tải trọng ransomware.

Jim Walter, nhà nghiên cứu của SentinelOne cho biết: “Sau khi thực thi, tải trọng CatB dựa vào việc chiếm quyền điều khiển lệnh tìm kiếm DLL để loại bỏ và tải trọng tải độc hại”. “Trình nhỏ giọt (versions.dll) thả tải trọng (oci.dll) vào thư mục System32.”

Trình nhỏ giọt cũng chịu trách nhiệm thực hiện kiểm tra chống phân tích để xác định xem phần mềm độc hại có đang được thực thi trong môi trường ảo hay không và cuối cùng là lạm dụng dịch vụ MSDTC để đưa oci.dll giả mạo có chứa phần mềm tống tiền vào tệp thực thi msdtc.exe khi hệ thống khởi động lại .

“Các [MSDTC] các cấu hình đã thay đổi là tên của tài khoản mà dịch vụ sẽ chạy, được thay đổi từ Dịch vụ mạng thành Hệ thống cục bộ và tùy chọn bắt đầu dịch vụ, được thay đổi từ Bắt đầu theo yêu cầu thành Tự động bắt đầu để duy trì nếu xảy ra khởi động lại,” Minerva Labs nhà nghiên cứu Natalie Zargarov đã giải thích trong một bài phân tích trước đây.

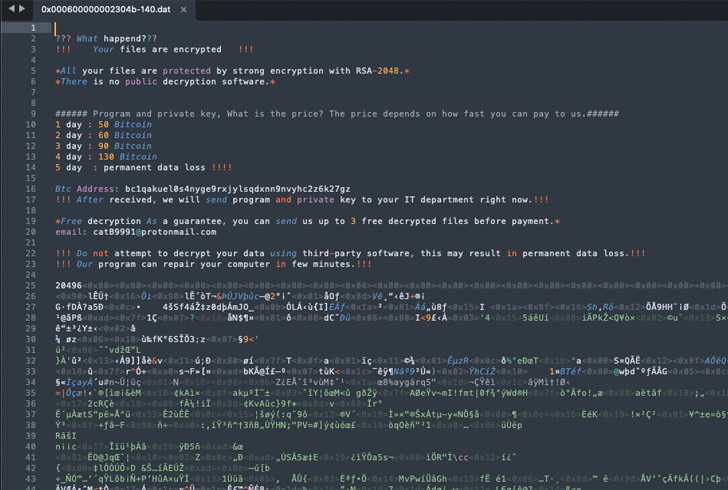

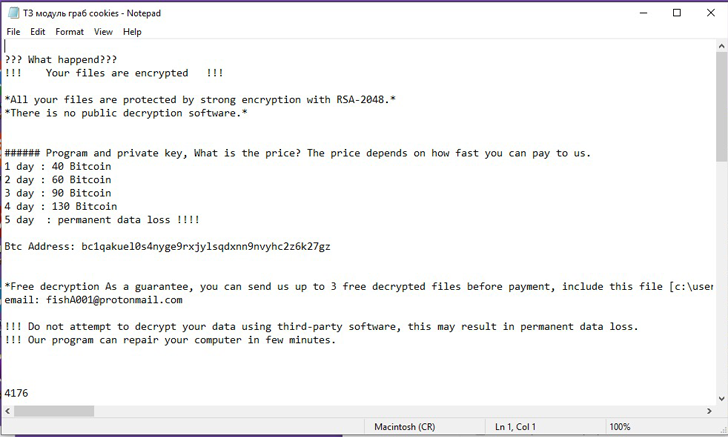

Một khía cạnh nổi bật của ransomware là nó không có ghi chú đòi tiền chuộc. Thay vào đó, mỗi tệp được mã hóa được cập nhật với một thông báo thúc giục nạn nhân thực hiện thanh toán bằng Bitcoin.

Một đặc điểm khác là khả năng thu thập dữ liệu nhạy cảm của phần mềm độc hại như mật khẩu, dấu trang, lịch sử từ trình duyệt web Google Chrome, Microsoft Edge (và Internet Explorer) và Mozilla Firefox.

“CatB tham gia vào một hàng dài các họ ransomware sử dụng các kỹ thuật bán mới lạ và các hành vi không điển hình như thêm ghi chú vào phần đầu của tệp,” Walter nói. “Những hành vi này dường như được thực hiện với mục đích tránh bị phát hiện và một số thủ thuật chống phân tích ở một mức độ nào đó.”

Đây không phải là lần đầu tiên dịch vụ MSDTC được vũ khí hóa cho các mục đích xấu. Vào tháng 5 năm 2021, Trustwave đã tiết lộ một phần mềm độc hại mới có tên là Pingback, sử dụng kỹ thuật tương tự để đạt được sự bền bỉ và vượt qua các giải pháp bảo mật.