Ngày 20 tháng 3 năm 2023Ravie LakshmananĐe dọa mạng / Phần mềm độc hại

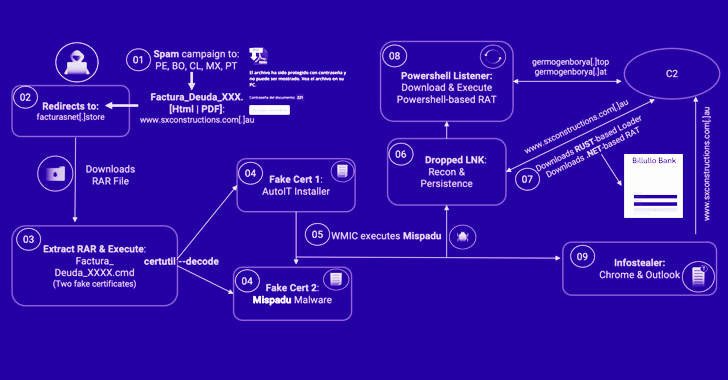

Một trojan ngân hàng có tên sai lầm đã được liên kết với nhiều chiến dịch thư rác nhắm mục tiêu đến các quốc gia như Bolivia, Chile, Mexico, Peru và Bồ Đào Nha với mục tiêu đánh cắp thông tin đăng nhập và phân phối các trọng tải khác.

Hoạt động bắt đầu vào tháng 8 năm 2022, hiện đang diễn ra, Nhóm Ocelot từ công ty an ninh mạng Mỹ Latinh Metabase Q cho biết trong một báo cáo được chia sẻ với The Hacker News.

Mispadu (hay còn gọi là URSA) lần đầu tiên được ESET ghi lại vào tháng 11 năm 2019, mô tả khả năng thực hiện hành vi trộm cắp tiền và thông tin xác thực, đồng thời hoạt động như một cửa hậu bằng cách chụp ảnh màn hình và ghi lại các lần nhấn phím.

“Một trong những chiến lược chính của họ là xâm phạm các trang web hợp pháp, tìm kiếm các phiên bản dễ bị tổn thương của WordPress, biến chúng thành máy chủ chỉ huy và kiểm soát của họ để phát tán phần mềm độc hại từ đó, lọc ra các quốc gia mà họ không muốn lây nhiễm, loại bỏ các loại phần mềm độc hại khác. phần mềm độc hại dựa trên quốc gia bị nhiễm”, các nhà nghiên cứu Fernando García và Dan Regalado cho biết.

Nó cũng được cho là có những điểm tương đồng với các trojan ngân hàng khác nhắm mục tiêu vào khu vực, như Grandoreiro, Javali và Lampion. Các chuỗi tấn công liên quan đến phần mềm độc hại Delphi tận dụng các thông báo email thúc giục người nhận mở hóa đơn quá hạn giả, do đó kích hoạt quá trình lây nhiễm nhiều giai đoạn.

Nếu nạn nhân mở tệp đính kèm HTML được gửi qua email spam, nó sẽ xác minh rằng tệp đã được mở từ thiết bị máy tính để bàn và sau đó chuyển hướng đến máy chủ từ xa để tải phần mềm độc hại giai đoạn đầu.

Tệp lưu trữ RAR hoặc ZIP, khi được khởi chạy, được thiết kế để sử dụng các chứng chỉ kỹ thuật số giả mạo – một chứng chỉ là phần mềm độc hại Mispadu và chứng chỉ còn lại là trình cài đặt AutoIT – để giải mã và thực thi trojan bằng cách lạm dụng tiện ích dòng lệnh certutil hợp pháp.

Mispadu được trang bị để thu thập danh sách các giải pháp chống vi-rút được cài đặt trên máy chủ bị xâm nhập, thu thập thông tin đăng nhập từ Google Chrome và Microsoft Outlook, đồng thời tạo điều kiện truy xuất phần mềm độc hại bổ sung.

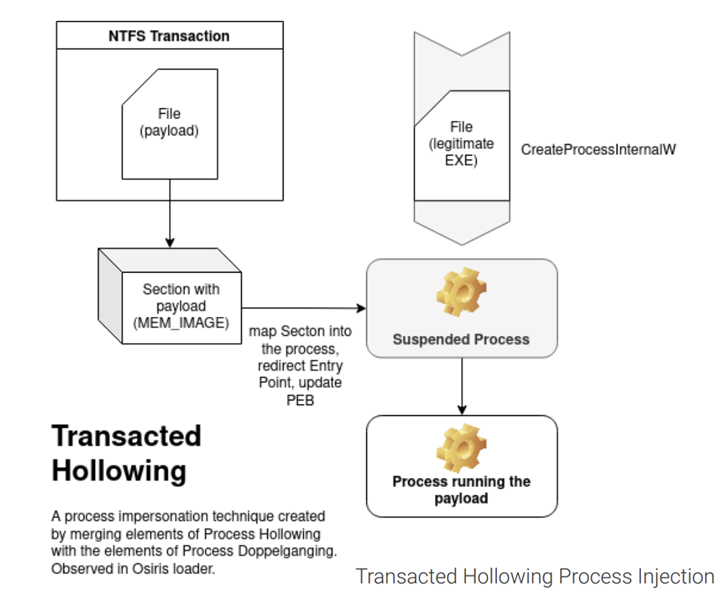

Điều này bao gồm một trình nhỏ giọt Visual Basic Script bị xáo trộn phục vụ để tải xuống một tải trọng khác từ một miền được mã hóa cứng, một công cụ truy cập từ xa dựa trên .NET có thể chạy các lệnh do máy chủ do diễn viên kiểm soát và một trình tải được viết bằng Rust, trong đó lần lượt, thực thi trình tải PowerShell để chạy tệp trực tiếp từ bộ nhớ.

Hơn nữa, phần mềm độc hại sử dụng màn hình lớp phủ độc hại để lấy thông tin đăng nhập liên quan đến cổng ngân hàng trực tuyến và các thông tin nhạy cảm khác.

Metabase Q lưu ý rằng phương pháp certutil đã cho phép Mispadu vượt qua sự phát hiện của nhiều loại phần mềm bảo mật và thu thập hơn 90.000 thông tin xác thực tài khoản ngân hàng từ hơn 17.500 trang web duy nhất.