Một chiến dịch độc hại mới đã được phát hiện lợi dụng các bản ghi sự kiện của Windows để lưu trữ các khối shellcode lần đầu tiên trong tự nhiên.

Nhà nghiên cứu Denis Legezo của Kaspersky cho biết trong một bài viết kỹ thuật được công bố tuần này: “Nó cho phép ẩn trojan giai đoạn cuối ‘không lọc' trong hệ thống tệp.

Quá trình lây nhiễm lén lút, không phải do một tác nhân đã biết, được cho là bắt đầu vào tháng 9 năm 2021 khi các mục tiêu dự kiến bị thu hút tải xuống các tệp .RAR nén có chứa Cobalt Strike và Silent Break.

Sau đó, các mô-đun phần mềm mô phỏng đối thủ được sử dụng như một bệ khởi động để đưa mã vào các quy trình hệ thống Windows hoặc các ứng dụng đáng tin cậy.

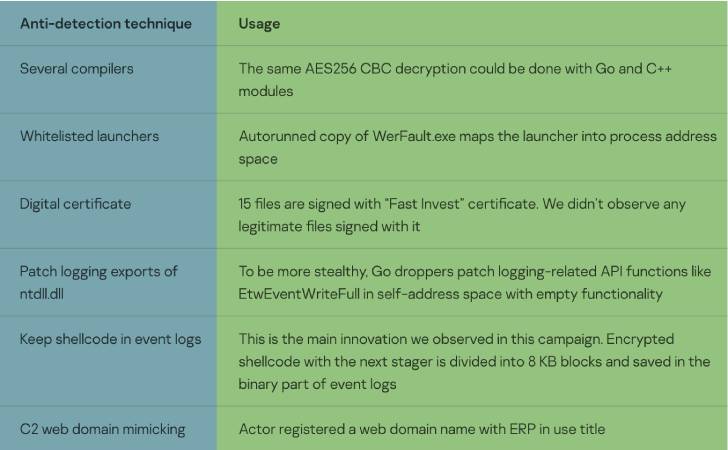

Cũng đáng chú ý là việc sử dụng các lớp bọc chống phát hiện như một phần của bộ công cụ, cho thấy nỗ lực của một phần người điều khiển để bay dưới radar.

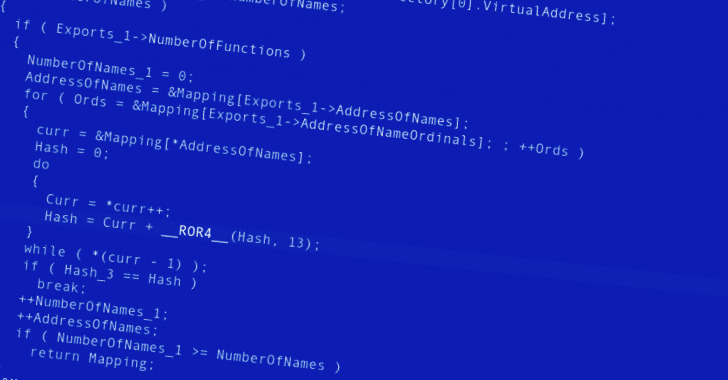

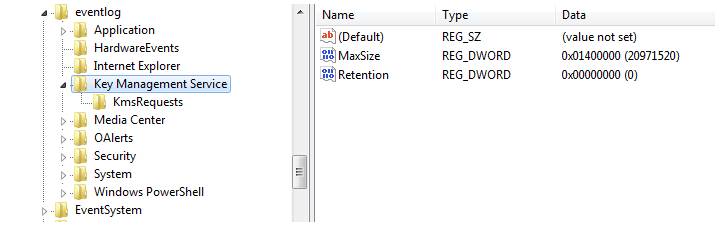

Một trong những phương pháp quan trọng là giữ cho shellcode được mã hóa chứa phần mềm độc hại ở giai đoạn tiếp theo dưới dạng các mảnh 8KB trong nhật ký sự kiện, một kỹ thuật chưa từng thấy trong các cuộc tấn công trong thế giới thực, sau đó được kết hợp và thực thi.

Trọng tải cuối cùng là một tập hợp các trojan sử dụng hai cơ chế giao tiếp khác nhau – HTTP với mã hóa RC4 và không được mã hóa bằng các đường ống được đặt tên – cho phép nó chạy các lệnh tùy ý, tải xuống tệp từ URL, báo cáo đặc quyền và chụp ảnh màn hình.

Một chỉ số khác về chiến thuật trốn tránh của kẻ đe dọa là việc sử dụng thông tin thu thập được từ quá trình trinh sát ban đầu để phát triển các giai đoạn thành công của chuỗi tấn công, bao gồm cả việc sử dụng máy chủ từ xa bắt chước phần mềm hợp pháp mà nạn nhân sử dụng.

“Người đứng sau chiến dịch này khá có năng lực,” Legezo nói. “Đoạn mã này khá độc đáo, không có điểm tương đồng với phần mềm độc hại đã biết.”

Tiết lộ được đưa ra khi các nhà nghiên cứu của Sysdig đã chứng minh một cách để xâm nhập vùng chứa chỉ đọc với phần mềm độc hại không lọc được thực thi trong bộ nhớ bằng cách tận dụng một lỗ hổng nghiêm trọng trong máy chủ Redis.

.