Các tổ chức được nhà nước bảo trợ được chính phủ Nga hậu thuẫn thường xuyên nhắm mục tiêu vào mạng lưới của một số nhà thầu quốc phòng (CDC) của Mỹ để thu thập các tài liệu độc quyền và thông tin bí mật khác liên quan đến các chương trình và năng lực quốc phòng và tình báo của đất nước.

Chiến dịch gián điệp kéo dài được cho là đã bắt đầu cách đây ít nhất hai năm kể từ tháng 1 năm 2020, theo một cố vấn chung được công bố bởi Cục Điều tra Liên bang Hoa Kỳ (FBI), Cơ quan An ninh Quốc gia (NSA) và Cơ quan An ninh Cơ sở hạ tầng và Mạng (CISA) ).

Các cơ quan cho biết: “Những cuộc xâm nhập liên tục này đã cho phép các tác nhân có được thông tin nhạy cảm, chưa được phân loại, cũng như công nghệ được kiểm soát xuất khẩu và độc quyền của CDC”. “Thông tin thu được cung cấp cái nhìn sâu sắc về tiến trình phát triển và triển khai các nền tảng vũ khí của Mỹ, thông số kỹ thuật của phương tiện cũng như các kế hoạch về cơ sở hạ tầng liên lạc và công nghệ thông tin.”

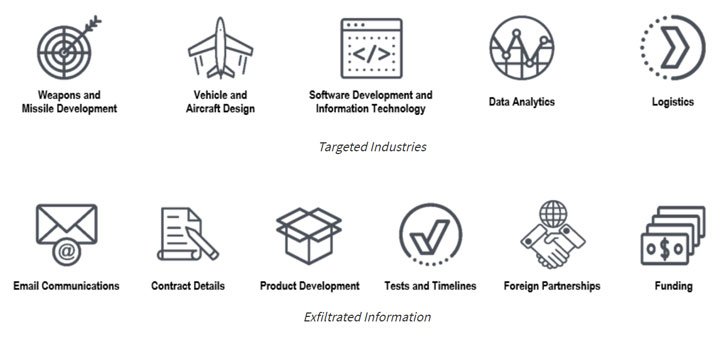

Các thực thể thỏa hiệp bao gồm các nhà thầu có khả năng chỉ huy, kiểm soát, liên lạc và hệ thống chiến đấu; giám sát và trinh sát; phát triển vũ khí và tên lửa; thiết kế phương tiện và máy bay; và phát triển phần mềm, phân tích dữ liệu và hậu cần.

Các tác nhân đe dọa dựa vào các chiến thuật “phổ biến nhưng hiệu quả” để vi phạm các mạng mục tiêu như lừa đảo trực tuyến, thu thập thông tin xác thực, tấn công bạo lực, kỹ thuật phun mật khẩu và khai thác các lỗ hổng đã biết trong các thiết bị VPN, trước khi di chuyển sang bên để thiết lập tính bền vững và loại bỏ dữ liệu.

Một số lỗ hổng được những kẻ tấn công tận dụng để truy cập ban đầu và leo thang đặc quyền như sau:

CVE-2018-13379 (Điểm CVSS: 9,8) – Lỗ hổng truyền qua đường dẫn trong FortiGate SSL VPN của Fortinet

CVE-2020-0688 (Điểm CVSS: 8,8) – Lỗ hổng thực thi mã từ xa của khóa xác thực Microsoft Exchange

CVE-2020-17144 (Điểm CVSS: 8,4) – Lỗ hổng thực thi mã từ xa của Microsoft Exchange

Nhiều cuộc xâm nhập cũng liên quan đến việc giành được chỗ đứng cho các mạng doanh nghiệp và đám mây, với các đối thủ duy trì quyền truy cập liên tục vào môi trường microsoft 365 bị xâm nhập trong thời gian sáu tháng để liên tục thu thập email và dữ liệu.

Các cơ quan giải thích: “Khi các CDC tìm và vá các lỗ hổng đã biết trên mạng của họ, các tác nhân sẽ thay đổi kỹ thuật của họ để tìm kiếm các phương tiện truy cập mới”. “Hoạt động này đòi hỏi các CDC phải duy trì cảnh giác thường xuyên đối với các lỗ hổng phần mềm và các cấu hình bảo mật lỗi thời, đặc biệt là trong các hệ thống sử dụng internet.”

Trong số các hoạt động độc hại khác được quan sát là việc sử dụng thường xuyên các máy chủ riêng ảo (VPS) làm proxy được mã hóa và việc sử dụng thông tin đăng nhập hợp pháp để tách email từ hệ thống email doanh nghiệp của nạn nhân. Tuy nhiên, lời khuyên không chỉ đích danh bất kỳ tác nhân nhà nước nào của Nga.

Rob Joyce, Giám đốc Cơ quan An ninh mạng của NSA, cho biết: “Trong vài năm qua, các tổ chức an ninh mạng do nhà nước Nga bảo trợ đã kiên trì nhắm mục tiêu vào các nhà thầu quốc phòng đã được Hoa Kỳ kiểm tra để lấy thông tin nhạy cảm. “Được trang bị những thông tin chi tiết như thế này, chúng ta có thể cùng nhau phát hiện và bảo vệ các tài sản quan trọng tốt hơn.”

.