Ngày 13 tháng 12 năm 2022Ravie LakshmananBảo mật dữ liệu / Bảo mật điểm cuối

Các nhà nghiên cứu an ninh mạng đã công bố hoạt động bên trong của một công cụ gạt nước mới có tên là Phần mềm tống tiền Azov được thiết kế có chủ ý để làm hỏng dữ liệu và “gây thiệt hại hoàn toàn” cho các hệ thống bị xâm nhập.

Được phân phối thông qua một trình tải phần mềm độc hại khác có tên là SmokeLoader, phần mềm độc hại này đã được công ty an ninh mạng Check Point của Israel mô tả là “công cụ xóa dữ liệu hiệu quả, nhanh chóng và không may là không thể phục hồi”. Nguồn gốc của nó vẫn chưa được xác định.

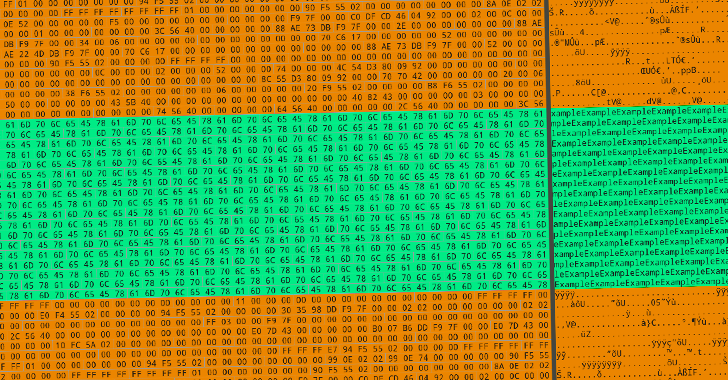

Quy trình wiper được thiết lập để ghi đè lên nội dung của tệp trong các khối 666 byte xen kẽ với tiếng ồn ngẫu nhiên, một kỹ thuật được gọi là mã hóa gián đoạn ngày càng được các nhà khai thác ransomware tận dụng để tránh bị phát hiện và mã hóa tệp của nạn nhân nhanh hơn.

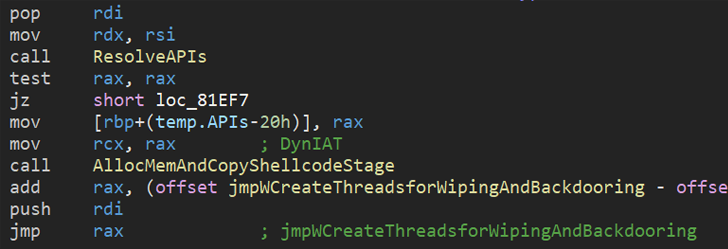

Nhà nghiên cứu mối đe dọa Jiří Vinopal cho biết: “Một điều khiến Azov khác biệt với ransomware đa dạng trong vườn của bạn là việc nó sửa đổi một số tệp thực thi 64 bit nhất định để thực thi mã của chính nó”. “Việc sửa đổi các tệp thực thi được thực hiện bằng cách sử dụng mã đa hình, để không bị chữ ký tĩnh có khả năng làm hỏng.”

Azov Ransomware cũng kết hợp một quả bom logic – một tập hợp các điều kiện phải đáp ứng trước khi kích hoạt một hành động độc hại – để kích hoạt việc thực thi các chức năng xóa và mở cửa sau tại một thời điểm xác định trước.

“Mặc dù mẫu Azov được coi là phần mềm trượt khi lần đầu tiên gặp phải […]khi thăm dò thêm, người ta tìm thấy các kỹ thuật rất tiên tiến — lắp ráp thủ công, đưa tải trọng vào các tệp thực thi để mở cửa sau cho chúng và một số thủ thuật chống phân tích thường dành cho sách giáo khoa bảo mật hoặc công cụ tội phạm mạng có thương hiệu nổi tiếng,” Vinopal nói thêm.

Sự phát triển diễn ra trong bối cảnh có vô số các cuộc tấn công gạt nước có tính hủy diệt kể từ đầu năm. Điều này bao gồm WhisperGate, HermeticWiper, AcidRain, IsaacWiper, CaddyWiper, Industroyer2, DoubleZero, RURansom và CryWiper.

Tuần trước, công ty bảo mật ESET đã tiết lộ một công cụ xóa khác chưa từng thấy trước đó có tên là Fantasy được phát tán bằng cách sử dụng một cuộc tấn công chuỗi cung ứng nhắm vào một công ty phần mềm của Israel nhằm vào các khách hàng trong ngành công nghiệp kim cương. Phần mềm độc hại đã được liên kết với một tác nhân đe dọa có tên là Agrius.