Các nhà nghiên cứu an ninh mạng đã đưa ra kết luận về một phần mềm gián điệp không có giấy tờ trước đây nhắm mục tiêu vào hệ điều hành macOS của Apple.

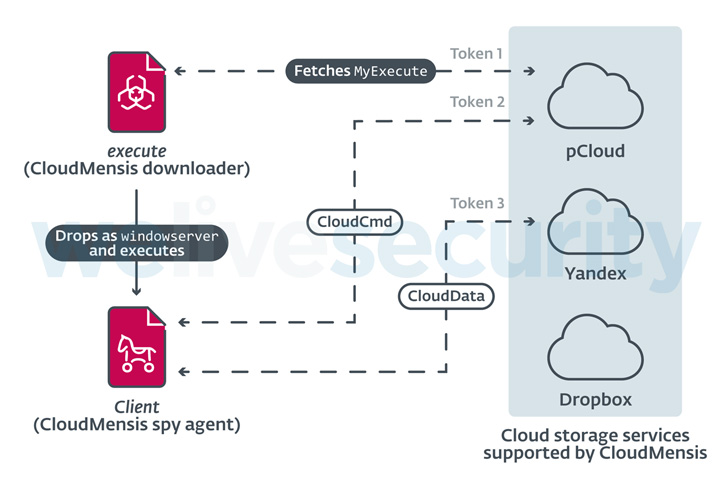

Phần mềm độc hại, có tên mã CloudMensis của công ty an ninh mạng ESET của Slovakia, được cho là độc quyền sử dụng các dịch vụ lưu trữ đám mây công cộng như pCloud, Yandex Disk và Dropbox để nhận các lệnh của kẻ tấn công và các tập tin exfiltrating.

Nhà nghiên cứu Marc-Etienne M.Léveillé của ESET cho biết: “Khả năng của nó cho thấy rõ ràng mục đích của các nhà điều hành là thu thập thông tin từ máy Mac của nạn nhân bằng cách trích xuất tài liệu, tổ hợp phím và chụp màn hình”.

CloudMensis, được viết bằng Objective-C, được phát hiện lần đầu tiên vào tháng 4 năm 2022 và được thiết kế để tấn công cả kiến trúc silicon của Intel và Apple. Vectơ lây nhiễm ban đầu cho các cuộc tấn công và các mục tiêu vẫn chưa được xác định. Nhưng việc phân phối rất hạn chế của nó là một dấu hiệu cho thấy phần mềm độc hại đang được sử dụng như một phần của hoạt động nhắm mục tiêu cao nhằm vào các thực thể được quan tâm.

Chuỗi tấn công được phát hiện bởi ESET lạm dụng thực thi mã và đặc quyền quản trị để khởi chạy tải trọng giai đoạn đầu tiên được sử dụng để tìm nạp và thực thi phần mềm độc hại giai đoạn hai được lưu trữ trên pCloud, do đó, lấy đi tài liệu, ảnh chụp màn hình và tệp đính kèm email, trong số những người khác .

Trình tải xuống giai đoạn đầu tiên cũng được biết là xóa dấu vết của việc khai thác vượt qua hộp cát Safari và khai thác leo thang đặc quyền sử dụng bốn lỗi bảo mật hiện đã được giải quyết vào năm 2017, cho thấy CloudMensis có thể đã bay dưới radar trong nhiều năm.

Bộ cấy ghép này cũng đi kèm với các tính năng để vượt qua khuôn khổ bảo mật Minh bạch, Đồng ý và Kiểm soát (TCC), nhằm mục đích đảm bảo rằng tất cả các ứng dụng đều nhận được sự đồng ý của người dùng trước khi truy cập tệp trong Tài liệu, Tải xuống, Máy tính để bàn, iCloud Drive và khối lượng mạng.

Nó đạt được điều này bằng cách khai thác một lỗ hổng bảo mật đã vá khác được theo dõi là CVE-2020-9934 được đưa ra ánh sáng vào năm 2020. Các chức năng khác được backdoor hỗ trợ bao gồm nhận danh sách các quy trình đang chạy, chụp ảnh màn hình, liệt kê tệp từ thiết bị lưu trữ di động và chạy shell lệnh và các trọng tải tùy ý khác.

Trên hết, một phân tích về siêu dữ liệu từ cơ sở hạ tầng lưu trữ đám mây cho thấy rằng các tài khoản pCloud được tạo vào ngày 19 tháng 1 năm 2022, với các thỏa hiệp bắt đầu vào ngày 4 tháng 2 và đạt đỉnh vào tháng 3.

M.Léveillé cho biết: “Chất lượng chung của mã và thiếu sự xáo trộn cho thấy các tác giả có thể không quen thuộc lắm với sự phát triển của Mac và không quá nâng cao. “Tuy nhiên, rất nhiều nguồn lực đã được đưa vào để biến CloudMensis trở thành một công cụ gián điệp mạnh mẽ và là mối đe dọa đối với các mục tiêu tiềm năng.”

.