Ngày 20 tháng 6 năm 2023Ravie Lakshmanan

Một cuộc tấn công mạng nhắm mục tiêu cao chống lại một công ty CNTT Đông Á liên quan đến việc triển khai phần mềm độc hại tùy chỉnh được viết bằng Golang có tên RDStealer.

Nhà nghiên cứu bảo mật Bitdefender Victor Vrabie cho biết trong một báo cáo kỹ thuật được chia sẻ với The Hacker News: “Hoạt động này đã hoạt động trong hơn một năm với mục tiêu cuối cùng là xâm phạm thông tin đăng nhập và đánh cắp dữ liệu.

Bằng chứng do công ty an ninh mạng Romania thu thập cho thấy chiến dịch bắt đầu vào đầu năm 2022. Mục tiêu là một công ty CNTT không xác định ở Đông Á.

Trong giai đoạn đầu, hoạt động này dựa vào các trojan truy cập từ xa có sẵn như AsyncRAT và Cobalt Strike, trước khi chuyển sang phần mềm độc hại đặt riêng vào cuối năm 2021 hoặc đầu năm 2022 nhằm ngăn chặn khả năng phát hiện.

Một chiến thuật trốn tránh chính liên quan đến việc sử dụng các thư mục microsoft windows có khả năng bị phần mềm bảo mật loại trừ khỏi quá trình quét (ví dụ: System32 và Tệp chương trình) để lưu trữ các tải trọng cửa sau.

Một trong những thư mục con được đề cập là “C:\Program Files\Dell\CommandUpdate,” là thư mục dành cho ứng dụng hợp pháp của Dell có tên là Dell Command | Cập nhật.

Bitdefender cho biết tất cả các máy bị lây nhiễm trong quá trình xảy ra vụ việc đều do Dell sản xuất, cho thấy những kẻ đe dọa đã cố tình chọn thư mục này để ngụy trang cho hoạt động độc hại.

Dòng lý luận này được củng cố bởi thực tế là tác nhân đe dọa đã đăng ký các miền lệnh và kiểm soát (C2) chẳng hạn như “dell-a[.]cập nhật ntp[.]com” với mục tiêu hòa nhập với môi trường mục tiêu.

Nhóm xâm nhập được đặc trưng bởi việc sử dụng một cửa hậu phía máy chủ có tên là RDStealer, chuyên thu thập liên tục nội dung khay nhớ tạm và dữ liệu gõ phím từ máy chủ.

Nhưng điều làm cho nó nổi bật là khả năng “giám sát RDP đến [Remote Desktop Protocol] kết nối và thỏa hiệp máy từ xa nếu ánh xạ ổ đĩa máy khách được bật.”

Do đó, khi phát hiện kết nối máy khách RDP mới, RDStealer sẽ đưa ra các lệnh để lọc dữ liệu nhạy cảm, chẳng hạn như lịch sử duyệt web, thông tin đăng nhập và khóa riêng tư từ các ứng dụng như mRemoteNG, KeePass và Google Chrome.

Marin Zugec của Bitdefender cho biết: “Điều này làm nổi bật thực tế rằng các tác nhân đe dọa tích cực tìm kiếm thông tin đăng nhập và lưu kết nối với các hệ thống khác”.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Làm chủ bảo mật API: Hiểu bề mặt tấn công thực sự của bạn

Khám phá các lỗ hổng chưa được khai thác trong hệ sinh thái API của bạn và chủ động thực hiện các bước hướng tới bảo mật bọc thép. Tham gia hội thảo trên web sâu sắc của chúng tôi!

tham gia phiên

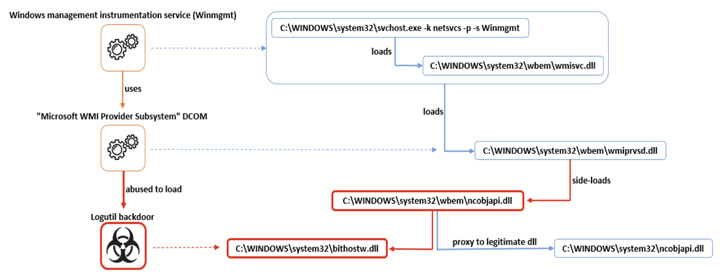

Hơn nữa, các ứng dụng khách RDP đang kết nối bị nhiễm một phần mềm độc hại tùy chỉnh dựa trên Golang khác được gọi là Logutil để duy trì chỗ đứng lâu dài trên mạng nạn nhân bằng cách sử dụng các kỹ thuật tải bên DLL và tạo điều kiện thực thi lệnh.

Không có nhiều thông tin về tác nhân đe dọa ngoài thực tế là nó đã hoạt động ít nhất từ năm 2020.

Zugec cho biết: “Tội phạm mạng liên tục đổi mới và khám phá các phương pháp mới để nâng cao độ tin cậy và khả năng tàng hình cho các hoạt động độc hại của chúng.

“Cuộc tấn công này là minh chứng cho sự tinh vi ngày càng tăng của các cuộc tấn công mạng hiện đại, nhưng cũng nhấn mạnh thực tế rằng các tác nhân đe dọa có thể tận dụng sự tinh vi mới phát hiện của chúng để khai thác các công nghệ cũ hơn, được áp dụng rộng rãi.”