Ngày 01 tháng 3 năm 2023Ravie Lakshmanan Bảo mật điểm cuối / Mối đe dọa mạng

Bộ công cụ khởi động Giao diện phần sụn mở rộng hợp nhất (UEFI) lén lút có tên BlackLotus đã trở thành phần mềm độc hại đầu tiên được biết đến công khai có khả năng vượt qua các biện pháp phòng thủ Khởi động an toàn, khiến nó trở thành mối đe dọa tiềm tàng trong bối cảnh mạng.

Công ty an ninh mạng ESET của Slovakia cho biết trong một báo cáo được chia sẻ với The Hacker News: “Bộ khởi động này có thể chạy ngay cả trên các hệ thống Windows 11 được cập nhật đầy đủ với UEFI Secure Boot”.

Bộ công cụ khởi động UEFI được triển khai trong chương trình cơ sở hệ thống và cho phép kiểm soát hoàn toàn quá trình khởi động của hệ điều hành (HĐH), do đó có thể vô hiệu hóa các cơ chế bảo mật cấp HĐH và triển khai các tải trọng tùy ý trong khi khởi động với các đặc quyền cao.

Được chào bán với giá 5.000 USD (và 200 USD cho mỗi phiên bản mới tiếp theo), bộ công cụ mạnh mẽ và bền bỉ này được lập trình bằng ngôn ngữ Assembly và C và có kích thước 80 kilobyte. Nó cũng có khả năng định vị địa lý để tránh lây nhiễm cho các máy tính ở Armenia, Belarus, Kazakhstan, Moldova, Romania, Nga và Ukraine.

Thông tin chi tiết về BlackLotus lần đầu tiên xuất hiện vào tháng 10 năm 2022, với nhà nghiên cứu bảo mật của Kaspersky, ông Serge Lozhkin, mô tả nó như một giải pháp phần mềm tội phạm tinh vi.

Scott Scheferman của Eclypsium cho biết: “Điều này thể hiện một chút ‘bước nhảy vọt' về mặt dễ sử dụng, khả năng mở rộng, khả năng tiếp cận và quan trọng nhất là khả năng tác động nhiều hơn dưới các hình thức bền bỉ, trốn tránh và/hoặc phá hủy”. lưu ý.

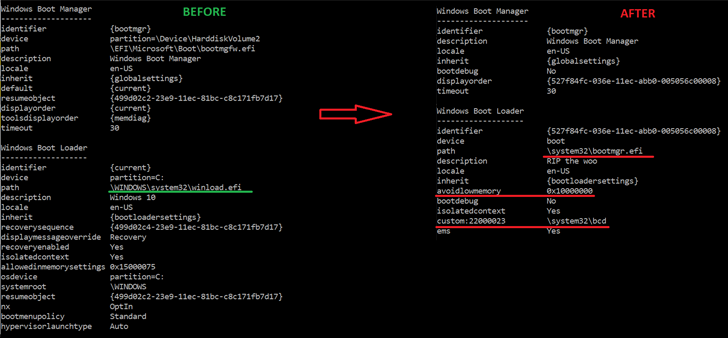

Tóm lại, BlackLotus khai thác một lỗ hổng bảo mật được theo dõi là CVE-2022-21894 (còn gọi là Baton Drop) để vượt qua các biện pháp bảo vệ Khởi động an toàn của UEFI và thiết lập tính bền vững. Lỗ hổng này đã được Microsoft giải quyết như một phần của bản cập nhật Bản vá thứ Ba vào tháng 1 năm 2022.

Theo ESET, việc khai thác thành công lỗ hổng cho phép thực thi mã tùy ý trong các giai đoạn khởi động sớm, cho phép tác nhân đe dọa thực hiện các hành động độc hại trên hệ thống có bật UEFI Secure Boot mà không cần có quyền truy cập vật lý vào hệ thống.

Nhà nghiên cứu Martin Smolár của ESET cho biết: “Đây là lần đầu tiên được biết đến công khai, lạm dụng lỗ hổng này một cách tự nhiên. “Việc khai thác nó vẫn có thể xảy ra do các tệp nhị phân được ký hợp lệ, bị ảnh hưởng vẫn chưa được thêm vào danh sách thu hồi của UEFI.”

“BlackLotus lợi dụng điều này, đưa các bản sao hợp pháp – nhưng dễ bị tổn thương – của chính họ vào hệ thống để khai thác lỗ hổng”, mở đường hiệu quả cho các cuộc tấn công Mang trình điều khiển dễ bị tổn thương của riêng bạn (BYOVD).

Bên cạnh việc được trang bị để tắt các cơ chế bảo mật như BitLocker, Tính toàn vẹn mã được bảo vệ bởi Hypervisor (HVCI) và Bộ bảo vệ Windows, nó cũng được thiết kế để bỏ trình điều khiển nhân và trình tải xuống HTTP giao tiếp với máy chủ ra lệnh và kiểm soát (C2) vào truy xuất phần mềm độc hại ở chế độ người dùng hoặc chế độ nhân bổ sung.

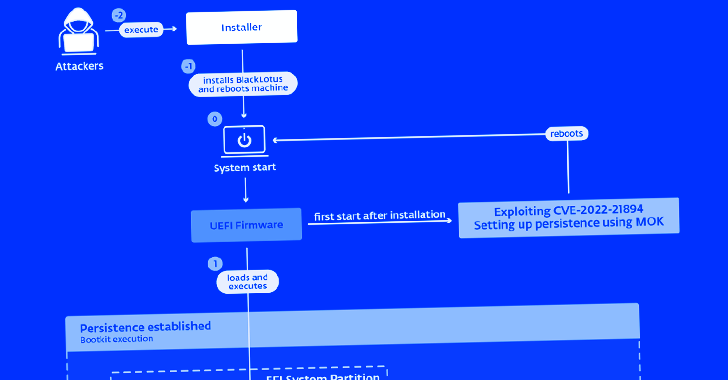

Phương thức hoạt động chính xác được sử dụng để triển khai bootkit vẫn chưa được biết, nhưng nó bắt đầu với một thành phần trình cài đặt chịu trách nhiệm ghi các tệp vào phân vùng hệ thống EFI, vô hiệu hóa HVCI và BitLocker, sau đó khởi động lại máy chủ.

Sau quá trình khởi động lại là vũ khí hóa CVE-2022-21894 để đạt được sự bền bỉ và cài đặt bộ công cụ khởi động, sau đó nó sẽ tự động được thực thi trên mọi hệ thống bắt đầu triển khai trình điều khiển nhân.

Mặc dù trình điều khiển được giao nhiệm vụ khởi chạy trình tải xuống HTTP ở chế độ người dùng và chạy các tải trọng ở chế độ nhân giai đoạn tiếp theo, nhưng trình điều khiển sau có khả năng thực thi các lệnh nhận được từ máy chủ C2 qua HTTPS.

Điều này bao gồm tải xuống và thực thi trình điều khiển hạt nhân, DLL hoặc tệp thực thi thông thường; tìm nạp các bản cập nhật bộ công cụ khởi động và thậm chí gỡ cài đặt bộ công cụ khởi động khỏi hệ thống bị nhiễm.

Smolár cho biết: “Nhiều lỗ hổng nghiêm trọng ảnh hưởng đến bảo mật của các hệ thống UEFI đã được phát hiện trong vài năm qua. “Thật không may, do sự phức tạp của toàn bộ hệ sinh thái UEFI và các vấn đề liên quan đến chuỗi cung ứng, nhiều lỗ hổng trong số này đã khiến nhiều hệ thống dễ bị tổn thương ngay cả một thời gian dài sau khi các lỗ hổng đã được khắc phục – hoặc ít nhất là sau khi chúng tôi được thông báo rằng chúng đã được khắc phục.”

“Chỉ là vấn đề thời gian trước khi ai đó lợi dụng những lỗi này và tạo ra một bộ khởi động UEFI có khả năng hoạt động trên các hệ thống có bật Khởi động an toàn UEFI.”