Ngày 23 tháng 6 năm 2023Ravie LakshmananMối đe dọa Intel / Bảo mật điểm cuối

Cơ quan An ninh Quốc gia Hoa Kỳ (NSA) hôm thứ Năm đã đưa ra hướng dẫn để giúp các tổ chức phát hiện và ngăn chặn sự lây nhiễm của bộ khởi động Giao diện phần sụn mở rộng hợp nhất (UEFI) có tên là Hoa sen đen.

Để đạt được mục tiêu đó, cơ quan này khuyến nghị “các chủ sở hữu cơ sở hạ tầng nên hành động bằng cách thắt chặt các chính sách thực thi của người dùng và giám sát tính toàn vẹn của phân vùng khởi động.”

BlackLotus là một giải pháp phần mềm tội phạm tiên tiến được Kaspersky giới thiệu lần đầu tiên vào tháng 10 năm 2022. Một bộ công cụ khởi động UEFI có khả năng vượt qua các biện pháp bảo vệ Khởi động an toàn của Windows, các mẫu phần mềm độc hại đã xuất hiện trong tự nhiên.

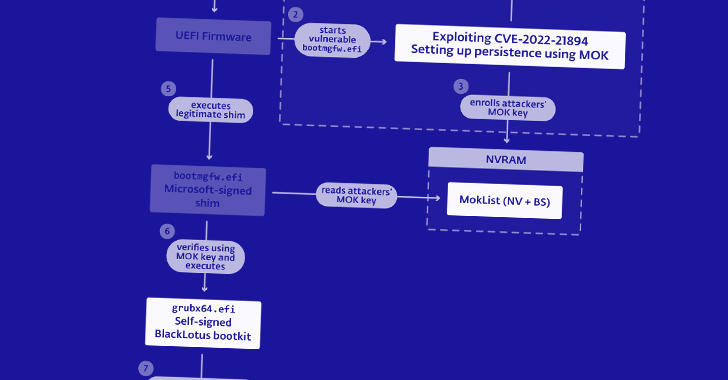

Điều này được thực hiện bằng cách tận dụng một lỗ hổng Windows đã biết có tên là Baton Drop (CVE-2022-21894, điểm CVSS: 4.4) được phát hiện trong các bộ tải khởi động dễ bị tổn thương không được thêm vào danh sách thu hồi DBX Khởi động An toàn. Lỗ hổng đã được Microsoft giải quyết vào tháng 1 năm 2022.

Lỗ hổng này có thể bị các tác nhân đe dọa khai thác để thay thế các bộ tải khởi động được vá đầy đủ bằng các phiên bản dễ bị tấn công và thực thi BlackLotus trên các điểm cuối bị xâm nhập.

Các bộ công cụ khởi động UEFI như BlackLotus cấp cho kẻ đe dọa toàn quyền kiểm soát quy trình khởi động của hệ điều hành, do đó có thể can thiệp vào các cơ chế bảo mật và triển khai các tải trọng bổ sung với các đặc quyền nâng cao.

Điều đáng chú ý là BlackLotus không phải là mối đe dọa phần sụn, mà thay vào đó tập trung vào giai đoạn phần mềm sớm nhất của quá trình khởi động để đạt được sự bền bỉ và trốn tránh. Không có bằng chứng cho thấy phần mềm độc hại nhắm vào các hệ thống Linux.

“Bộ khởi động UEFI có thể thua về khả năng tàng hình khi so sánh với bộ cấy chương trình cơ sở […] vì bootkit nằm trên phân vùng đĩa FAT32 có thể truy cập dễ dàng,” nhà nghiên cứu Martin Smolár của ESET cho biết trong một phân tích về BlackLotus vào tháng 3 năm 2023.

“Tuy nhiên, việc chạy dưới dạng bộ tải khởi động mang lại cho chúng các khả năng gần như tương tự như cấy ghép phần sụn, nhưng không phải vượt qua các biện pháp bảo vệ flash SPI đa cấp, chẳng hạn như các bit bảo vệ BWE, BLE và PRx hoặc các biện pháp bảo vệ do phần cứng cung cấp (như Intel Boot Bảo vệ).

Bên cạnh việc áp dụng các bản cập nhật Patch Tuesday tháng 5 năm 2023 từ Microsoft, bản cập nhật này đã giải quyết lỗ hổng bỏ qua Khởi động an toàn thứ hai (CVE-2023-24932, điểm CVSS: 6.7) do BlackLotus khai thác, các tổ chức nên thực hiện các bước giảm thiểu sau –

Cập nhật phương tiện khôi phục Định cấu hình phần mềm phòng thủ để xem xét kỹ lưỡng các thay đổi đối với phân vùng khởi động EFI Theo dõi các phép đo tính toàn vẹn của thiết bị và cấu hình khởi động để phát hiện các thay đổi bất thường trong phân vùng khởi động EFI Tùy chỉnh Khởi động an toàn UEFI để chặn các bộ tải khởi động Windows cũ hơn, đã ký Xóa chứng chỉ Microsoft Windows Production CA 2011 trên thiết bị khởi động độc quyền Linux

Về phần mình, Microsoft đang thực hiện một cách tiếp cận theo từng giai đoạn để đóng hoàn toàn vectơ tấn công. Các bản sửa lỗi dự kiến sẽ khả dụng rộng rãi trong quý đầu tiên của năm 2024.