Ngày 01 tháng 3 năm 2023Ravie Lakshmanan Thông tin tình báo về mối đe dọa / phần mềm độc hại

Sáu công ty luật khác nhau đã được nhắm mục tiêu vào tháng 1 và tháng 2 năm 2023 như một phần của hai chiến dịch đe dọa khác nhau phân phối GootLoader Và FakeUpdates (hay còn gọi là SocGholish) các chủng phần mềm độc hại.

GootLoader, hoạt động từ cuối năm 2020, là trình tải xuống giai đoạn đầu có khả năng cung cấp nhiều loại tải trọng thứ cấp như Cobalt Strike và phần mềm tống tiền.

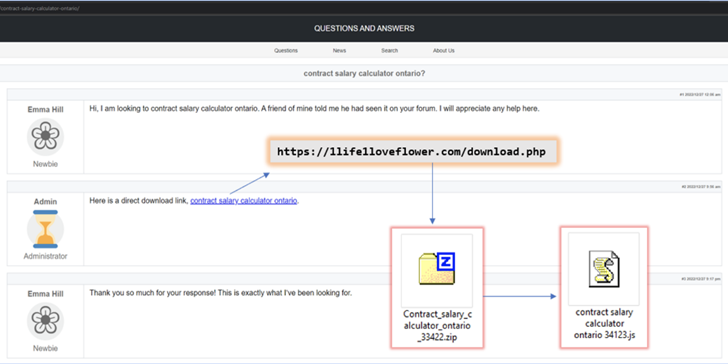

Đáng chú ý là nó sử dụng đầu độc tối ưu hóa công cụ tìm kiếm (SEO) để lừa các nạn nhân đang tìm kiếm các tài liệu liên quan đến kinh doanh tới các trang web tải xuống theo ổ đĩa thả phần mềm độc hại JavaScript.

Trong chiến dịch được công ty an ninh mạng eSentire nêu chi tiết, các tác nhân đe dọa được cho là đã xâm phạm các trang web WordPress hợp pháp nhưng dễ bị tấn công và thêm các bài đăng blog mới mà chủ sở hữu không hề hay biết.

Nhà nghiên cứu Keegan Keplinger của eSentire cho biết vào tháng 1 năm 2022: “Khi người dùng máy tính điều hướng đến một trong những trang web độc hại này và truy cập vào liên kết để tải xuống thỏa thuận kinh doanh có chủ đích, họ đang vô tình tải xuống GootLoader”.

Tiết lộ từ eSentire là thông tin mới nhất trong làn sóng tấn công đã sử dụng trình tải phần mềm độc hại Gootkit để vi phạm các mục tiêu.

GootLoader không phải là phần mềm độc hại JavaScript duy nhất nhắm mục tiêu đến các chuyên gia kinh doanh và nhân viên công ty luật. Một loạt các cuộc tấn công riêng biệt cũng dẫn đến việc sử dụng SocGholish, một trình tải xuống có khả năng loại bỏ nhiều tệp thực thi hơn.

Chuỗi lây nhiễm còn có ý nghĩa quan trọng hơn đối với việc lợi dụng một trang web mà các công ty hợp pháp thường xuyên lui tới như một lỗ tưới nước để phát tán phần mềm độc hại.

Một khía cạnh nổi bật khác của vụ xâm nhập kép là không triển khai ransomware, thay vào đó ưu tiên hoạt động thực hành, cho thấy rằng các cuộc tấn công có thể đa dạng hóa phạm vi để bao gồm các hoạt động gián điệp.

Keplinger cho biết: “Trước năm 2021, email là phương tiện lây nhiễm chính được các tác nhân đe dọa cơ hội sử dụng. Từ 2021 đến 2023, các cuộc tấn công dựa trên trình duyệt […] đã liên tục phát triển để cạnh tranh với email với tư cách là vật trung gian lây nhiễm chính.”

“Điều này phần lớn nhờ vào GootLoader, SocGholish, SolarMarker và các chiến dịch gần đây tận dụng Google Ads để đưa ra kết quả tìm kiếm hàng đầu.”