Các nhà nghiên cứu đã tiết lộ chi tiết về một biến thể macOS mới được phát hiện của một phần mềm độc hại được phát triển bởi một kẻ đe dọa gián điệp Trung Quốc được biết đến để tấn công các tổ chức tấn công trên khắp châu Á.

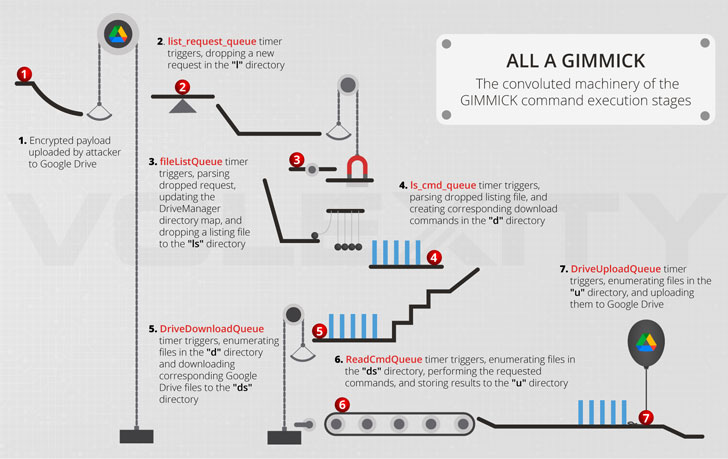

Phân bổ các cuộc tấn công cho một nhóm được theo dõi là Storm Cloud, công ty an ninh mạng Volexity đã mô tả phần mềm độc hại mới, được đặt tên là Mánh lới quảng cáomột “dòng phần mềm độc hại đa nền tảng, giàu tính năng sử dụng các dịch vụ lưu trữ đám mây công cộng (chẳng hạn như Google Drive) cho các kênh ra lệnh và kiểm soát (C2).”

Công ty an ninh mạng cho biết họ đã thu hồi mẫu thông qua phân tích bộ nhớ của một chiếc MacBook Pro bị xâm nhập chạy macOS 11.6 (Big Sur) như một phần của chiến dịch xâm nhập diễn ra vào cuối năm 2021.

“Storm Cloud là một tác nhân đe dọa tiên tiến và linh hoạt, điều chỉnh bộ công cụ của nó để phù hợp với các hệ điều hành khác nhau được các mục tiêu của nó sử dụng”, các nhà nghiên cứu về Volexity Damien Cash, Steven Adair và Thomas Lancaster cho biết trong một báo cáo.

“Họ sử dụng các tiện ích hệ điều hành tích hợp sẵn, công cụ mã nguồn mở và cấy ghép phần mềm độc hại tùy chỉnh để đạt được mục tiêu của mình. Việc tận dụng các nền tảng đám mây cho C2, chẳng hạn như sử dụng Google Drive, làm tăng khả năng hoạt động mà không bị phát hiện bởi các giải pháp giám sát mạng.”

Không giống như phiên bản Windows, được mã hóa bằng cả .NET và Delphi, phiên bản macOS được viết bằng Objective C. Ngoài việc lựa chọn ngôn ngữ lập trình, hai phiên bản của phần mềm độc hại này được biết là có chung cơ sở hạ tầng C2 và các mẫu hành vi.

Sau khi được triển khai, Gimmick được khởi chạy dưới dạng daemon hoặc ở dạng ứng dụng tùy chỉnh được thiết kế để mạo danh một chương trình được người dùng mục tiêu thường xuyên khởi chạy. Phần mềm độc hại được định cấu hình để giao tiếp với máy chủ C2 dựa trên Google Drive của nó chỉ vào những ngày làm việc nhằm hòa nhập sâu hơn với lưu lượng mạng trong môi trường mục tiêu.

Hơn nữa, backdoor, ngoài việc truy xuất các tệp tùy ý và thực hiện các lệnh từ máy chủ C2, còn có chức năng gỡ cài đặt riêng cho phép nó tự xóa khỏi máy bị xâm phạm.

Để bảo vệ người dùng chống lại phần mềm độc hại, Apple đã ban hành chữ ký mới cho bộ bảo vệ chống phần mềm độc hại được tích hợp sẵn có tên là XProtect kể từ ngày 17 tháng 3 năm 2022 để chặn và loại bỏ các lây nhiễm thông qua Công cụ loại bỏ phần mềm độc hại (MRT).

Các nhà nghiên cứu cho biết: “Công việc liên quan đến việc chuyển phần mềm độc hại này và điều chỉnh hệ thống của nó sang hệ điều hành mới (macOS) không hề nhẹ nhàng và cho thấy tác nhân gây ra mối đe dọa đằng sau nó có nguồn lực tốt, lão luyện và linh hoạt,” các nhà nghiên cứu cho biết.

.