Theo một nghiên cứu mới, nhóm ransomware khét tiếng có tên Conti đã tiếp tục tấn công các thực thể mặc dù đã bị rò rỉ dữ liệu lớn vào đầu năm nay, theo một nghiên cứu mới.

Conti, được quy cho một tác nhân đe dọa có trụ sở tại Nga được gọi là Gold Ulrick, là một trong những chủng phần mềm độc hại phổ biến nhất trong bối cảnh ransomware, chiếm 19% tất cả các cuộc tấn công trong khoảng thời gian ba tháng từ tháng 10 đến tháng 12 năm 2021.

Một trong những nhóm ransomware phổ biến nhất trong năm qua cùng với LockBit 2.0, PYSA và Hive, Conti đã khóa mạng của các bệnh viện, doanh nghiệp và cơ quan chính phủ, trong khi nhận được khoản tiền chuộc để đổi lấy việc chia sẻ khóa giải mã như một phần của kế hoạch tên và sự xấu hổ của nó.

Nhưng sau khi nhóm tội phạm mạng xuất hiện để ủng hộ Nga xâm lược Ukraine vào tháng 2, một nhà nghiên cứu an ninh ẩn danh người Ukraine dưới quyền quản lý của Twitter ContiLeaks bắt đầu làm rò rỉ mã nguồn cũng như các cuộc trò chuyện riêng tư giữa các thành viên, cung cấp cái nhìn sâu sắc chưa từng có về nhóm. hoạt động.

“Các cuộc trò chuyện tiết lộ một hệ sinh thái tội phạm mạng trưởng thành trên nhiều nhóm mối đe dọa với sự cộng tác và hỗ trợ thường xuyên”, Secureworks cho biết trong một báo cáo được công bố vào tháng Ba. Các nhóm bao gồm Gold Blackburn (TrickBot và Diavol), Gold Crestwood (Emotet), Gold Mystic (LockBit) và Gold Swathmore (IcedID).

Thật vậy, việc giám sát kỹ thuật của Intel 471 đối với các chiến dịch Emotet từ ngày 25 tháng 12 năm 2021 đến ngày 25 tháng 3 năm 2022, đã xác định rằng hơn một chục mục tiêu ransomware Conti trên thực tế là nạn nhân của các cuộc tấn công Emotet Malspam, làm nổi bật cách hai hoạt động này đan xen nhau.

Điều đó nói rằng, những rò rỉ dường như không gây ảnh hưởng đến hoạt động của tổ chức này, với số lượng nạn nhân của Conti được đăng trong tháng 3 đã tăng lên tổng số hàng tháng cao thứ hai kể từ tháng 1 năm 2021, theo công ty an ninh mạng có trụ sở tại Atlanta.

Hơn nữa, nhóm được cho là đã có thêm 11 nạn nhân trong 4 ngày đầu tiên của tháng 4, ngay cả khi các nhà khai thác tiếp tục “phát triển ransomware, các phương pháp xâm nhập và phương pháp tiếp cận” để đáp lại việc tiết lộ công khai kho vũ khí của họ.

Các phát hiện cũng đã được chứng thực bởi NCC Group vào cuối tháng trước, cho biết rằng “các nhà khai thác Conti tiếp tục hoạt động kinh doanh của họ như bình thường bằng cách tiến hành xâm nhập mạng, lấy cắp dữ liệu và cuối cùng là triển khai ransomware của họ.”

Mạng kết nối giữa Conti và Karakurt

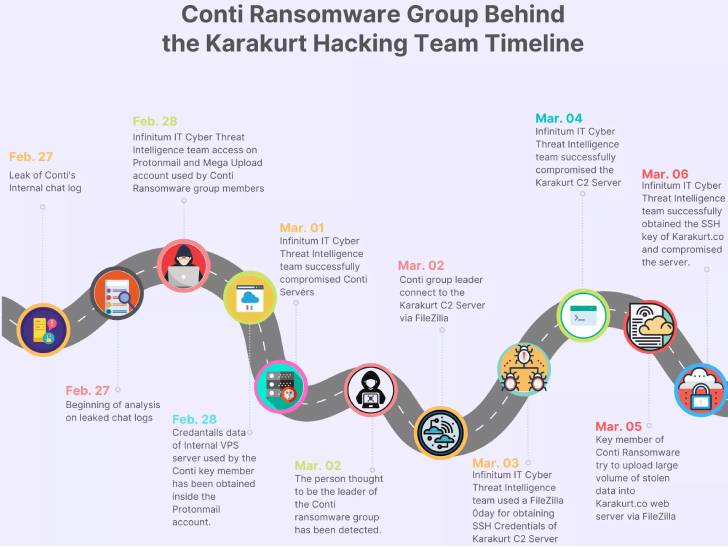

Sự phát triển diễn ra khi sự chồng chéo về tài chính và chiến thuật đã được phát hiện giữa Conti và nhóm tống tiền dữ liệu Karakurt dựa trên thông tin được công bố trong câu chuyện ContiLeaks, vài tuần sau khi các nhà điều hành của TrickBot bị đưa vào băng đảng ransomware.

Theo một cuộc điều tra chung của các nhà nghiên cứu từ Arctic Wolf và Chainalysis, một phân tích về các giao dịch blockchain liên quan đến các địa chỉ tiền điện tử thuộc Karakurt đã cho thấy “ví Karakurt gửi một lượng tiền đáng kể tiền điện tử đến ví Conti”.

Việc lưu trữ ví được chia sẻ cũng được cho là liên quan đến ransomware Diavol của băng đảng TrickBot hiện không còn tồn tại, với “địa chỉ tống tiền Diavol được lưu trữ bởi một ví chứa địa chỉ được sử dụng trong các cuộc tấn công Conti ransomware”, cho thấy rằng Diavol đang được triển khai bởi cùng một nhóm tác nhân đằng sau Conti và Karakurt.

Việc kiểm tra pháp y sâu hơn về một khách hàng giấu tên bị tấn công bởi một làn sóng tấn công tống tiền tiếp theo sau khi nhiễm ransomware Conti đã cho thấy rằng nhóm thứ hai đã sử dụng cùng một cửa hậu Cobalt Strike mà Conti để lại, ngụ ý có mối liên hệ chặt chẽ giữa các tác nhân tội phạm mạng dường như khác nhau.

Arctic Wolf nói: “Liệu Karakurt có phải là một phe phức tạp của các thành viên Conti và Diavol hay liệu đây có phải là một doanh nghiệp bị tổ chức tổng thể trừng phạt hay không,”.

Các nhà nghiên cứu cho biết: “Mối liên hệ này có lẽ giải thích tại sao Karakurt vẫn tồn tại và phát triển mặc dù một số đối thủ cạnh tranh chỉ dùng màng lọc của nó đang chết dần chết mòn”. “

.