Một nhà nghiên cứu bảo mật độc lập đã chia sẻ lịch trình chi tiết của các sự kiện diễn ra khi băng đảng tống tiền khét tiếng LAPSUS $ đột nhập vào một nhà cung cấp bên thứ ba có liên quan đến sự cố mạng tại Okta vào cuối tháng 1 năm 2022.

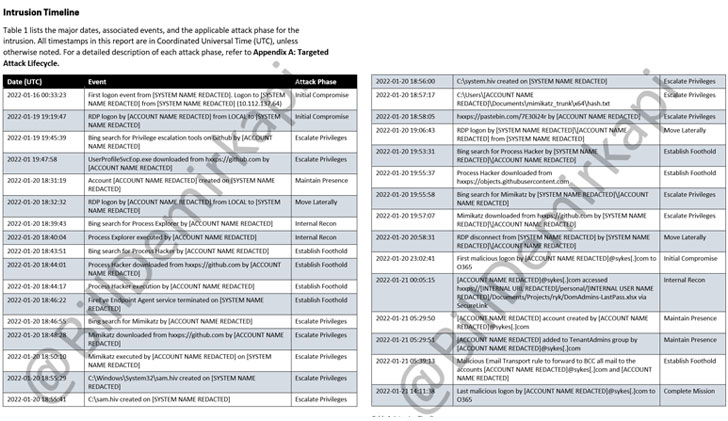

Trong một tập hợp các ảnh chụp màn hình được đăng trên Twitter, Bill Demirkapi đã công bố một “dòng thời gian xâm nhập” dài hai trang được cho là do Mandiant, công ty an ninh mạng được Sitel thuê để điều tra vi phạm bảo mật. Sitel, thông qua việc mua lại Sykes Enterprises vào tháng 9 năm 2021, là nhà cung cấp dịch vụ bên thứ ba thay mặt cho Okta cung cấp dịch vụ hỗ trợ khách hàng.

Nhà cung cấp dịch vụ xác thực đã tiết lộ vào tuần trước rằng vào ngày 20 tháng 1, họ đã được cảnh báo về một nhân tố mới đã được thêm vào tài khoản Okta của kỹ sư hỗ trợ khách hàng Sitel, một nỗ lực mà họ cho là đã thành công và bị chặn.

Vụ việc chỉ được đưa ra ánh sáng hai tháng sau đó sau khi LAPSUS $ đăng ảnh chụp màn hình trên kênh Telegram của họ làm bằng chứng về vụ vi phạm vào ngày 22 tháng 3.

Các hoạt động độc hại, cho phép kẻ đe dọa truy cập vào gần 366 khách hàng Okta, xảy ra trong khoảng thời gian 5 ngày từ ngày 16 đến ngày 21 tháng 1, trong đó tin tặc thực hiện các giai đoạn khác nhau của cuộc tấn công, bao gồm leo thang đặc quyền sau khi có được chỗ đứng ban đầu, duy trì hoạt động bền bỉ, di chuyển ngang và trinh sát nội bộ mạng lưới.

Okta tuyên bố rằng họ đã chia sẻ các chỉ số về sự thỏa hiệp với Sitel vào ngày 21 tháng 1 và họ nhận được báo cáo tóm tắt về vụ việc từ Sitel chỉ vào ngày 17 tháng 3. Sau đó, vào ngày 22 tháng 3, cùng ngày nhóm tội phạm chia sẻ ảnh chụp màn hình. thu được một bản sao của báo cáo điều tra hoàn chỉnh.

Sau đó, vào ngày 22 tháng 3, cùng ngày nhóm tội phạm chia sẻ ảnh chụp màn hình, nó thu được một bản sao của báo cáo điều tra hoàn chỉnh.

“Ngay cả khi Okta nhận được báo cáo của Mandiant vào tháng 3 nêu chi tiết rõ ràng về vụ tấn công, họ vẫn tiếp tục bỏ qua các dấu hiệu rõ ràng cho thấy môi trường của họ đã bị xâm phạm cho đến khi LAPSUS $ chiếu sáng sự không hành động của họ”, Demirkapi viết trong một luồng tweet.

Công ty có trụ sở tại San Francisco, trong một Câu hỏi thường gặp chi tiết được đăng vào ngày 25 tháng 3, thừa nhận rằng việc không thông báo cho người dùng về vi phạm vào tháng Giêng là một “sai lầm”.

Okta nói: “Dựa trên những bằng chứng mà chúng tôi đã thu thập được trong tuần trước, rõ ràng là chúng tôi sẽ đưa ra quyết định khác nếu chúng tôi nắm trong tay tất cả các dữ kiện mà chúng tôi có ngày hôm nay. có thông tin tích cực và hấp dẫn hơn từ Sitel. “

Về phần mình, Sitel cho biết họ đang “hợp tác với cơ quan thực thi pháp luật” về vụ việc và đã làm rõ rằng vi phạm chỉ ảnh hưởng đến “một phần của mạng Sykes cũ,” thêm nó “đã hành động nhanh chóng để ngăn chặn cuộc tấn công cũng như thông báo và bảo vệ bất kỳ khách hàng nào có khả năng bị ảnh hưởng đã được phục vụ bởi tổ chức kế thừa. “

Diễn biến này diễn ra khi Cảnh sát thành phố London nói với The Hacker News vào tuần trước rằng 7 người có liên quan đến băng đảng LAPSUS $ đã bị bắt và sau đó được thả để điều tra. “Các yêu cầu của chúng tôi vẫn đang tiếp diễn”, cơ quan này cho biết thêm.

.