Một nhóm mối đe dọa dai dẳng nâng cao (APT) chưa xác định có liên quan đến một loạt các cuộc tấn công lừa đảo nhằm vào các cơ quan chính phủ Nga kể từ khi bắt đầu cuộc chiến Nga-Ukraine vào cuối tháng 2 năm 2022.

“Các chiến dịch […] được thiết kế để cấy một Trojan Truy cập Từ xa (RAT) có thể được sử dụng để khảo sát các máy tính mà nó lây nhiễm và chạy các lệnh trên chúng từ xa “, Malwarebytes cho biết trong một báo cáo kỹ thuật được công bố hôm thứ Ba.

Công ty an ninh mạng cho rằng các cuộc tấn công có độ tin cậy thấp là do một nhóm hack của Trung Quốc, với lý do cơ sở hạ tầng chồng chéo giữa phần mềm độc hại RAT và Sakula Rat được sử dụng bởi một kẻ đe dọa có tên là Deep Panda.

Các chuỗi tấn công, trong khi tận dụng các chiêu dụ khác nhau trong suốt hai tháng, tất cả đều sử dụng cùng một phần mềm độc hại trừ những khác biệt nhỏ trong mã nguồn.

Chiến dịch được cho là bắt đầu vào khoảng ngày 26 tháng 2, vài ngày sau cuộc xâm lược quân sự của Nga vào Ukraine, với các email phát tán RAT dưới vỏ bọc của một bản đồ tương tác của Ukraine (“tương tác_map_UA.exe”).

Sự phát triển một lần nữa chứng tỏ khả năng của các tác nhân đe dọa trong việc thích ứng và điều chỉnh các cuộc tấn công của họ cho phù hợp với các sự kiện thế giới, sử dụng các chiêu dụ liên quan và cập nhật nhất để tối đa hóa cơ hội thành công của họ.

Một làn sóng tấn công thứ hai vào đầu tháng 3 chủ yếu nhắm vào RT TV do nhà nước kiểm soát và liên quan đến việc sử dụng bản sửa lỗi phần mềm giả mạo cho lỗ hổng Log4Shell đã xuất hiện trên các mặt báo vào cuối năm 2021.

Bên cạnh việc bao gồm bản vá dưới dạng tệp TAR nén, thư email cũng đi kèm với tài liệu PDF với hướng dẫn cài đặt bản vá và liệt kê các phương pháp bảo mật tốt nhất cần tuân theo, bao gồm bật xác thực hai yếu tố, sử dụng phần mềm chống vi-rút của Kaspersky và kiềm chế từ việc mở hoặc trả lời các email đáng ngờ.

Trong một nỗ lực hơn nữa để tăng tính xác thực của email, tài liệu cũng chứa một URL VirusTotal trỏ đến một tệp không liên quan để tạo ấn tượng rằng tệp vá Log4j không độc hại.

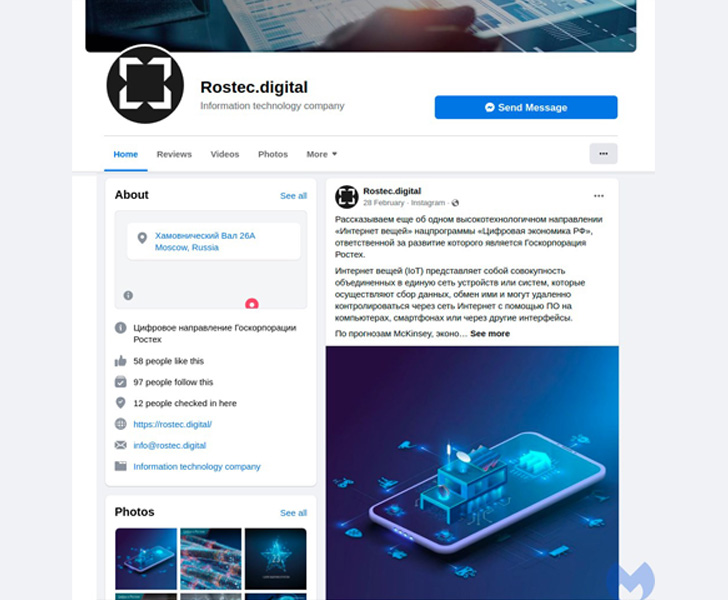

Hơn nữa, email có liên kết đến tên miền do kẻ tấn công kiểm soát “rostec[.]kỹ thuật số “cùng với các hồ sơ gian lận được tạo trên Facebook và Instagram ám chỉ đến tập đoàn quốc phòng Nga.

Các nhà nghiên cứu cho biết: “Điều thú vị là kẻ đe dọa đã tạo ra trang Facebook vào tháng 6 năm 2021, chín tháng trước khi nó được sử dụng trong chiến dịch này”. “Đây có lẽ là một nỗ lực để thu hút người theo dõi, để làm cho trang trông hợp pháp hơn và nó cho thấy nhóm APT đã lên kế hoạch cho chiến dịch này từ rất lâu trước khi xâm lược Ukraine.”

Lần lặp lại thứ ba của cuộc tấn công sau đó đã sử dụng một tệp thực thi độc hại khác – lần này là “build_rosteh4.exe” – trong nỗ lực loại bỏ phần mềm độc hại như thể nó đến từ Rostec.

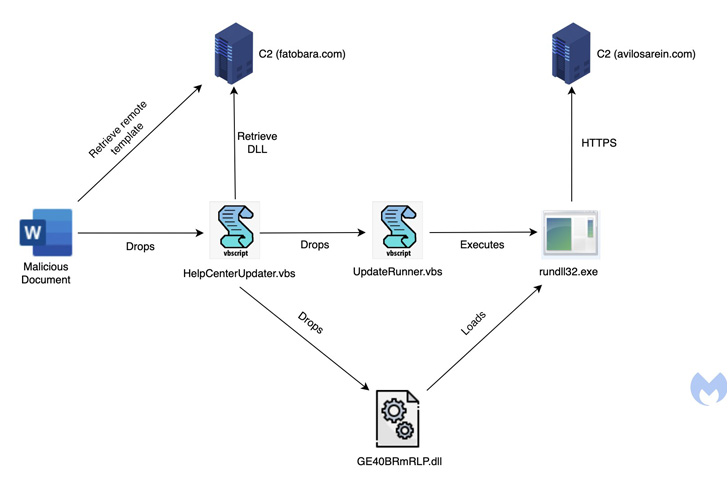

Cuối cùng, vào giữa tháng 4 năm 2022, những kẻ tấn công đã chuyển sang mục đích lừa đảo theo chủ đề việc làm cho Saudi Aramco, một công ty xăng dầu và khí đốt tự nhiên của Ả Rập Xê Út, tài liệu Microsoft Word được vũ khí hóa hoạt động như một trình tự lây nhiễm để triển khai RAT.

Trọng tải DLL sử dụng nhiều thủ thuật nâng cao để cản trở phân tích, bao gồm làm phẳng luồng điều khiển và làm xáo trộn chuỗi, đồng thời kết hợp các tính năng cho phép tệp tùy ý được gửi từ máy chủ từ xa đến máy chủ bị nhiễm và thực hiện các lệnh dòng lệnh.

Các phát hiện này bám sát những phát hiện từ Check Point rằng một tập thể đối thủ của Trung Quốc có mối liên hệ với Stone Panda và Mustang Panda đã nhắm mục tiêu vào ít nhất hai viện nghiên cứu ở Nga với một cửa hậu không có giấy tờ trước đây có tên là Spinner.

.