Các nhà nghiên cứu an ninh mạng đã trình bày chi tiết về một lỗ hổng nghiêm trọng cao trong thành phần KCodes NetUSB được tích hợp vào hàng triệu thiết bị bộ định tuyến người dùng cuối từ Netgear, TP-Link, Tenda, EDiMAX, D-Link và Western Digital, trong số những thiết bị khác.

KCodes NetUSB là một mô-đun nhân Linux cho phép các thiết bị trên mạng cục bộ cung cấp các dịch vụ dựa trên USB qua IP. Máy in, ổ cứng gắn ngoài và ổ đĩa flash được cắm vào hệ thống nhúng dựa trên Linux (ví dụ: bộ định tuyến) được cung cấp qua mạng bằng trình điều khiển.

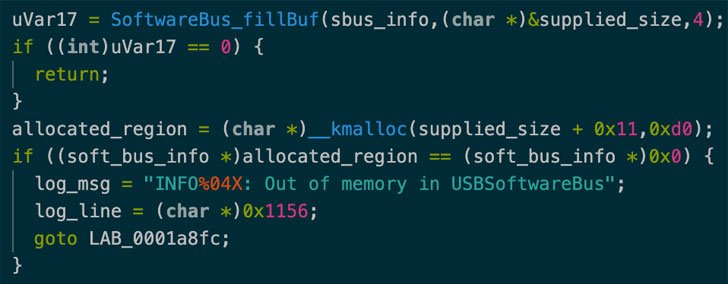

CVE-2021-45608 (điểm CVSS: 9,8), vì lỗ hổng bảo mật được theo dõi, liên quan đến lỗ hổng tràn bộ đệm, nếu bị khai thác thành công, có thể cho phép kẻ tấn công thực thi mã từ xa trong nhân và thực hiện các hoạt động độc hại mà chúng lựa chọn, theo một báo cáo được chia sẻ bởi SentinelOne với The Hacker News.

Đây là lỗ hổng mới nhất trong chuỗi lỗ hổng NetUSB đã được vá trong những năm gần đây. Vào tháng 5 năm 2015, các nhà nghiên cứu từ SEC Consult đã tiết lộ một lỗ hổng tràn bộ đệm khác (CVE-2015-3036) có thể dẫn đến việc từ chối dịch vụ (DoS) hoặc thực thi mã.

Sau đó vào tháng 6 năm 2019, Cisco Talos đã tiết lộ chi tiết về hai điểm yếu trong NetUSB (CVE-2019-5016 và CVE-2019-5017) có thể cho phép kẻ tấn công buộc một cách không thích hợp các bộ định tuyến không dây Netgear tiết lộ thông tin nhạy cảm và thậm chí cung cấp cho kẻ tấn công khả năng để thực thi mã từ xa.

Sau khi tiết lộ có trách nhiệm với KCodes vào ngày 20 tháng 9 năm 2021, công ty Đài Loan đã phát hành bản vá cho tất cả các nhà cung cấp vào ngày 19 tháng 11, sau đó Netgear phát hành bản cập nhật chương trình cơ sở chứa các bản sửa lỗi cho lỗ hổng bảo mật.

SentinelOne đã hạn chế phát hành mã bằng chứng khái niệm (PoC) vì thực tế là các nhà cung cấp khác vẫn đang trong quá trình vận chuyển các bản cập nhật. Tuy nhiên, công ty an ninh mạng đã cảnh báo về khả năng khai thác xuất hiện trong tự nhiên bất chấp sự phức tạp về kỹ thuật liên quan, khiến người dùng bắt buộc phải áp dụng các bản sửa lỗi để giảm thiểu mọi rủi ro tiềm ẩn.

Nhà nghiên cứu Max Van Amerongen cho biết: “Vì lỗ hổng này nằm trong một thành phần của bên thứ ba được cấp phép cho các nhà cung cấp bộ định tuyến khác nhau, cách duy nhất để khắc phục điều này là cập nhật phần sụn của bộ định tuyến nếu có bản cập nhật”. “Điều quan trọng là phải kiểm tra xem bộ định tuyến của bạn có phải là kiểu máy đã hết hạn sử dụng hay không vì nó không có khả năng nhận được bản cập nhật cho lỗ hổng này.”

.