Microsoft hôm thứ Ba xác nhận rằng nhóm tấn công tập trung vào mã độc tống tiền LAPSUS $ đã có được “quyền truy cập hạn chế” vào hệ thống của họ, vì nhà cung cấp dịch vụ xác thực Okta tiết lộ rằng gần 2,5% khách hàng của họ có khả năng bị ảnh hưởng sau vụ vi phạm.

“Không có mã khách hàng hoặc dữ liệu nào liên quan đến các hoạt động được quan sát”, Trung tâm Tình báo Đe dọa của Microsoft (MSTIC) cho biết, đồng thời cho biết thêm rằng vi phạm được thực hiện nhờ một tài khoản bị xâm phạm duy nhất đã được khắc phục để ngăn chặn các hoạt động độc hại tiếp theo.

Nhà sản xuất Windows, đã theo dõi nhóm với biệt danh DEV-0537 trước khi công bố rộng rãi, cho biết họ “không dựa vào tính bí mật của mã như một biện pháp bảo mật và việc xem mã nguồn không dẫn đến rủi ro cao.”

“Việc tiết lộ công khai này khiến hành động của chúng tôi leo thang, cho phép nhóm của chúng tôi can thiệp và làm gián đoạn quá trình hoạt động giữa chừng của diễn viên, hạn chế tác động trên diện rộng”, nhóm bảo mật của công ty lưu ý.

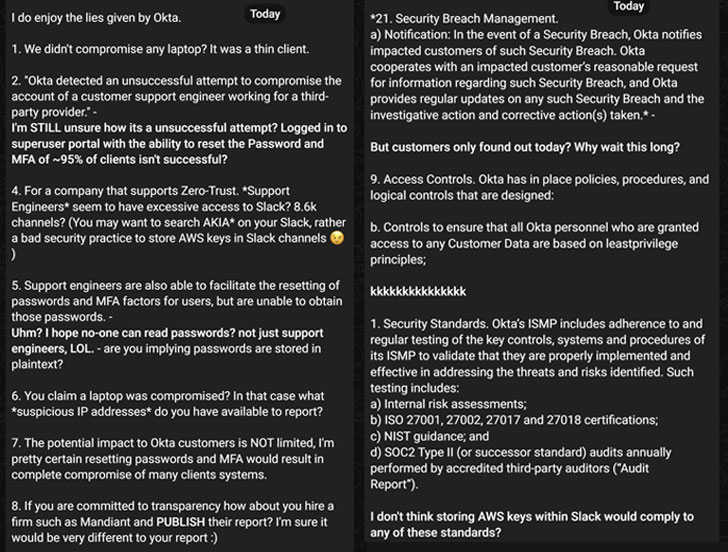

Công ty quản lý danh tính và quyền truy cập Okta, cũng thừa nhận vi phạm thông qua tài khoản của một kỹ sư hỗ trợ khách hàng làm việc cho nhà cung cấp bên thứ ba, nói rằng những kẻ tấn công đã truy cập vào máy tính xách tay của kỹ sư trong khoảng thời gian 5 ngày từ 16 đến 21 tháng 1, nhưng bản thân dịch vụ không bị xâm phạm.

Công ty phần mềm đám mây có trụ sở tại San Francisco cũng cho biết họ đã xác định được những khách hàng bị ảnh hưởng và họ đang liên hệ trực tiếp với họ, nhấn mạnh rằng “dịch vụ Okta đã hoạt động hoàn toàn và không có hành động sửa chữa nào mà khách hàng của chúng tôi cần thực hiện.”

“Trong trường hợp thỏa hiệp Okta, chỉ cần thay đổi mật khẩu của người dùng là không đủ”, công ty cơ sở hạ tầng web Cloudflare cho biết trong một phân tích khám nghiệm tử thi về vụ việc. “Kẻ tấn công cũng sẽ cần thay đổi mã thông báo phần cứng (FIDO) được định cấu hình cho cùng một người dùng. Do đó, sẽ dễ dàng phát hiện các tài khoản bị xâm nhập dựa trên các khóa phần cứng liên quan.”

Điều đó nói rằng, mối quan tâm đặc biệt là thực tế là Okta đã không công khai hành vi vi phạm trong hai tháng, khiến nhóm tội phạm mạng đặt câu hỏi “Tại sao phải đợi lâu như vậy?” trong tuyên bố phản đối của nó.

LAPSUS $ cũng đã tuyên bố trong bài bác bỏ rằng Okta đang lưu trữ các khóa Amazon Web Services (AWS) trong Slack và các kỹ sư hỗ trợ dường như có “quyền truy cập quá mức” vào nền tảng truyền thông. “Tác động tiềm năng đối với khách hàng của Okta là KHÔNG giới hạn, tôi khá chắc chắn rằng việc đặt lại mật khẩu và MFA sẽ dẫn đến sự xâm phạm hoàn toàn hệ thống của nhiều khách hàng”, băng nhóm này giải thích.

Microsoft tiết lộ các chiến thuật của LAPSUS $

LAPSUS $, xuất hiện lần đầu tiên vào tháng 7 năm 2021, đã tấn công mạnh mẽ trong những tháng gần đây, nhắm mục tiêu vào vô số công ty trong giai đoạn can thiệp, bao gồm Impresa, Bộ Y tế Brazil, Claro, Embratel, NVIDIA, Samsung, Mercado Libre, Vodafone , và gần đây nhất là Ubisoft.

Phương thức hoạt động của nhóm có động cơ tài chính tương đối đơn giản: đột nhập vào mạng của mục tiêu, lấy cắp dữ liệu nhạy cảm và tống tiền công ty nạn nhân bằng cách công khai các đoạn dữ liệu bị đánh cắp trên kênh Telegram của họ.

Microsoft đã mô tả LAPSUS $ là một nhóm theo “mô hình tống tiền và phá hủy thuần túy mà không triển khai tải trọng ransomware” và một nhóm “dường như không che giấu được dấu vết của nó.”

Các chiến thuật khác được phi hành đoàn áp dụng bao gồm các kế hoạch kỹ thuật xã hội dựa trên điện thoại như hoán đổi SIM để tạo điều kiện tiếp quản tài khoản, truy cập tài khoản email cá nhân của nhân viên tại các tổ chức mục tiêu, hối lộ nhân viên, nhà cung cấp hoặc đối tác kinh doanh của công ty để truy cập và xâm nhập vào các cuộc gọi đáp trả khủng hoảng liên tục nhắm vào các mục tiêu của họ để bắt đầu các nhu cầu tống tiền.

LAPSUS $ cũng đã được quan sát thấy việc triển khai RedLine Stealer có sẵn để bán trên các diễn đàn ngầm để lấy mật khẩu và mã thông báo phiên, ngoài việc mua thông tin xác thực và mã thông báo truy cập từ các thị trường web tối cũng như tìm kiếm kho mã công khai để tìm thông tin đăng nhập bị lộ, để đạt được chỗ đứng ban đầu.

Công ty cho biết: “Mục tiêu của các tác nhân DEV-0537 là có được quyền truy cập cao hơn thông qua các thông tin đăng nhập bị đánh cắp, cho phép đánh cắp dữ liệu và các cuộc tấn công phá hoại chống lại một tổ chức được nhắm mục tiêu, thường dẫn đến tống tiền,” công ty cho biết. “Các chiến thuật và mục tiêu chỉ ra rằng đây là một kẻ tội phạm mạng được thúc đẩy bởi hành vi trộm cắp và phá hoại.”

Sau khi truy cập ban đầu, nhóm được biết là khai thác các lỗ hổng chưa được vá trên các máy chủ Confluence, JIRA và GitLab có thể truy cập nội bộ để báo cáo đặc quyền, trước khi tiến hành lọc thông tin liên quan và xóa các hệ thống và tài nguyên của mục tiêu.

Để giảm thiểu những sự cố như vậy, Microsoft đang khuyến nghị các tổ chức bắt buộc xác thực đa yếu tố (nhưng không dựa trên SMS), tận dụng các tùy chọn xác thực hiện đại như OAuth hoặc SAML, xem xét các lần đăng nhập cá nhân để tìm dấu hiệu hoạt động bất thường và giám sát thông tin phản hồi sự cố cho người tham dự trái phép.

“Dựa trên hoạt động được quan sát, nhóm này hiểu được bản chất liên kết của danh tính và mối quan hệ tin cậy trong hệ sinh thái công nghệ hiện đại và nhắm mục tiêu đến các công ty viễn thông, công nghệ, dịch vụ CNTT và hỗ trợ – để tận dụng quyền truy cập của họ từ một tổ chức để tiếp cận các tổ chức đối tác hoặc nhà cung cấp.”

Giữa bụi phóng xạ do rò rỉ, LAPSUS $ dường như đang tạm nghỉ. “Một số thành viên của chúng tôi có [sic] nghỉ đến 30/3/2022. Chúng ta có thể im lặng trong một vài thời điểm [sic]”, nhóm cho biết trên kênh Telegram của mình.

.