Một tác nhân đe dọa liên tục nâng cao (APT) do nhà nước bảo trợ mới được đặt tên là APT42 (trước đây là UNC788) đã được cho là đã thực hiện hơn 30 cuộc tấn công gián điệp được xác nhận nhằm vào các cá nhân và tổ chức có lợi ích chiến lược đối với chính phủ Iran ít nhất kể từ năm 2015.

Công ty an ninh mạng Mandiant cho biết nhóm này hoạt động với tư cách là cánh tay thu thập thông tin tình báo của Quân đoàn Vệ binh Cách mạng Hồi giáo Iran (IRGC), chưa kể đến việc chia sẻ các phần chồng chéo với một nhóm khác có tên APT35, còn được gọi là Charming Kitten, Cobalt Illusion, ITG18, Phosphorus, TA453 , và Garuda vàng.

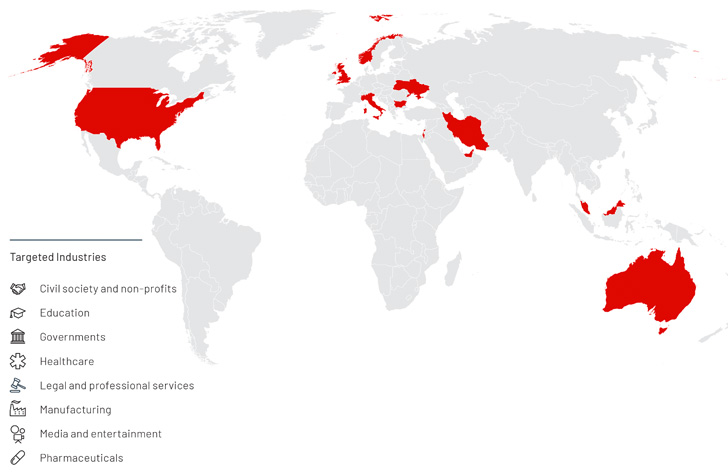

APT42 đã thể hiện xu hướng tấn công vào các ngành khác nhau như phi lợi nhuận, giáo dục, chính phủ, chăm sóc sức khỏe, pháp lý, sản xuất, truyền thông và dược phẩm tại ít nhất 14 quốc gia, bao gồm ở Úc, Châu Âu, Trung Đông và Hoa Kỳ.

Các cuộc xâm nhập nhằm vào lĩnh vực dược phẩm cũng đáng chú ý vì chúng bắt đầu khi đại dịch COVID-19 bùng phát vào tháng 3 năm 2020, cho thấy khả năng của kẻ đe dọa sẽ nhanh chóng sửa đổi các chiến dịch của mình để đáp ứng các ưu tiên hoạt động của nó.

Mandiant cho biết trong một báo cáo: “APT42 sử dụng các kỹ thuật lừa đảo trực tuyến và kỹ thuật xã hội được nhắm mục tiêu cao được thiết kế để xây dựng lòng tin và mối quan hệ với nạn nhân nhằm truy cập vào tài khoản email cá nhân hoặc công ty của họ hoặc cài đặt phần mềm độc hại Android trên thiết bị di động của họ”, Mandiant cho biết trong một báo cáo.

Mục đích là khai thác các mối quan hệ ủy thác gian lận để lấy cắp thông tin đăng nhập, cho phép kẻ đe dọa tận dụng quyền truy cập để thực hiện các thỏa hiệp tiếp theo của mạng công ty nhằm thu thập dữ liệu nhạy cảm và sử dụng các tài khoản bị vi phạm để lừa đảo thêm nạn nhân.

Các chuỗi tấn công liên quan đến sự kết hợp của các thông điệp lừa đảo có mục tiêu cao nhắm vào các cá nhân và tổ chức có lợi ích chiến lược đối với Iran. Chúng cũng được hình thành với mục đích xây dựng lòng tin với các cựu quan chức chính phủ, nhà báo, nhà hoạch định chính sách và cộng đồng người Iran ở nước ngoài với hy vọng phát tán phần mềm độc hại.

Ngoài việc sử dụng các tài khoản email bị tấn công liên kết với các nhóm nghiên cứu để nhắm mục tiêu các nhà nghiên cứu và các tổ chức học thuật khác, APT42 thường được biết là mạo danh các nhà báo và các chuyên gia khác để tương tác với nạn nhân trong vài ngày hoặc thậm chí vài tuần trước khi gửi một liên kết độc hại.

Trong một cuộc tấn công được quan sát vào tháng 5 năm 2017, nhóm này đã nhắm mục tiêu các thành viên của một nhóm đối lập Iran hoạt động từ Châu Âu và Bắc Mỹ bằng các email chứa liên kết đến các trang Google Sách giả mạo, chuyển hướng nạn nhân đến các trang đăng nhập được thiết kế để lấy thông tin đăng nhập và hai- mã xác thực yếu tố.

Hoạt động giám sát liên quan đến việc phát tán phần mềm độc hại Android như VINETHORN và PINEFLOWER qua tin nhắn văn bản có khả năng ghi âm cuộc gọi điện thoại và âm thanh, trích xuất nội dung đa phương tiện và SMS, cũng như theo dõi vị trí địa lý. Tải trọng VINETHORN được phát hiện trong khoảng thời gian từ tháng 4 đến tháng 10 năm 2021 được giả mạo là một ứng dụng VPN có tên là SaferVPN.

Các nhà nghiên cứu lưu ý: “Việc sử dụng phần mềm độc hại Android để nhắm mục tiêu các cá nhân quan tâm đến chính phủ Iran cung cấp cho APT42 một phương pháp hiệu quả để thu thập thông tin nhạy cảm về các mục tiêu, bao gồm chuyển động, danh bạ và thông tin cá nhân”, các nhà nghiên cứu lưu ý.

Nhóm này cũng được cho là sử dụng một loạt các phần mềm độc hại nhẹ trên Windows – một cửa sau PowerShell toehold có tên TAMECAT, một macro nhỏ giọt dựa trên VBA có tên là TABBYCAT và macro shell ngược được gọi là VBREVSHELL – để tăng cường thu thập thông tin xác thực và hoạt động gián điệp của họ các hoạt động.

Các liên kết của APT42 với APT35 bắt nguồn từ các liên kết đến một cụm mối đe dọa chưa được phân loại được theo dõi là UNC2448, mà Microsoft (DEV-0270) và secureworks (Cobalt Mirage) đã tiết lộ là một nhóm con của Phosphorus thực hiện các cuộc tấn công ransomware để thu lợi tài chính bằng cách sử dụng BitLocker.

Phân tích của Mandiant thêm tin cậy vào những phát hiện của Microsoft rằng DEV-0270 / UNC2448 được vận hành bởi một công ty bình phong sử dụng hai bí danh công khai, đó là Secnerd và Lifeweb, cả hai đều được kết nối với Najee Technology Hooshmand.

Điều đó đã nói, người ta nghi ngờ hai tập thể đối địch, mặc dù có liên kết với IRGC, bắt nguồn từ các nhiệm vụ khác nhau dựa trên sự khác biệt trong các mô hình nhắm mục tiêu và các chiến thuật được sử dụng.

Điểm khác biệt chính là trong khi APT35 hướng tới các hoạt động dài hạn, sử dụng nhiều nguồn lực nhắm vào các ngành dọc khác nhau ở Hoa Kỳ và Trung Đông, các hoạt động của APT42 lại tập trung vào các cá nhân và tổ chức vì “chính trị trong nước, chính sách đối ngoại và sự ổn định của chế độ mục đích.”

Các nhà nghiên cứu cho biết: “Tập đoàn này đã cho thấy khả năng thay đổi nhanh chóng trọng tâm hoạt động của mình khi các ưu tiên của Iran thay đổi theo thời gian với các điều kiện địa chính trị và trong nước đang phát triển”.

.