Nhóm tội phạm mạng khét tiếng được gọi là FIN7 đã đa dạng hóa các vectơ truy cập ban đầu để kết hợp thỏa hiệp chuỗi cung ứng phần mềm và sử dụng thông tin đăng nhập bị đánh cắp, nghiên cứu mới tiết lộ.

Công ty phản ứng sự cố Mandiant cho biết trong một phân tích hôm thứ Hai: “Mã độc tống tiền đánh cắp dữ liệu hoặc triển khai ransomware sau hoạt động được quy cho FIN7 tại nhiều tổ chức, cũng như sự chồng chéo kỹ thuật, cho thấy rằng các tác nhân FIN7 đã có liên quan đến các hoạt động ransomware khác nhau”, công ty phản ứng sự cố Mandiant cho biết trong một phân tích hôm thứ Hai.

Nhóm tội phạm mạng, kể từ khi xuất hiện vào giữa những năm 2010, đã nổi tiếng với các chiến dịch phần mềm độc hại quy mô lớn nhắm vào hệ thống điểm bán hàng (POS) nhằm vào các ngành nhà hàng, cờ bạc và khách sạn bằng phần mềm độc hại ăn cắp thẻ tín dụng.

Sự thay đổi chiến lược kiếm tiền của FIN7 đối với ransomware sau một báo cáo vào tháng 10 năm 2021 từ đơn vị Tư vấn Gemini của Recorded Future, cho thấy đối thủ đã thiết lập một công ty bình phong giả mạo có tên Bastion Secure để tuyển dụng những người kiểm tra thâm nhập không chủ ý dẫn đến một cuộc tấn công bằng ransomware.

Sau đó vào đầu tháng 1 này, Cục Điều tra Liên bang Hoa Kỳ (FBI) đã ban hành Cảnh báo Flash cho các tổ chức rằng băng nhóm có động cơ tài chính đang gửi các ổ USB độc hại (hay còn gọi là BadUSB) tới các mục tiêu kinh doanh của Hoa Kỳ trong ngành vận tải, bảo hiểm và quốc phòng để lây nhiễm hệ thống. với phần mềm độc hại, bao gồm cả ransomware.

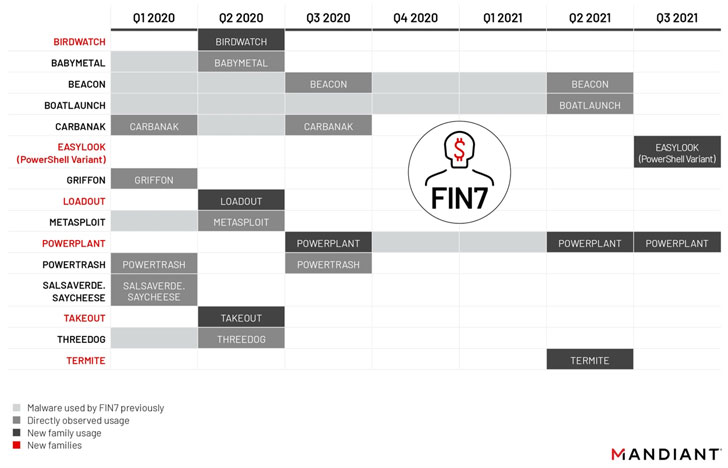

Các cuộc xâm nhập gần đây do diễn viên này tổ chức kể từ năm 2020 liên quan đến việc triển khai một khuôn khổ cửa sau PowerShell rộng lớn được gọi là POWERPLANT, tiếp tục xu hướng sử dụng phần mềm độc hại dựa trên PowerShell cho các hoạt động tấn công của nhóm.

Các nhà nghiên cứu Mandiant cho biết: “Không còn nghi ngờ gì nữa, PowerShell là ngôn ngữ tình yêu của FIN7.

Trong một trong các cuộc tấn công, FIN7 đã được quan sát thấy xâm nhập một trang web bán các sản phẩm kỹ thuật số nhằm điều chỉnh nhiều liên kết tải xuống để khiến chúng trỏ đến một thùng chứa Amazon S3 lưu trữ các phiên bản trojanized có chứa Atera Agent, một công cụ quản lý từ xa hợp pháp, sau đó cung cấp POWERPLANT vào hệ thống của nạn nhân.

Cuộc tấn công vào chuỗi cung ứng cũng đánh dấu quy trình giao dịch đang phát triển của nhóm đối với quyền truy cập ban đầu và việc triển khai các phần mềm độc hại ở giai đoạn đầu, thường tập trung vào các âm mưu lừa đảo.

Các công cụ khác được nhóm sử dụng để tạo điều kiện cho việc xâm nhập của mình bao gồm EASYLOOK, một tiện ích do thám; BOATLAUNCH, một mô-đun trợ giúp được thiết kế để vượt qua Giao diện quét chống phần mềm độc hại của Windows (AMSI); và BIRDWATCH, một trình tải xuống dựa trên .NET được sử dụng để tìm nạp và thực thi các tệp nhị phân giai đoạn tiếp theo nhận được qua HTTP.

Các nhà nghiên cứu của Mandiant cho biết: “Bất chấp các cáo buộc của các thành viên FIN7 vào năm 2018 và bản án liên quan vào năm 2021 do Bộ Tư pháp Hoa Kỳ công bố, ít nhất một số thành viên của FIN7 vẫn hoạt động tích cực và tiếp tục phát triển các hoạt động tội phạm của họ theo thời gian”.

“Trong suốt quá trình phát triển của họ, FIN7 đã tăng tốc độ tiến độ hoạt động, phạm vi nhắm mục tiêu và thậm chí có thể là mối quan hệ của họ với các hoạt động ransomware khác trong thế giới ngầm của tội phạm mạng.”

.