Ngày 01 tháng 2 năm 2023Ravie Lakshmanan bảo mật doanh nghiệp / Xác thực

Microsoft hôm thứ Ba cho biết họ đã thực hiện các bước để vô hiệu hóa các tài khoản Mạng đối tác Microsoft (MPN) giả mạo được sử dụng để tạo các ứng dụng OAuth độc hại như một phần của chiến dịch độc hại được thiết kế để vi phạm môi trường đám mây của các tổ chức và đánh cắp email.

Gã khổng lồ công nghệ cho biết: “Các ứng dụng do những kẻ lừa đảo này tạo ra sau đó đã được sử dụng trong một chiến dịch lừa đảo lấy sự đồng ý, lừa người dùng cấp quyền cho các ứng dụng lừa đảo”. “Chiến dịch lừa đảo này nhắm mục tiêu vào một nhóm nhỏ khách hàng chủ yếu ở Vương quốc Anh và Ireland.”

Lừa đảo lấy sự đồng ý là một cuộc tấn công kỹ thuật xã hội, trong đó người dùng bị lừa cấp quyền cho các ứng dụng đám mây độc hại, sau đó có thể dùng vũ khí này để giành quyền truy cập vào các dịch vụ đám mây hợp pháp và dữ liệu nhạy cảm của người dùng.

Nhà sản xuất Windows cho biết họ đã biết về chiến dịch này vào ngày 15 tháng 12 năm 2022. Kể từ đó, họ đã cảnh báo cho những khách hàng bị ảnh hưởng qua email, công ty lưu ý rằng những kẻ đe dọa đã lạm dụng sự đồng ý để đánh cắp hộp thư.

Ngoài ra, Microsoft cho biết họ đã triển khai các biện pháp bảo mật bổ sung để cải thiện quy trình kiểm tra liên quan đến Chương trình Đối tác Đám mây của Microsoft (trước đây là MPN) và giảm thiểu khả năng gian lận trong tương lai.

Tiết lộ trùng khớp với một báo cáo do Proofpoint đưa ra về cách các tác nhân đe dọa đã khai thác thành công trạng thái “nhà xuất bản đã được xác minh” của Microsoft để xâm nhập vào môi trường đám mây của các tổ chức.

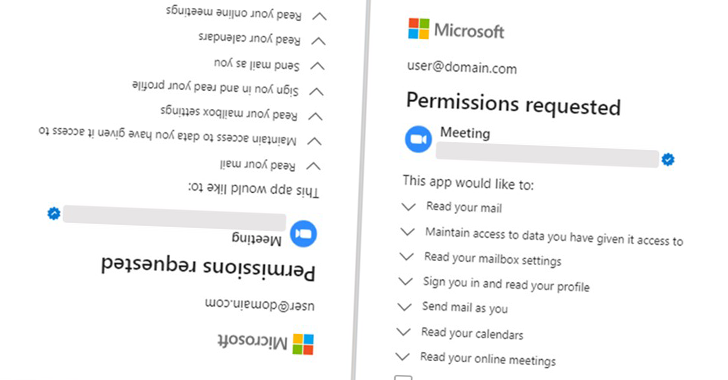

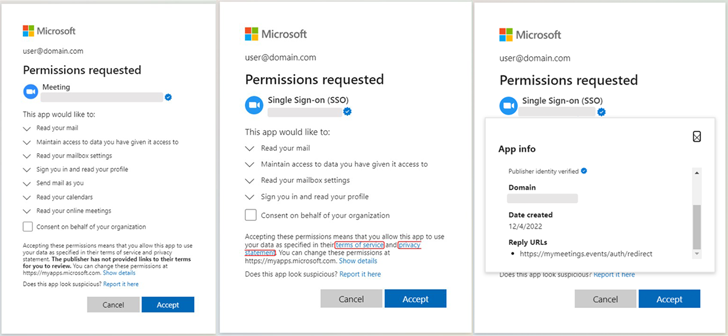

Điều đáng chú ý về chiến dịch là bằng cách bắt chước các thương hiệu phổ biến, nó cũng đã thành công trong việc đánh lừa Microsoft để giành được huy hiệu đã được xác minh màu xanh lam. Công ty giải thích: “Kẻ gian đã sử dụng tài khoản đối tác gian lận để thêm nhà xuất bản đã được xác minh vào đăng ký ứng dụng OAuth mà họ đã tạo trong Azure AD”.

Các cuộc tấn công này, lần đầu tiên được quan sát thấy vào ngày 6 tháng 12 năm 2022, sử dụng các phiên bản giống nhau của các ứng dụng hợp pháp như Zoom để đánh lừa các mục tiêu cấp quyền truy cập và tạo điều kiện cho hành vi trộm cắp dữ liệu. Các mục tiêu bao gồm tài chính, tiếp thị, quản lý và giám đốc điều hành cấp cao.

Proofpoint lưu ý rằng các ứng dụng OAuth độc hại có “các quyền được ủy quyền sâu rộng” chẳng hạn như đọc email, điều chỉnh cài đặt hộp thư và giành quyền truy cập vào các tệp cũng như dữ liệu khác được kết nối với tài khoản của người dùng.

Nó cũng nói rằng không giống như một chiến dịch trước đó đã xâm phạm các nhà xuất bản đã được xác minh của Microsoft để tận dụng các đặc quyền của ứng dụng OAuth, các cuộc tấn công mới nhất được thiết kế để mạo danh các nhà xuất bản hợp pháp để được xác minh và phân phối các ứng dụng giả mạo.

Hai trong số các ứng dụng được đề cập có tên là “Đăng nhập một lần (SSO)” trong khi ứng dụng thứ ba có tên là “Cuộc họp” nhằm giả mạo là phần mềm hội nghị truyền hình. Cả ba ứng dụng, được tạo bởi ba nhà xuất bản khác nhau, nhắm mục tiêu cùng một công ty và tận dụng cùng một cơ sở hạ tầng do kẻ tấn công kiểm soát.

Công ty bảo mật doanh nghiệp cho biết: “Tác động tiềm ẩn đối với các tổ chức bao gồm tài khoản người dùng bị xâm phạm, đánh cắp dữ liệu, lạm dụng thương hiệu của các tổ chức mạo danh, gian lận thỏa hiệp email doanh nghiệp (BEC) và lạm dụng hộp thư”.

Chiến dịch được cho là đã kết thúc vào ngày 27 tháng 12 năm 2022, sau khi Proofpoint thông báo cho Microsoft về cuộc tấn công vào ngày 20 tháng 12 và các ứng dụng đã bị vô hiệu hóa.

Những phát hiện này cho thấy sự tinh vi trong việc thực hiện cuộc tấn công, chưa kể đến việc vượt qua các biện pháp bảo vệ an ninh của Microsoft và lạm dụng lòng tin của người dùng đối với các nhà cung cấp dịch vụ và nhà cung cấp doanh nghiệp.

Đây không phải là lần đầu tiên các ứng dụng OAuth không có thật được sử dụng để nhắm mục tiêu các dịch vụ đám mây của Microsoft. Vào tháng 1 năm 2022, Proofpoint đã trình bày chi tiết về một hoạt động đe dọa khác có tên là OiVaVoii nhằm vào các giám đốc điều hành cấp cao để giành quyền kiểm soát tài khoản của họ.

Sau đó, vào tháng 9 năm 2022, Microsoft tiết lộ rằng họ đã phá bỏ một cuộc tấn công sử dụng các ứng dụng OAuth lừa đảo được triển khai trên các đối tượng thuê đám mây bị xâm phạm để cuối cùng giành quyền kiểm soát các máy chủ Exchange và phát tán thư rác.