Một mạng botnet dựa trên Linux mới ra đời có tên là Enemybot đã mở rộng khả năng bao gồm các lỗ hổng bảo mật được tiết lộ gần đây trong kho vũ khí của nó để nhắm mục tiêu vào các máy chủ web, thiết bị Android và hệ thống quản lý nội dung (CMS).

Được tiết lộ lần đầu tiên bởi Securonix vào tháng 3 và sau đó bởi Fortinet, Enemybot đã được liên kết với một tác nhân đe dọa được theo dõi là Keksec (hay còn gọi là Kek Security, Necro và FreakOut), với các cuộc tấn công sớm nhắm vào các bộ định tuyến từ Seowon Intech, D-Link và iRZ.

Enemybot, có khả năng thực hiện các cuộc tấn công DDoS, lấy nguồn gốc của nó từ một số botnet khác như Mirai, Qbot, Zbot, Gafgyt và LolFMe. Một phân tích về biến thể mới nhất cho thấy rằng nó được tạo thành từ bốn thành phần khác nhau –

Một mô-đun Python để tải xuống các phần phụ thuộc và biên dịch phần mềm độc hại cho các kiến trúc hệ điều hành khác nhau Phần botnet cốt lõi Một phân đoạn giải mã được thiết kế để mã hóa và giải mã các chuỗi của phần mềm độc hại và Một chức năng lệnh và kiểm soát để nhận lệnh tấn công và tìm nạp thêm các tải trọng

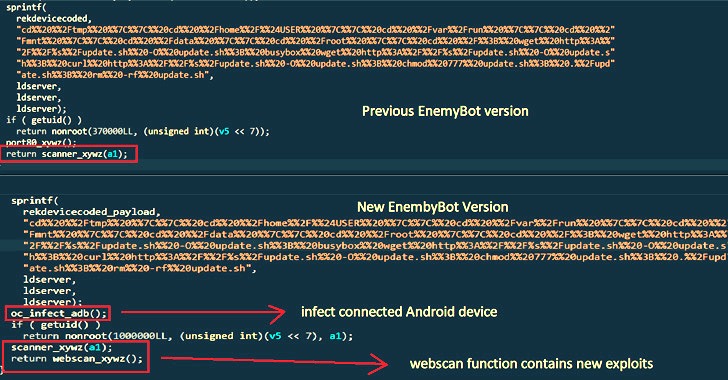

“Trong trường hợp thiết bị Android được kết nối qua USB hoặc trình giả lập Android đang chạy trên máy, EnemyBot sẽ cố gắng lây nhiễm nó bằng cách thực thi [a] shell command “, các nhà nghiên cứu cho biết, chỉ đến một hàm” adb_infect “mới. ADB đề cập đến Android Debug Bridge, một tiện ích dòng lệnh được sử dụng để giao tiếp với thiết bị Android.

Cũng được tích hợp là một chức năng máy quét mới được thiết kế để tìm kiếm các địa chỉ ip ngẫu nhiên được liên kết với các tài sản công khai để tìm các lỗ hổng tiềm ẩn, đồng thời tính đến các lỗi mới trong vòng những ngày chúng được tiết lộ công khai.

Bên cạnh các lỗ hổng Log4Shell xuất hiện vào tháng 12 năm 2021, điều này bao gồm các lỗ hổng đã được vá gần đây trong bộ định tuyến Razer Sila (không có CVE), VMware Workspace ONE Access (CVE-2022-22954) và F5 BIG-IP (CVE-2022-1388) cũng như những điểm yếu trong các plugin WordPress như Video Synchro PDF.

Các thiếu sót bảo mật được vũ khí hóa khác dưới đây:

CVE-2022-22947 (Điểm CVSS: 10.0) – Lỗ hổng chèn mã trong Spring Cloud Gateway

CVE-2021-4039 (Điểm CVSS: 9,8) – Lỗ hổng chèn lệnh trong giao diện web của Zyxel

CVE-2022-25075 (Điểm CVSS: 9,8) – Lỗ hổng chèn lệnh trong bộ định tuyến không dây TOTOLink A3000RU

CVE-2021-36356 (Điểm CVSS: 9,8) – Một lỗ hổng thực thi mã từ xa trong KRAMER VIAware

CVE-2021-35064 (Điểm CVSS: 9,8) – Lỗ hổng bảo mật và thực thi lệnh trong Kramer VIAWare

CVE-2020-7961 (Điểm CVSS: 9,8) – Một lỗ hổng thực thi mã từ xa trong Liferay Portal

Hơn nữa, mã nguồn của botnet đã được chia sẻ trên GitHub, khiến nó trở nên phổ biến rộng rãi cho các tác nhân đe dọa khác. “Tôi không chịu trách nhiệm về bất kỳ thiệt hại nào do chương trình này gây ra”, tệp README của dự án ghi. “Điều này được đăng theo giấy phép Apache và cũng được coi là nghệ thuật.”

Các nhà nghiên cứu cho biết: “Enemybot của Keksec có vẻ như mới bắt đầu lan rộng, tuy nhiên do các tác giả cập nhật nhanh chóng, mạng botnet này có khả năng trở thành mối đe dọa lớn đối với các thiết bị IoT và máy chủ web ”.

“Điều này cho thấy rằng nhóm Keksec có nguồn lực tốt và nhóm đã phát triển phần mềm độc hại để tận dụng các lỗ hổng trước khi chúng được vá, do đó làm tăng tốc độ và quy mô mà nó có thể lây lan.”

.