Các tác nhân đe dọa của Nga đã lợi dụng cuộc xung đột đang diễn ra chống lại Ukraine để phân phối phần mềm độc hại Android được ngụy trang như một ứng dụng cho những kẻ tấn công thân Ukraine để thực hiện các cuộc tấn công từ chối dịch vụ (DDoS) phân tán nhằm vào các trang web của Nga.

Nhóm phân tích mối đe dọa của Google (TAG) cho rằng phần mềm độc hại này là do Turla, một mối đe dọa dai dẳng nâng cao còn được gọi là Krypton, Venomous Bear, Waterbug và Uroburos và được liên kết với Dịch vụ An ninh Liên bang (FSB) của Nga.

Nhà nghiên cứu Billy Leonard của TAG cho biết: “Đây là trường hợp đầu tiên được biết đến về việc Turla phân phối phần mềm độc hại liên quan đến Android. “Các ứng dụng không được phân phối thông qua Cửa hàng Google Play, nhưng được lưu trữ trên một miền do diễn viên kiểm soát và phổ biến qua các liên kết trên các dịch vụ nhắn tin của bên thứ ba.”

Cần lưu ý rằng sự tấn công dữ dội của các cuộc tấn công mạng ngay sau cuộc xâm lược vô cớ của Nga vào Ukraine đã khiến nước này thành lập Quân đội CNTT để thực hiện các cuộc tấn công DDoS nhằm vào các trang web của Nga. Có vẻ như mục tiêu của hoạt động Turla là sử dụng nỗ lực do tình nguyện viên điều hành này để mang lại lợi ích cho chính họ.

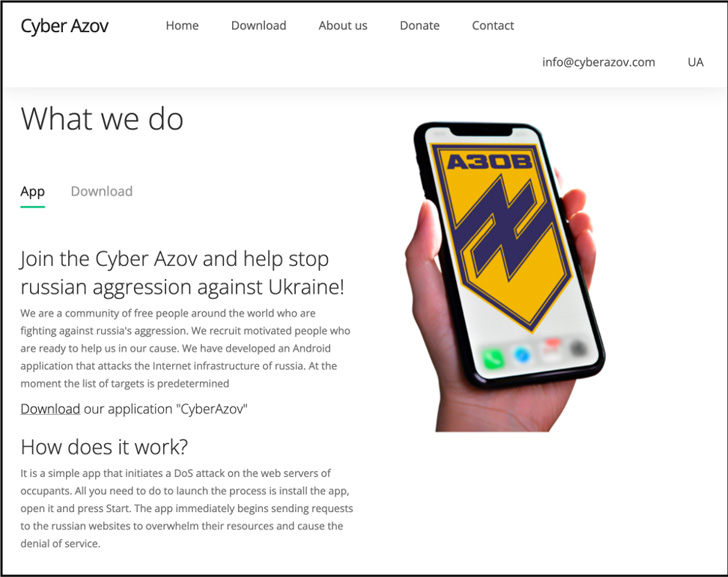

Ứng dụng mồi nhử được lưu trữ trên một miền giả danh là Trung đoàn Azov, một đơn vị thuộc Lực lượng Vệ binh Quốc gia Ukraine, kêu gọi mọi người trên khắp thế giới chống lại “sự xâm lược của Nga” bằng cách bắt đầu một cuộc tấn công từ chối dịch vụ trên các máy chủ web thuộc đến “các trang web của Nga để sử dụng tài nguyên của họ.”

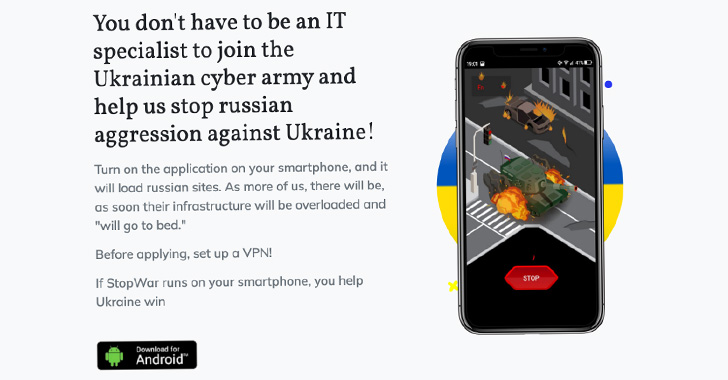

Google TAG cho biết các diễn viên đã lấy cảm hứng từ một ứng dụng Android khác được phân phối thông qua một trang web có tên “stopwar[.]pro “cũng được thiết kế để tiến hành các cuộc tấn công DoS bằng cách liên tục gửi các yêu cầu đến các trang web mục tiêu.

Điều đó nói rằng, số lần thực tế ứng dụng Cyber Azov độc hại được cài đặt là rất nhỏ, không gây ảnh hưởng lớn đến người dùng Android.

Ngoài ra, nhóm Sandworm (hay còn gọi là Gấu Voodoo) đã được kết nối với một nhóm hoạt động độc hại riêng biệt tận dụng lỗ hổng Follina (CVE-2022-30190) trong Công cụ chẩn đoán hỗ trợ Microsoft Windows (MSDT) để gửi liên kết trỏ đến tài liệu Microsoft Office được lưu trữ trên các trang web bị xâm phạm nhắm mục tiêu đến các thực thể truyền thông ở Ukraine.

UAC-0098, một tác nhân đe dọa mà CERT-UA vào tháng trước đã cảnh báo về việc phân phối các tài liệu có chủ đề về thuế có hành vi khai thác Follina, cũng đã được đánh giá là một cựu nhà môi giới truy cập ban đầu có quan hệ với nhóm Conti và phụ trách phổ biến ngân hàng IcedID trojan.

Các loại hoạt động mạng khác bao gồm các cuộc tấn công lừa đảo thông tin xác thực được thực hiện bởi một kẻ thù được gọi là COLDRIVER (hay còn gọi là Callisto) nhằm vào các quan chức chính phủ và quốc phòng, chính trị gia, tổ chức phi chính phủ, tổ chức tư vấn và nhà báo.

Những điều này liên quan đến việc gửi email trực tiếp, bao gồm miền lừa đảo hoặc chứa các liên kết đến tài liệu được lưu trữ trên Google Drive và Microsoft OneDrive, từ đó có các liên kết đến trang web do kẻ tấn công kiểm soát được thiết kế để lấy cắp mật khẩu.

Những phát triển mới nhất là một dấu hiệu khác cho thấy các tác nhân đe dọa Nga đang tiếp tục thể hiện những dấu hiệu ngày càng tinh vi trong nỗ lực nhắm mục tiêu theo những cách làm nổi bật các kỹ thuật đang phát triển của họ.

.