Một phần mềm độc hại lén lút mới của Linux có tên là Shikitega đã được phát hiện thông qua một chuỗi lây nhiễm nhiều giai đoạn để xâm phạm các điểm cuối và thiết bị IoT, đồng thời lưu trữ thêm các tải trọng.

AT&T Alien Labs cho biết trong một báo cáo mới được công bố hôm thứ Ba: “Kẻ tấn công có thể giành toàn quyền kiểm soát hệ thống, bên cạnh công cụ khai thác tiền điện tử sẽ được thực thi và được thiết lập để tồn tại.

Các phát hiện bổ sung vào danh sách ngày càng tăng các phần mềm độc hại Linux đã được tìm thấy trong tự nhiên trong những tháng gần đây, bao gồm BPFDoor, Symbiote, Syslogk, OrBit và Lightning Framework.

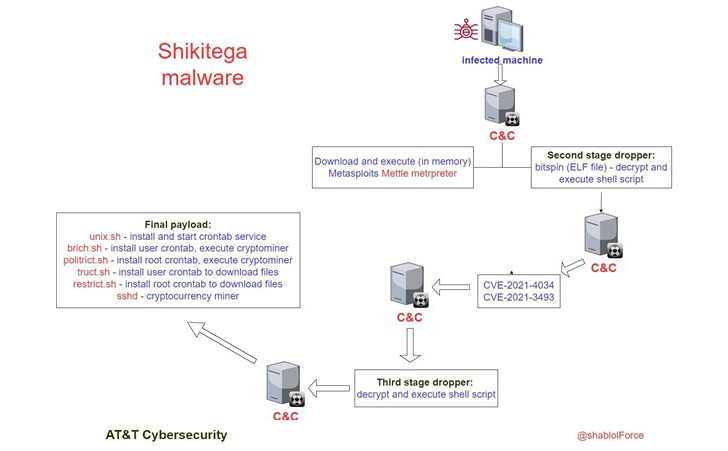

Sau khi được triển khai trên một máy chủ được nhắm mục tiêu, chuỗi tấn công sẽ tải xuống và thực thi công cụ đo “Khí phách” của Metasploit để tối đa hóa khả năng kiểm soát, khai thác các lỗ hổng để nâng cao đặc quyền của nó, thêm tính bền bỉ trên máy chủ thông qua crontab và cuối cùng khởi chạy trình khai thác tiền điện tử trên các thiết bị bị nhiễm.

Hiện vẫn chưa rõ phương pháp chính xác đạt được thỏa hiệp ban đầu, nhưng điều khiến Shikitega né tránh là khả năng tải xuống các tải trọng ở giai đoạn tiếp theo từ máy chủ lệnh và kiểm soát (C2) và thực thi chúng trực tiếp trong bộ nhớ.

Nâng cấp đặc quyền đạt được bằng cách khai thác CVE-2021-4034 (hay còn gọi là PwnKit) và CVE-2021-3493, cho phép đối thủ lạm dụng các quyền nâng cao để tìm nạp và thực thi các tập lệnh shell giai đoạn cuối với các đặc quyền gốc để thiết lập tính bền vững và triển khai Công cụ khai thác tiền điện tử Monero.

Trong một nỗ lực tiếp theo để bay dưới radar, các nhà khai thác phần mềm độc hại sử dụng bộ mã hóa đa hình “Shikata ga nai” để khiến các công cụ chống vi-rút khó phát hiện hơn và lạm dụng các dịch vụ đám mây hợp pháp cho các chức năng C2.

Nhà nghiên cứu Ofer Caspi của AT&T Alien Labs cho biết: “Các tác nhân đe dọa tiếp tục tìm kiếm các cách cung cấp phần mềm độc hại theo những cách mới để nằm trong tầm ngắm và tránh bị phát hiện.

“Phần mềm độc hại Shiketega được phân phối một cách tinh vi, nó sử dụng một bộ mã hóa đa hình và dần dần phân phối tải trọng của nó trong đó mỗi bước chỉ tiết lộ một phần của tổng tải trọng.”

.