Một nhóm tin tặc có động cơ chính trị liên quan đến một loạt các cuộc tấn công gián điệp và phá hoại vào các thực thể của Israel vào năm 2021 đã kết hợp một trojan truy cập từ xa (RAT) không có giấy tờ trước đó giả mạo ứng dụng Windows Calculator như một phần của nỗ lực có ý thức để luôn nằm trong tầm ngắm của radar.

Công ty an ninh mạng Cybereason, đã theo dõi hoạt động của diễn viên người Iran được gọi là Moses Staff, được mệnh danh là phần mềm độc hại “StrifeWater”.

Tom Fakterman, nhà phân tích bảo mật của Cybereason, cho biết: “StrifeWater RAT dường như được sử dụng trong giai đoạn đầu của cuộc tấn công và RAT tàng hình này có khả năng tự loại bỏ khỏi hệ thống để che dấu vết của nhóm Iran,” Tom Fakterman, nhà phân tích bảo mật của Cybereason, cho biết trong một báo cáo. “RAT sở hữu các khả năng khác, chẳng hạn như thực thi lệnh và chụp màn hình, cũng như khả năng tải xuống các tiện ích mở rộng bổ sung.”

Moses Staff được đưa ra ánh sáng vào cuối năm ngoái khi Check Point Research vạch trần một loạt cuộc tấn công nhằm vào các tổ chức của Israel kể từ tháng 9 năm 2021 với mục tiêu làm gián đoạn hoạt động kinh doanh của mục tiêu bằng cách mã hóa mạng của họ, không có tùy chọn lấy lại quyền truy cập hoặc thương lượng tiền chuộc.

Các cuộc xâm nhập đáng chú ý vì chúng dựa vào thư viện mã nguồn mở DiskCryptor để thực hiện mã hóa khối lượng, ngoài việc lây nhiễm vào hệ thống bằng bộ nạp khởi động khiến chúng không thể khởi động mà không có khóa mã hóa chính xác.

Cho đến nay, các nạn nhân đã được báo cáo ngoài Israel, bao gồm Ý, Ấn Độ, Đức, Chile, Thổ Nhĩ Kỳ, UAE và Mỹ

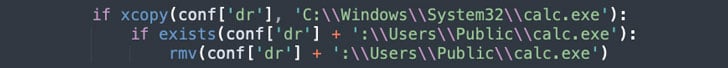

Phần mới của câu đố tấn công do Cybereason phát hiện có dạng RAT được triển khai dưới tên “calc.exe” (tệp nhị phân của Máy tính Windows) và được sử dụng trong giai đoạn đầu của chuỗi lây nhiễm, chỉ cần được xóa trước đó. để triển khai phần mềm độc hại mã hóa tệp.

Các nhà nghiên cứu nghi ngờ việc loại bỏ và thay thế máy tính độc hại có thể thực thi bằng mã nhị phân hợp pháp là một nỗ lực của tác nhân đe dọa nhằm che đậy các dấu vết và xóa bằng chứng về trojan, chưa kể đến việc cho phép chúng trốn tránh bị phát hiện cho đến khi giai đoạn cuối của cuộc tấn công khi tải trọng ransomware được thực thi.

Về phần mình, StrifeWater không khác gì các đối tác của nó và đi kèm với nhiều tính năng, chủ yếu trong số đó là khả năng liệt kê các tệp hệ thống, thực thi các lệnh hệ thống, chụp ảnh màn hình, tạo độ bền và tải xuống các bản cập nhật và các mô-đun phụ trợ.

“Mục tiêu cuối cùng của Moses Staff dường như có động cơ chính trị hơn là tài chính”, Fakterman kết luận. “Moses Staff sử dụng ransomware sau khi xâm nhập không phải để thu lợi tài chính mà để phá vỡ các hoạt động, làm xáo trộn hoạt động gián điệp và gây thiệt hại cho các hệ thống nhằm thúc đẩy các mục tiêu địa chính trị của Iran.”

.