Ngày 12 tháng 7 năm 2023THNCMối đe dọa trên mạng / Trò chơi

Các nhà nghiên cứu an ninh mạng đã khai quật được một bộ rootkit mới do Microsoft ký, được thiết kế để giao tiếp với cơ sở hạ tầng tấn công do tác nhân kiểm soát.

Trend Micro đã gán cụm hoạt động cho cùng một tác nhân trước đây được xác định là đứng sau rootkit FiveSys, được đưa ra ánh sáng vào tháng 10 năm 2021.

Mahmoud Zohdy, Sherif Magdy và Mohamed Fahmy của Trend Micro cho biết: “Tác nhân độc hại này có nguồn gốc từ Trung Quốc và nạn nhân chính của chúng là lĩnh vực trò chơi ở Trung Quốc. Phần mềm độc hại của họ dường như đã vượt qua quy trình của Phòng thí nghiệm chất lượng phần cứng Windows (WHQL) để nhận được chữ ký hợp lệ.

Nhiều biến thể của rootkit bao gồm tám cụm khác nhau đã được phát hiện, với 75 trình điều khiển như vậy được ký bằng chương trình WHQL của Microsoft vào năm 2022 và 2023.

Phân tích của Trend Micro đối với một số mẫu đã cho thấy sự hiện diện của các thông báo gỡ lỗi trong mã nguồn, cho thấy hoạt động này vẫn đang trong giai đoạn phát triển và thử nghiệm.

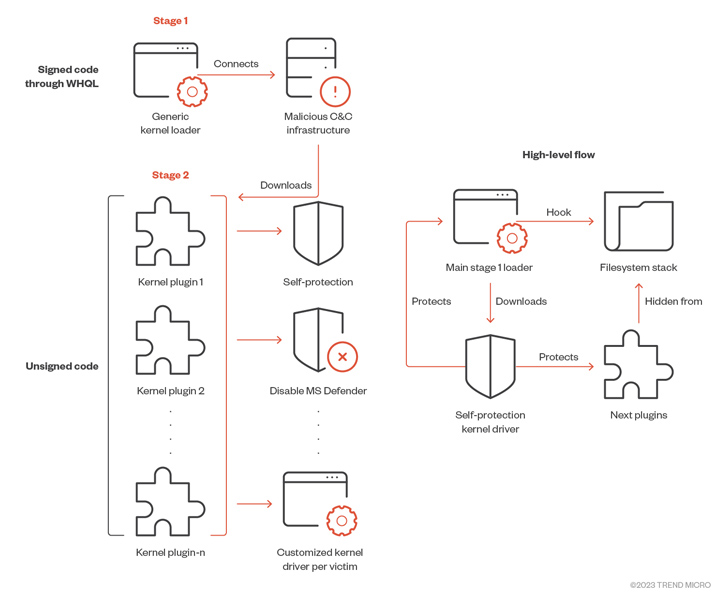

Trong các bước tiếp theo, trình điều khiển giai đoạn đầu tiên sẽ vô hiệu hóa chế độ Kiểm soát tài khoản người dùng (UAC) và Máy tính để bàn an toàn bằng cách chỉnh sửa sổ đăng ký và khởi tạo các đối tượng Winsock Kernel (WSK) để bắt đầu giao tiếp mạng với máy chủ từ xa.

Nó tiếp tục thăm dò định kỳ máy chủ để truy xuất thêm tải trọng và tải chúng trực tiếp vào bộ nhớ sau khi giải mã và giải mã dữ liệu nhận được, hoạt động hiệu quả như một trình tải trình điều khiển hạt nhân tàng hình có thể vượt qua sự phát hiện.

Các nhà nghiên cứu giải thích: “Đĩa nhị phân chính hoạt động như một trình tải phổ quát cho phép kẻ tấn công tải trực tiếp mô-đun hạt nhân không dấu ở giai đoạn hai”. “Mỗi plug-in giai đoạn hai được tùy chỉnh cho máy nạn nhân mà nó được triển khai, với một số thậm chí còn chứa trình điều khiển được biên dịch tùy chỉnh cho từng máy. Mỗi plug-in có một bộ hành động cụ thể được thực hiện từ không gian kernel.”

Về phần mình, các phần bổ trợ đi kèm với các khả năng khác nhau để đạt được sự bền bỉ, vô hiệu hóa Tính năng Chống Virut của Bộ bảo vệ Microsoft và triển khai proxy trên máy cũng như chuyển hướng lưu lượng truy cập duyệt web đến một máy chủ proxy từ xa.

Giống như FiveSys, khả năng phát hiện rootkit mới chỉ giới hạn ở Trung Quốc. Một trong những điểm truy cập bị nghi ngờ cho những sự lây nhiễm này được cho là một trò chơi bị trojan hóa của Trung Quốc, phản ánh việc Cisco Talos phát hiện ra một trình điều khiển độc hại có tên RedDriver.

Các phát hiện này khớp với các báo cáo khác từ Cisco Talos và sophos về việc sử dụng trình điều khiển chế độ nhân độc hại do Microsoft ký cho các hoạt động hậu khai thác, với các tác nhân đe dọa nói tiếng Trung Quốc sử dụng phần mềm mã nguồn mở phổ biến trong cộng đồng phát triển gian lận trò chơi điện tử để vượt qua những hạn chế được thi hành bởi gã khổng lồ công nghệ.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

Lá chắn chống lại các mối đe dọa nội bộ: Quản lý tư thế bảo mật SaaS Master

Lo lắng về các mối đe dọa nội bộ? Chúng tôi đã có bạn bảo hiểm! Tham gia hội thảo trực tuyến này để khám phá các chiến lược thực tế và bí mật của bảo mật chủ động với Quản lý tư thế bảo mật SaaS.

tham gia ngay hôm nay

Có tới 133 trình điều khiển độc hại được ký bằng chứng chỉ kỹ thuật số hợp pháp đã được phát hiện, 81 trong số đó có khả năng chấm dứt các giải pháp chống vi-rút trên hệ thống của nạn nhân. Các trình điều khiển còn lại là rootkit được thiết kế để bí mật giám sát dữ liệu nhạy cảm được gửi qua internet.

Việc các trình điều khiển này được ký bởi Chương trình tương thích phần cứng Windows (WHCP) có nghĩa là kẻ tấn công có thể cài đặt chúng trên các hệ thống bị vi phạm mà không đưa ra bất kỳ cảnh báo nào và tiến hành thực hiện hoạt động độc hại hầu như không bị cản trở.

“Bởi vì các trình điều khiển thường giao tiếp với ‘lõi' của hệ điều hành và tải trước phần mềm bảo mật, nên khi chúng bị lạm dụng, chúng có thể đặc biệt hiệu quả trong việc vô hiệu hóa các biện pháp bảo vệ an ninh – đặc biệt là khi được ký bởi một cơ quan đáng tin cậy,” Christopher Budd, giám đốc mối đe dọa nghiên cứu tại Sophos X-Ops, cho biết.

Microsoft, đáp lại những tiết lộ, cho biết họ đã triển khai các biện pháp ngăn chặn và tạm ngưng tài khoản người bán của các đối tác liên quan đến vụ việc để bảo vệ người dùng khỏi các mối đe dọa trong tương lai.

Nếu bất cứ điều gì, sự phát triển vẽ ra một bức tranh về một vectơ tấn công đang phát triển đang được các kẻ thù tích cực sử dụng để có được quyền truy cập đặc quyền vào các máy Windows và bị phần mềm bảo mật phát hiện bên lề.

Các nhà nghiên cứu cho biết: “Các tác nhân độc hại sẽ tiếp tục sử dụng rootkit để che giấu mã độc hại khỏi các công cụ bảo mật, làm suy yếu khả năng phòng thủ và bay dưới radar trong thời gian dài”. “Những rootkit này sẽ được sử dụng nhiều từ các nhóm tinh vi có cả kỹ năng thiết kế ngược các thành phần hệ thống cấp thấp và các tài nguyên cần thiết để phát triển các công cụ đó.”