Ngày 11 tháng 7 năm 2023THNRansomware / Bảo mật Windows

Một phần của ransomware đang phát triển được gọi là Đầu lớn đang được phân phối như một phần của chiến dịch quảng cáo độc hại dưới dạng các bản cập nhật Microsoft Windows và trình cài đặt Word giả mạo.

Big Head lần đầu tiên được ghi nhận bởi Fortinet FortiGuard Labs vào tháng trước, khi nó phát hiện ra nhiều biến thể của ransomware được thiết kế để mã hóa các tệp trên máy của nạn nhân để đổi lấy khoản thanh toán bằng tiền điện tử.

Các nhà nghiên cứu của Fortinet cho biết vào thời điểm đó: “Biến thể ransomware One Big Head hiển thị Windows Update giả mạo, có khả năng cho thấy ransomware này cũng được phân phối dưới dạng Windows Update giả mạo”. “Một trong những biến thể có biểu tượng Microsoft Word và có khả năng được phân phối dưới dạng phần mềm giả mạo.”

Phần lớn các mẫu Đầu to đã được gửi cho đến nay từ Hoa Kỳ, Tây Ban Nha, Pháp và Thổ Nhĩ Kỳ.

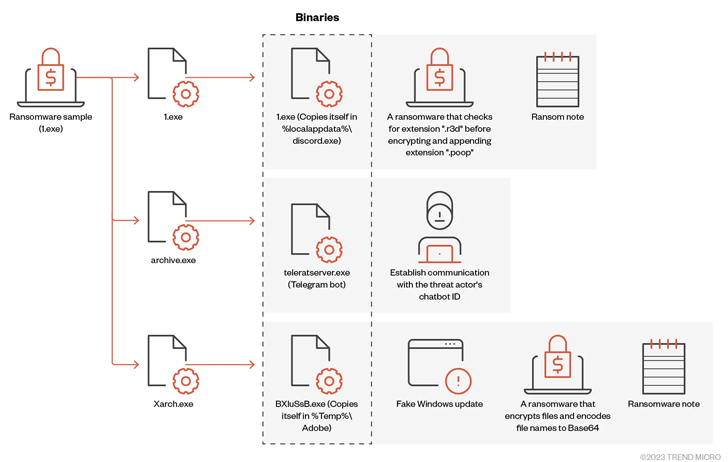

Trong một phân tích mới về ransomware dựa trên .NET, Trend Micro đã trình bày chi tiết hoạt động bên trong của nó, chỉ ra khả năng triển khai ba tệp nhị phân được mã hóa: 1.exe để truyền bá phần mềm độc hại, archive.exe để tạo điều kiện liên lạc qua Telegram và Xarch.exe để mã hóa các tệp và” hiển thị bản cập nhật Windows giả mạo.

Công ty an ninh mạng cho biết: “Phần mềm độc hại hiển thị giao diện người dùng Windows Update giả mạo để đánh lừa nạn nhân nghĩ rằng hoạt động độc hại là một quy trình cập nhật phần mềm hợp pháp, với tỷ lệ phần trăm tiến trình tăng dần trong 100 giây”.

Big Head không khác các họ ransomware khác ở chỗ nó xóa các bản sao lưu, chấm dứt một số quy trình và thực hiện kiểm tra để xác định xem nó có chạy trong môi trường ảo hóa hay không trước khi tiến hành mã hóa các tệp.

Ngoài ra, phần mềm độc hại sẽ vô hiệu hóa Trình quản lý tác vụ để ngăn người dùng chấm dứt hoặc điều tra quy trình của nó và tự hủy bỏ nếu ngôn ngữ của máy khớp với ngôn ngữ của tiếng Nga, tiếng Bêlarut, tiếng ukraina, tiếng Kazakh, tiếng Kyrgyzstan, tiếng Armenia, tiếng Gruzia, tiếng Tatar và tiếng Uzbek. Nó cũng kết hợp chức năng tự xóa để xóa sự hiện diện của nó.

Trend Micro cho biết họ đã phát hiện một tạo tác Big Head thứ hai với cả hành vi của ransomware và kẻ đánh cắp, hành vi sau này tận dụng WorldWind Stealer mã nguồn mở để thu thập lịch sử trình duyệt web, danh sách thư mục, quy trình đang chạy, khóa sản phẩm và mạng.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 PAM Security – Giải pháp chuyên nghiệp để bảo mật các tài khoản nhạy cảm của bạn

Hội thảo trực tuyến do chuyên gia hướng dẫn này sẽ trang bị cho bạn kiến thức và chiến lược cần thiết để chuyển đổi chiến lược bảo mật quyền truy cập đặc quyền của mình.

Đặt chỗ của bạn

Cũng được phát hiện là một biến thể thứ ba của Big Head kết hợp một trình lây nhiễm tệp có tên là Neshta, được sử dụng để chèn mã độc hại vào các tệp thực thi trên máy chủ bị nhiễm.

Các nhà nghiên cứu của Trend Micro cho biết: “Việc kết hợp Neshta vào quá trình triển khai ransomware cũng có thể đóng vai trò như một kỹ thuật ngụy trang cho tải trọng ransomware Big Head cuối cùng”.

“Kỹ thuật này có thể làm cho phần mềm độc hại xuất hiện dưới dạng một loại mối đe dọa khác, chẳng hạn như vi-rút, có thể chuyển hướng ưu tiên của các giải pháp bảo mật chủ yếu tập trung vào việc phát hiện ransomware.”

Danh tính của kẻ đe dọa đằng sau Big Head hiện chưa được xác định, nhưng Trend Micro cho biết họ đã xác định được một kênh YouTube có tên “aplikasi premium cuma cuma”, gợi ý rằng kẻ thù có khả năng đến từ Indonesia.

Các nhà nghiên cứu kết luận: “Các nhóm bảo mật nên chuẩn bị sẵn sàng với các chức năng đa dạng của phần mềm độc hại”. “Bản chất nhiều mặt này mang lại cho phần mềm độc hại khả năng gây ra tác hại đáng kể khi hoạt động đầy đủ, khiến việc bảo vệ hệ thống chống lại trở nên khó khăn hơn vì mỗi vectơ tấn công cần được chú ý riêng.”