Ngày 17 tháng 7 năm 2023THNPhần mềm độc hại / Mối đe dọa mạng

Các tài liệu Microsoft Word khai thác các lỗ hổng thực thi mã từ xa đã biết đang được sử dụng làm mồi nhử lừa đảo để thả phần mềm độc hại có tên LokiBot trên các hệ thống bị xâm nhập.

“LokiBot, còn được gọi là Loki PWS, là một Trojan đánh cắp thông tin nổi tiếng hoạt động từ năm 2015,” nhà nghiên cứu Cara Lin của Fortinet FortiGuard Labs cho biết. “Nó chủ yếu nhắm vào các hệ thống Windows và nhằm mục đích thu thập thông tin nhạy cảm từ các máy bị nhiễm.”

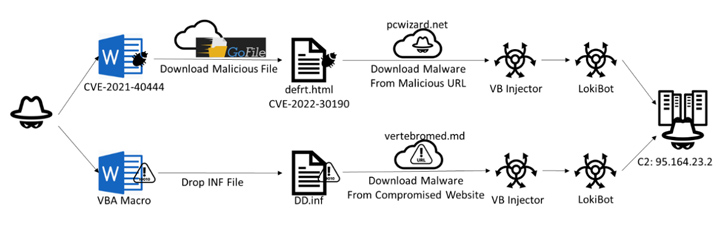

Công ty an ninh mạng đã phát hiện ra chiến dịch này vào tháng 5 năm 2023, cho biết các cuộc tấn công lợi dụng CVE-2021-40444 và CVE-2022-30190 (còn gọi là Follina) để thực thi mã.

Tệp Word vũ khí hóa CVE-2021-40444 chứa liên kết GoFile bên ngoài được nhúng trong tệp XML dẫn đến việc tải xuống tệp HTML, tệp này khai thác Follina để tải xuống tải trọng giai đoạn tiếp theo, mô-đun trình tiêm được viết bằng Visual Basic để giải mã và khởi chạy LokiBot.

Bộ tiêm cũng có các kỹ thuật trốn tránh để kiểm tra sự hiện diện của trình gỡ lỗi và xác định xem nó có đang chạy trong môi trường ảo hóa hay không.

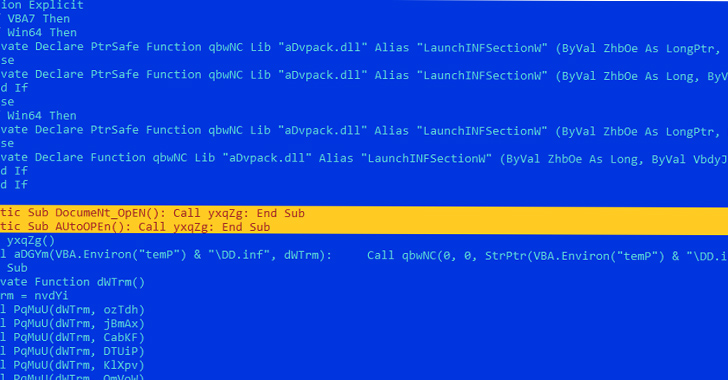

Một chuỗi thay thế được phát hiện vào cuối tháng 5 bắt đầu bằng một tài liệu Word kết hợp tập lệnh VBA thực thi macro ngay khi mở tài liệu bằng chức năng “Auto_Open” và “Document_Open”.

Sau đó, tập lệnh macro hoạt động như một đường dẫn để phân phối tải trọng tạm thời từ một máy chủ từ xa, máy chủ này cũng có chức năng như một bộ tiêm để tải LokiBot và kết nối với máy chủ chỉ huy và kiểm soát (C2).

HỘI THẢO TRỰC TUYẾN SẮP TỚI

Lá chắn chống lại các mối đe dọa nội bộ: Quản lý tư thế bảo mật SaaS Master

Lo lắng về các mối đe dọa nội bộ? Chúng tôi đã có bạn bảo hiểm! Tham gia hội thảo trực tuyến này để khám phá các chiến lược thực tế và bí mật của bảo mật chủ động với Quản lý tư thế bảo mật SaaS.

tham gia ngay hôm nay

LokiBot, đừng nhầm lẫn với trojan ngân hàng Android cùng tên, đi kèm với khả năng ghi lại các lần gõ phím, chụp ảnh màn hình, thu thập thông tin xác thực đăng nhập từ trình duyệt web và hút dữ liệu từ nhiều loại ví tiền điện tử.

“LokiBot là một phần mềm độc hại lâu đời và phổ biến đã hoạt động trong nhiều năm,” Lin nói. “Các chức năng của nó đã hoàn thiện theo thời gian, giúp tội phạm mạng dễ dàng sử dụng nó để đánh cắp dữ liệu nhạy cảm từ nạn nhân. Những kẻ tấn công đằng sau LokiBot liên tục cập nhật các phương thức truy cập ban đầu của chúng, cho phép chiến dịch phần mềm độc hại của chúng tìm ra những cách hiệu quả hơn để lây lan và lây nhiễm hệ thống.”