Ngày 06 tháng 12 năm 2022Ravie Lakshmanan Mối đe dọa dai dẳng nâng cao

Một chiến dịch độc hại nhắm vào Trung Đông có khả năng liên kết với Ngoại Giao Cửa Saumột nhóm đe dọa liên tục nâng cao (APT) có quan hệ với Trung Quốc.

Hoạt động gián điệp, nhằm vào một công ty viễn thông trong khu vực, được cho là đã bắt đầu vào ngày 19 tháng 8 năm 2021 thông qua việc khai thác thành công lỗ hổng ProxyShell trong Microsoft Exchange Server.

Thỏa hiệp ban đầu tận dụng các tệp nhị phân dễ bị tấn công bởi các kỹ thuật tải phụ, tiếp theo là sử dụng kết hợp các công cụ hợp pháp và riêng biệt để tiến hành trinh sát, thu thập dữ liệu, di chuyển ngang qua môi trường và tránh bị phát hiện.

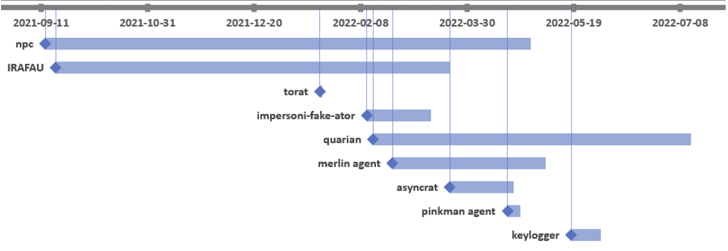

“Các thuộc tính tệp của các công cụ độc hại cho thấy các công cụ đầu tiên được triển khai bởi các tác nhân đe dọa là công cụ proxy NPS và cửa hậu IRAFAU,” các nhà nghiên cứu của Bitdefender, Victor Vrabie và Adrian Schipor, cho biết trong một báo cáo được chia sẻ với The Hacker News.

“Bắt đầu từ tháng 2 năm 2022, những kẻ đe dọa đã sử dụng một công cụ khác – [the] Quarian backdoor, cùng với nhiều công cụ quét và proxy/đường hầm khác.”

BackdoorDiplomacy lần đầu tiên được ESET ghi nhận vào tháng 6 năm 2021, với các vụ xâm nhập chủ yếu nhằm vào các tổ chức ngoại giao và công ty viễn thông ở Châu Phi và Trung Đông để triển khai Quarian (còn gọi là Turian hoặc Whitebird).

Động cơ gián điệp của cuộc tấn công được chứng minh bằng việc sử dụng các tập lệnh keylogger và PowerShell được thiết kế để thu thập nội dung email. IRAFAU, thành phần phần mềm độc hại đầu tiên được phân phối sau khi có chỗ đứng, được sử dụng để thực hiện khám phá thông tin và di chuyển ngang.

Điều này được hỗ trợ bằng cách tải xuống và tải lên các tệp từ và đến máy chủ chỉ huy và kiểm soát (C2), khởi chạy shell từ xa và thực thi các tệp tùy ý.

Cửa hậu thứ hai được sử dụng trong hoạt động này là phiên bản cập nhật của Quarian, đi kèm với nhiều khả năng hơn để kiểm soát máy chủ bị xâm nhập.

Cũng được đưa vào sử dụng là một công cụ có tên là Impersoni-fake-ator được nhúng vào các tiện ích hợp pháp như DebugView và Putty, đồng thời được thiết kế để thu thập siêu dữ liệu hệ thống và thực thi tải trọng được giải mã nhận được từ máy chủ C2.

Sự xâm nhập được đặc trưng thêm bởi việc sử dụng phần mềm mã nguồn mở như ToRat, một công cụ quản trị từ xa của Golang và AsyncRAT, phần mềm sau này có khả năng bị rơi qua Quarian.

Bitdefender cho rằng cuộc tấn công vào BackdoorDiplomacy xuất phát từ sự chồng chéo trong cơ sở hạ tầng C2 được nhóm này xác định là đã sử dụng trong các chiến dịch trước đó.