Ngày 06 tháng 12 năm 2022Ravie LakshmananThông tin về Quyền riêng tư / Mối đe dọa

Các tin tặc có quan hệ với chính phủ Iran có liên quan đến một chiến dịch lừa đảo thông tin xác thực và kỹ thuật xã hội đang diễn ra nhằm vào các nhà hoạt động nhân quyền, nhà báo, nhà nghiên cứu, học giả, nhà ngoại giao và chính trị gia làm việc ở Trung Đông.

Tổ chức Theo dõi Nhân quyền (HRW) cho biết trong một báo cáo được công bố hôm thứ Hai, ít nhất 20 cá nhân được cho là đã bị nhắm mục tiêu, quy hoạt động độc hại cho một tập thể đối nghịch được theo dõi là APT42, được biết là có chung các điểm trùng lặp với Charming Kitten (còn gọi là APT35 hoặc Phốt pho). ).

Chiến dịch đã dẫn đến việc xâm phạm email và các dữ liệu nhạy cảm khác thuộc ba trong số các mục tiêu. Điều này bao gồm một phóng viên của một tờ báo lớn của Hoa Kỳ, một nhà bảo vệ quyền phụ nữ có trụ sở tại vùng Vịnh và Nicholas Noe, một nhà tư vấn vận động chính sách cho Người tị nạn Quốc tế có trụ sở tại Lebanon.

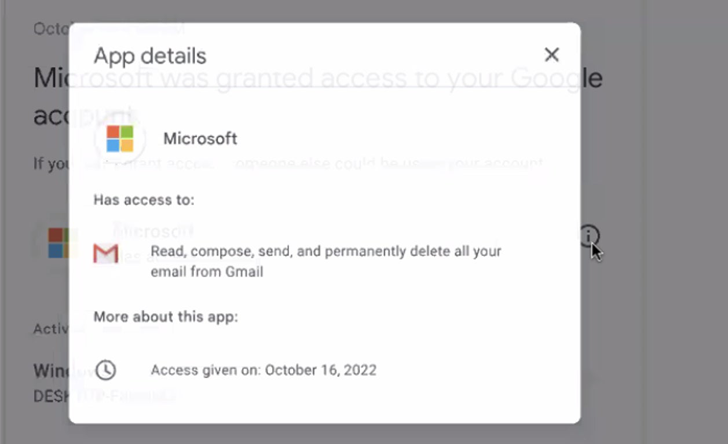

Việc đột nhập kỹ thuật số đòi hỏi phải có quyền truy cập vào email, bộ nhớ đám mây, lịch và danh bạ của họ, cũng như lọc toàn bộ dữ liệu được liên kết với tài khoản google của họ dưới dạng tệp lưu trữ thông qua Google Takeout.

Abir Ghattas, giám đốc an ninh thông tin của Tổ chức Theo dõi Nhân quyền, cho biết: “Các tin tặc do nhà nước hậu thuẫn của Iran đang tích cực sử dụng các chiến thuật thu thập thông tin xác thực và kỹ thuật xã hội tinh vi để truy cập thông tin và liên hệ nhạy cảm do các nhà nghiên cứu và nhóm xã hội dân sự tập trung ở Trung Đông nắm giữ”.

Chuỗi lây nhiễm bắt đầu với việc các mục tiêu nhận được tin nhắn đáng ngờ trên WhatsApp với lý do mời họ tham dự hội nghị và dụ nạn nhân nhấp vào một URL giả mạo đã chiếm được Microsoft, Google và Yahoo! Thông tin đăng nhập.

Các trang lừa đảo này cũng có khả năng dàn dựng các cuộc tấn công trung gian (AiTM), do đó có thể xâm phạm các tài khoản được bảo mật bằng xác thực hai yếu tố (2FA) ngoài khóa bảo mật phần cứng.

Tổ chức phi chính phủ quốc tế cho biết 15 trong số các cá nhân nổi tiếng được nhắm mục tiêu đã nhận được cùng một tin nhắn WhatsApp trong khoảng thời gian từ ngày 15 tháng 9 đến ngày 25 tháng 11 năm 2022.

HRW cũng chỉ ra những bất cập trong các biện pháp bảo vệ an ninh của Google, vì các nạn nhân của cuộc tấn công lừa đảo “không nhận ra rằng tài khoản Gmail của họ đã bị xâm phạm hoặc Google Takeout đã được bắt đầu, một phần là do các cảnh báo bảo mật trong hoạt động tài khoản của Google không được đẩy hoặc hiển thị bất kỳ thông báo cố định nào trong hộp thư đến của người dùng hoặc gửi thông báo đẩy tới ứng dụng Gmail trên điện thoại của họ.”

Tùy chọn yêu cầu dữ liệu từ Google Takeout phù hợp với một chương trình dựa trên .NET có tên là HYPERSCRAPE lần đầu tiên được Nhóm phân tích mối đe dọa của Google (TAG) ghi lại vào đầu tháng 8 này, mặc dù HRW cho biết họ không thể xác nhận liệu công cụ này có thực sự được sử dụng trong chương trình này hay không. sự việc cụ thể.

Việc quy kết APT42 dựa trên sự chồng chéo trong mã nguồn của trang lừa đảo với trang đăng ký giả mạo khác, do đó, có liên quan đến một cuộc tấn công đánh cắp thông tin xác thực do một diễn viên có mối quan hệ với Iran (còn gọi là TAG-56) thực hiện nhằm vào một think tank giấu tên của Hoa Kỳ.

“Hoạt động đe dọa rất có khả năng là dấu hiệu của một chiến dịch rộng lớn hơn sử dụng công cụ rút ngắn URL để hướng nạn nhân đến các trang độc hại nơi thông tin đăng nhập bị đánh cắp”, Recorded Future tiết lộ vào cuối tháng trước. “Thủ đoạn này là phổ biến giữa các nhóm mối đe dọa liên tục nâng cao (APT) liên kết với Iran như APT42 và Phốt pho.”

Hơn nữa, cùng một mã đã được kết nối với một miền khác được sử dụng như một phần của cuộc tấn công kỹ thuật xã hội do nhóm Charming Kitten thực hiện và bị Google TAG phá vỡ vào tháng 10 năm 2021.

Cần chỉ ra rằng mặc dù APT35 và APT42 có liên kết với Lực lượng Vệ binh Cách mạng Hồi giáo Iran (IRGC), lực lượng này hướng nhiều hơn đến các cá nhân và tổ chức vì “mục đích chính trị trong nước, chính sách đối ngoại và ổn định chế độ”, theo Mandiant.

“Ở một khu vực Trung Đông đầy rẫy các mối đe dọa giám sát đối với các nhà hoạt động, điều cần thiết đối với các nhà nghiên cứu an ninh kỹ thuật số là không chỉ công bố và quảng bá các phát hiện, mà còn ưu tiên bảo vệ các nhà hoạt động, nhà báo và các nhà lãnh đạo xã hội dân sự đang gặp khó khăn trong khu vực,” Ghattas nói.