Ngày 01 tháng 5 năm 2023Ravie LakshmananPhân tích mối đe dọa / Tấn công mạng

Nhóm ứng phó khẩn cấp máy tính của Ukraine (CERT-UA) đã cảnh báo về các cuộc tấn công mạng do tin tặc quốc gia Nga thực hiện nhằm vào các cơ quan chính phủ khác nhau trong nước.

Cơ quan này quy kết chiến dịch lừa đảo cho APT28, còn được biết đến với các tên Fancy Bear, Forest Blizzard, FROZENLAKE, Iron Twilight, Sednit và Sofacy.

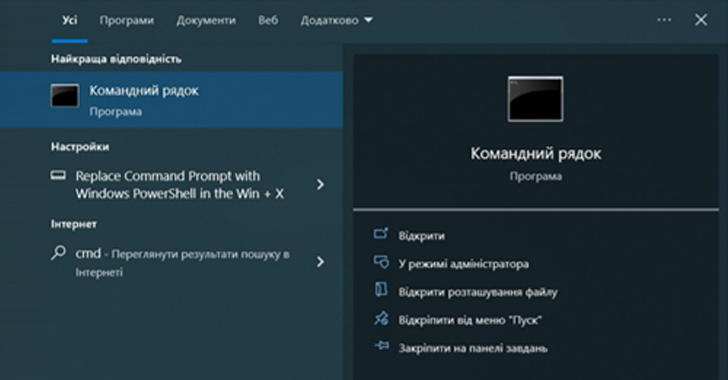

Các email đi kèm với dòng chủ đề “Windows Update” và có chủ đích chứa các hướng dẫn bằng tiếng Ukraina để chạy lệnh PowerShell với lý do cập nhật bảo mật.

Việc chạy tập lệnh sẽ tải và thực thi tập lệnh PowerShell giai đoạn tiếp theo được thiết kế để thu thập thông tin hệ thống cơ bản thông qua các lệnh như danh sách tác vụ và thông tin hệ thống, đồng thời trích xuất các chi tiết thông qua yêu cầu HTTP tới API Mocky.

Để lừa các mục tiêu chạy lệnh, các email đã mạo danh quản trị viên hệ thống của các tổ chức chính phủ được nhắm mục tiêu bằng cách sử dụng tài khoản email Microsoft Outlook giả được tạo bằng tên thật và tên viết tắt của nhân viên.

CERT-UA đang khuyến nghị rằng các tổ chức nên hạn chế khả năng chạy tập lệnh PowerShell của người dùng và giám sát các kết nối mạng với API Mocky.

Tiết lộ được đưa ra vài tuần sau khi APT28 bị ràng buộc với các cuộc tấn công khai thác các lỗ hổng bảo mật hiện đã được vá trong thiết bị mạng để tiến hành trinh sát và triển khai phần mềm độc hại chống lại các mục tiêu được chọn.

Nhóm phân tích mối đe dọa (TAG) của Google, trong một tư vấn được công bố vào tháng trước, đã trình bày chi tiết hoạt động thu thập thông tin xác thực do tác nhân đe dọa thực hiện để chuyển hướng khách truy cập các trang web của chính phủ Ukraine đến các miền lừa đảo.

Các nhóm tin tặc có trụ sở tại Nga cũng có liên quan đến việc khai thác lỗ hổng leo thang đặc quyền quan trọng trong Microsoft Outlook (CVE-2023-23397, điểm CVSS: 9,8) trong các cuộc xâm nhập nhằm vào chính phủ, các lĩnh vực giao thông, năng lượng và quân sự ở Châu Âu.

Sự phát triển này cũng diễn ra khi fortinet FortiGuard Labs phát hiện ra một cuộc tấn công lừa đảo nhiều giai đoạn, sử dụng một tài liệu Word có macro được cho là từ Energoatom của Ukraine như một sự thu hút để cung cấp khung hậu khai thác Havoc mã nguồn mở.

Công ty an ninh mạng Recorded Future cho biết trong một báo cáo đầu năm nay: “Có khả năng cao là các cơ quan tình báo, quân đội và thực thi pháp luật của Nga có sự hiểu biết ngầm và lâu dài với các tác nhân đe dọa tội phạm mạng”.

“Trong một số trường hợp, gần như chắc chắn rằng các cơ quan này duy trì mối quan hệ được thiết lập và có hệ thống với các tác nhân đe dọa tội phạm mạng, bằng cách hợp tác gián tiếp hoặc thông qua tuyển dụng.”