Ngày 14 tháng 2 năm 2023Ravie LakshmananThông tin về mối đe dọa mạng

Microsoft hôm thứ Hai đã quy kết một tác nhân gián điệp mạng có trụ sở tại Trung Quốc thực hiện một loạt các cuộc tấn công nhắm vào các cơ quan ngoại giao ở Nam Mỹ.

Nhóm Security Intelligence của gã khổng lồ công nghệ đang theo dõi cụm này dưới biệt danh mới nổi DEV-0147mô tả hoạt động này là “sự mở rộng các hoạt động đánh cắp dữ liệu của nhóm mà theo truyền thống nhắm mục tiêu vào các cơ quan chính phủ và viện nghiên cứu ở châu Á và châu Âu.”

Tác nhân đe dọa được cho là sử dụng các công cụ hack đã được thiết lập như ShadowPad để xâm nhập vào các mục tiêu và duy trì quyền truy cập liên tục.

ShadowPad, còn được gọi là PoisonPlug, là sản phẩm kế thừa của trojan truy cập từ xa PlugX và đã được sử dụng rộng rãi bởi các tập thể đối thủ của Trung Quốc có liên kết với Bộ An ninh Nhà nước (MSS) và Quân đội Giải phóng Nhân dân (PLA), theo Secureworks.

Một trong những công cụ độc hại khác được DEV-0147 sử dụng là trình tải webpack có tên QuasarLoader, cho phép triển khai các tải trọng bổ sung lên các máy chủ bị xâm nhập.

Redmond không tiết lộ phương thức mà DEV-0147 có thể đang sử dụng để có được quyền truy cập ban đầu vào môi trường mục tiêu. Điều đó nói rằng, lừa đảo và nhắm mục tiêu cơ hội của các ứng dụng chưa được vá lỗi là các vectơ có khả năng.

“Các cuộc tấn công của DEV-0147 ở Nam Mỹ bao gồm hoạt động hậu khai thác liên quan đến việc lạm dụng cơ sở hạ tầng nhận dạng tại chỗ để điều chỉnh và di chuyển ngang, cũng như sử dụng Cobalt Strike để ra lệnh và kiểm soát cũng như đánh cắp dữ liệu,” Microsoft cho biết.

DEV-0147 không phải là mối đe dọa liên tục nâng cao (APT) duy nhất có trụ sở tại Trung Quốc tận dụng ShadowPad trong những tháng gần đây.

Vào tháng 9 năm 2022, NCC Group đã khai quật được thông tin chi tiết về một cuộc tấn công nhằm vào một tổ chức giấu tên đã lạm dụng một lỗ hổng nghiêm trọng trong WSO2 (CVE-2022-29464, điểm CVSS: 9,8) để loại bỏ web shell và kích hoạt chuỗi lây nhiễm dẫn đến việc phân phối ShadowPad để thu thập thông tin tình báo.

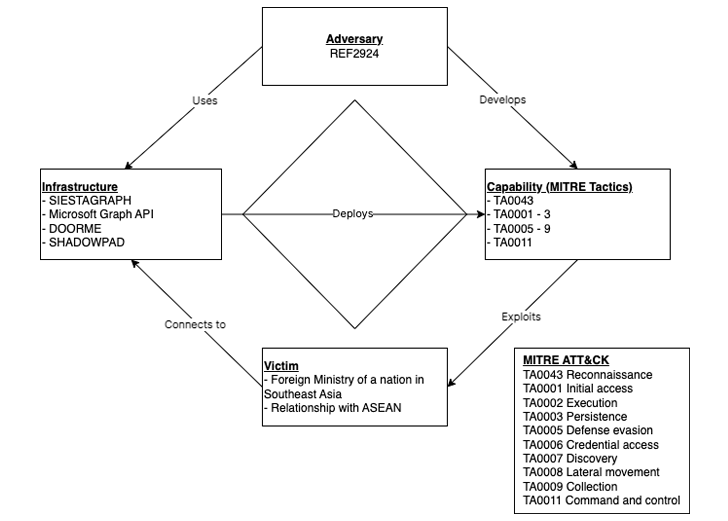

ShadowPad cũng đã được sử dụng bởi các tác nhân đe dọa không xác định trong một cuộc tấn công nhắm vào một bộ ngoại giao thành viên ASEAN thông qua việc khai thác thành công Microsoft Exchange Server dễ bị tấn công và được kết nối Internet.

Hoạt động, được đặt tên là REF2924 bởi Phòng thí nghiệm bảo mật đàn hồi, đã được quan sát để chia sẻ các hiệp hội chiến thuật với những hoạt động được các nhóm quốc gia-nhà nước khác như Winnti (còn gọi là APT41) và ChamelGang áp dụng.

“Bộ xâm nhập REF2924 […] đại diện cho một nhóm tấn công dường như tập trung vào các ưu tiên, khi được quan sát trong các chiến dịch, phù hợp với lợi ích chiến lược quốc gia được tài trợ,” công ty lưu ý.

Việc các nhóm tin tặc Trung Quốc tiếp tục sử dụng ShadowPad mặc dù nó đã được ghi chép đầy đủ qua nhiều năm cho thấy kỹ thuật này đang mang lại một số thành công.