Ngày 11 tháng 1 năm 2023Ravie Lakshmanan Mối đe dọa dai dẳng nâng cao

Theo một nghiên cứu mới nhất, các tổ chức chính phủ và quân sự ở khu vực Châu Á Thái Bình Dương đang là mục tiêu của một tác nhân đe dọa liên tục nâng cao (APT) chưa từng được biết đến trước đây.

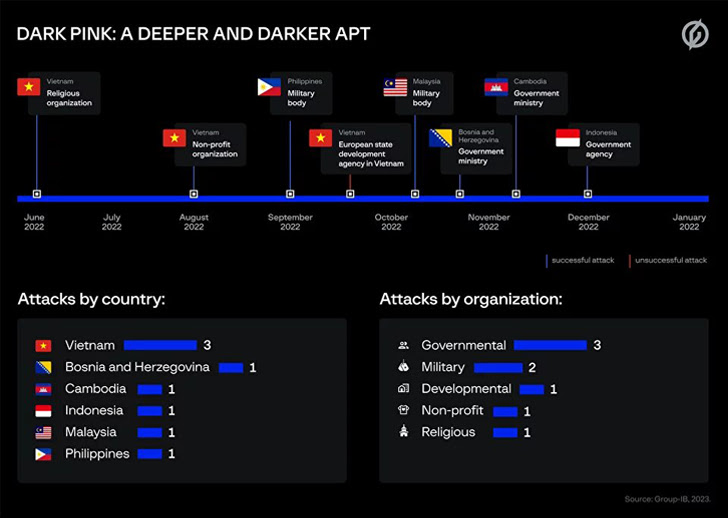

Group-IB có trụ sở tại Singapore, trong một báo cáo được chia sẻ với The Hacker News, cho biết họ đang theo dõi chiến dịch đang diễn ra dưới tên Hồng đậm và quy kết bảy cuộc tấn công thành công cho nhóm đối thủ trong khoảng thời gian từ tháng 6 đến tháng 12 năm 2022.

Phần lớn các cuộc tấn công nhằm vào các cơ quan quân sự, các bộ và cơ quan chính phủ, các tổ chức tôn giáo và phi lợi nhuận ở Campuchia, Indonesia, Malaysia, Philippines, Việt Nam và Bosnia và Herzegovina, với một vụ xâm nhập không thành công được báo cáo là nhằm vào một tổ chức phát triển nhà nước châu Âu giấu tên cơ quan có trụ sở tại Việt Nam.

Tác nhân đe dọa được ước tính đã bắt đầu hoạt động từ giữa năm 2021, mặc dù các cuộc tấn công đã tăng lên chỉ một năm sau đó bằng cách sử dụng bộ công cụ tùy chỉnh chưa từng thấy trước đây được thiết kế để lấy cắp thông tin có giá trị từ các mạng bị xâm nhập.

“Mục tiêu chính của Dark Pink APT là thực hiện hoạt động gián điệp của công ty, đánh cắp tài liệu, thu âm thanh từ micrô của các thiết bị bị nhiễm và lọc dữ liệu từ các trình nhắn tin”, nhà nghiên cứu Andrey Polovinkin của Group-IB cho biết, mô tả hoạt động này là một “chiến dịch APT cực kỳ phức tạp”. được tung ra bởi những kẻ đe dọa dày dạn kinh nghiệm.”

Ngoài kho phần mềm độc hại tinh vi của mình, nhóm này đã được quan sát thấy tận dụng các email lừa đảo trực tuyến để bắt đầu các cuộc tấn công cũng như API Telegram để liên lạc chỉ huy và kiểm soát (C2).

Cũng đáng chú ý là việc sử dụng một tài khoản GitHub duy nhất để lưu trữ các mô-đun độc hại và đã hoạt động từ tháng 5 năm 2021, cho thấy rằng Dark Pink đã có thể hoạt động mà không bị phát hiện trong hơn 1,5 năm.

Chiến dịch Dark Pink còn nổi bật hơn nữa khi sử dụng nhiều chuỗi lây nhiễm, trong đó các thông báo lừa đảo chứa liên kết đến tệp hình ảnh ISO bị bẫy để kích hoạt quy trình triển khai phần mềm độc hại. Trong một trường hợp, đối thủ đóng giả là một ứng viên xin thực tập PR.

Người ta cũng nghi ngờ rằng nhóm tin tặc có thể đang truy tìm các bảng công việc để điều chỉnh thông điệp của họ và tăng khả năng thành công cho các cuộc tấn công kỹ thuật xã hội của họ.

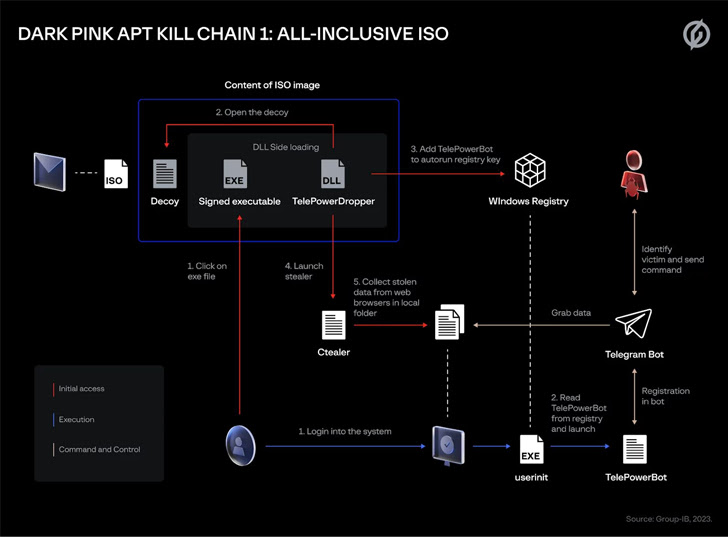

Mục tiêu cuối cùng là triển khai TelePowerBot và KamiKakaBot, có khả năng thực thi các lệnh được gửi qua bot Telegram do diễn viên kiểm soát, ngoài việc sử dụng các công cụ riêng như Ctealer và Cucky để hút thông tin xác thực và cookie từ trình duyệt web.

Trong khi Ctealer được viết bằng C/C++, thì Cucky là một chương trình .NET. Một phần mềm độc hại tùy chỉnh khác là ZMsg, một ứng dụng dựa trên .NET cho phép Dark Pink thu thập các tin nhắn được gửi qua các ứng dụng nhắn tin như Telegram, Viver và Zalo.

Một chuỗi tiêu diệt thay thế được xác định bởi Group-IB sử dụng tài liệu mồi nhử có trong tệp ISO để truy xuất mẫu hỗ trợ macro giả mạo từ GitHub, do đó, chứa TelePowerBot, một phần mềm độc hại tập lệnh PowerShell.

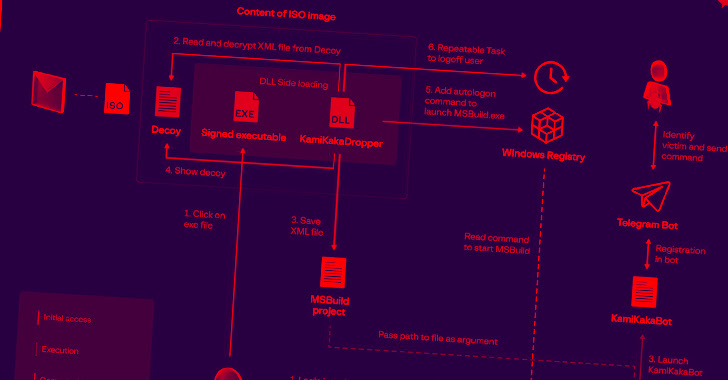

Đó không phải là tất cả. Phương pháp thứ ba được phát hiện gần đây vào tháng 12 năm 2022 chứng kiến sự ra mắt của KamiKakaBot, phiên bản .NET của TelePowerBot, với sự trợ giúp của tệp XML chứa dự án MSBuild nằm ở cuối tài liệu Word ở chế độ xem được mã hóa. Tệp Word có trong một ảnh ISO được gửi cho nạn nhân trong một email lừa đảo trực tuyến.

Polovinkin giải thích: “Những kẻ đe dọa đằng sau làn sóng tấn công này có thể tạo ra các công cụ của chúng bằng một số ngôn ngữ lập trình, giúp chúng linh hoạt khi cố gắng xâm phạm cơ sở hạ tầng phòng thủ và giành được sự kiên trì trên mạng của nạn nhân”.

Một thỏa hiệp thành công được theo sau bởi các hoạt động trinh sát, di chuyển ngang và đánh cắp dữ liệu, với việc kẻ tấn công cũng sử dụng Dropbox và email trong một số trường hợp để truyền các tệp quan tâm. Một mô-đun PowerSploit có sẵn công khai cũng được sử dụng để ghi lại âm thanh micrô trên thiết bị, cùng với việc thực thi các lệnh để lây nhiễm các đĩa USB đính kèm nhằm phát tán phần mềm độc hại.

Polovinkin cho biết: “Việc sử dụng một bộ công cụ tùy chỉnh gần như hoàn toàn, các kỹ thuật trốn tránh tiên tiến, khả năng làm lại phần mềm độc hại của các tác nhân đe dọa để đảm bảo hiệu quả tối đa và hồ sơ của các tổ chức bị nhắm mục tiêu cho thấy mối đe dọa mà nhóm cụ thể này gây ra”.