Trong bối cảnh căng thẳng gia tăng giữa Mỹ và Nga về Ukraine và Kazakhstan, các cơ quan an ninh mạng và tình báo Mỹ hôm thứ Ba đã công bố một cố vấn chung về cách phát hiện, đối phó và giảm thiểu các cuộc tấn công mạng do các tổ chức do nhà nước Nga tài trợ.

Để đạt được mục tiêu đó, Cơ quan An ninh mạng và Cơ sở hạ tầng (CISA), Cục Điều tra Liên bang (FBI) và Cơ quan An ninh Quốc gia (NSA) đã trình bày rõ các chiến thuật, kỹ thuật và thủ tục (TTP) được các đối thủ áp dụng, bao gồm cả giáo- lừa đảo, brute-force và khai thác các lỗ hổng đã biết để có được quyền truy cập ban đầu vào các mạng mục tiêu.

Dưới đây là danh sách các lỗ hổng được các nhóm hack của Nga khai thác để đạt được chỗ đứng ban đầu, mà các cơ quan này cho là “phổ biến nhưng hiệu quả” –

Các cơ quan cho biết: “Các tổ chức APT do nhà nước bảo trợ của Nga cũng đã chứng minh khả năng mạng và kỹ thuật mạng tinh vi bằng cách xâm phạm cơ sở hạ tầng của bên thứ ba, xâm phạm phần mềm của bên thứ ba hoặc phát triển và triển khai phần mềm độc hại tùy chỉnh”.

“Các tác nhân cũng đã chứng minh khả năng duy trì quyền truy cập lâu dài, không bị phát hiện, lâu dài trong các môi trường bị xâm phạm – bao gồm cả môi trường đám mây – bằng cách sử dụng thông tin xác thực hợp pháp.”

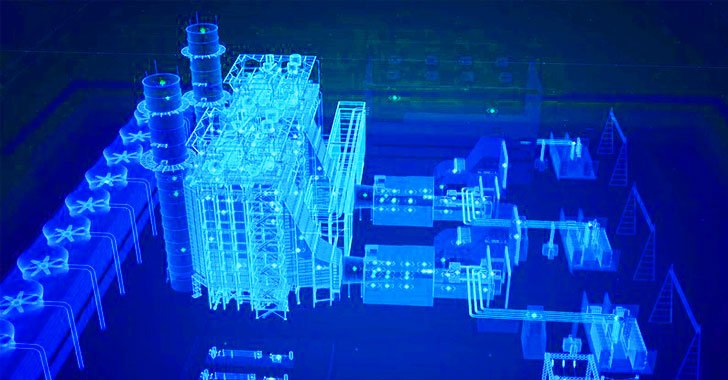

Các nhóm APT của Nga đã được quan sát trong lịch sử đặt mục tiêu vào công nghệ vận hành (OT) và hệ thống điều khiển công nghiệp (ICS) với mục tiêu triển khai phần mềm độc hại phá hoại, chủ yếu trong số đó là các chiến dịch xâm nhập chống lại Ukraine và ngành năng lượng Mỹ cũng như các cuộc tấn công khai thác. Các bản cập nhật của SolarWinds Orion bị trojanized để xâm phạm mạng lưới của các cơ quan chính phủ Hoa Kỳ.

Để tăng khả năng phục hồi trên không gian mạng trước mối đe dọa này, các cơ quan khuyến nghị bắt buộc xác thực đa yếu tố cho tất cả người dùng, tìm kiếm các dấu hiệu hoạt động bất thường ngụ ý chuyển động ngang, thực thi phân đoạn mạng và cập nhật hệ điều hành, ứng dụng và phần sụn.

“Hãy xem xét sử dụng một hệ thống quản lý bản vá tập trung,” lời khuyên viết. “Đối với mạng OT, hãy sử dụng chiến lược đánh giá dựa trên rủi ro để xác định các khu vực và tài sản mạng OT nên tham gia vào chương trình quản lý bản vá.”

Các phương pháp hay nhất được đề xuất khác như sau:

Thực hiện thu thập và lưu giữ nhật ký mạnh mẽ Yêu cầu tài khoản có mật khẩu mạnh Bật bộ lọc thư rác mạnh để ngăn email lừa đảo đến người dùng cuối Thực hiện các chương trình quản lý cấu hình nghiêm ngặt Tắt tất cả các cổng và giao thức không cần thiết Đảm bảo phần cứng OT ở chế độ chỉ đọc.