Ngày 14 tháng 6 năm 2023Ravie LakshmananNgày không / An ninh mạng

Nhóm được nhà nước Trung Quốc tài trợ được gọi là UNC3886 đã bị phát hiện khai thác lỗ hổng zero-day trong máy chủ VMware ESXi để mở cửa hậu cho các hệ thống Windows và Linux.

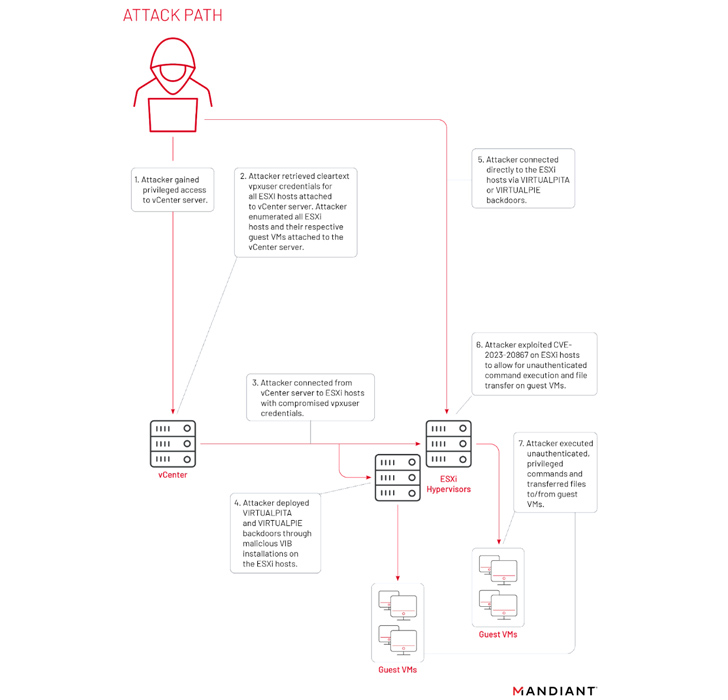

Lỗ hổng bỏ qua xác thực VMware Tools, được theo dõi là CVE-2023-20867 (điểm CVSS: 3,9), “cho phép thực thi các lệnh đặc quyền trên máy ảo khách Windows, Linux và PhotonOS (vCenter) mà không cần xác thực thông tin xác thực của khách từ máy chủ ESXi bị xâm phạm và không có đăng nhập mặc định trên máy ảo khách,” Mandiant nói.

UNC3886 ban đầu được công ty tình báo mối đe dọa thuộc sở hữu của Google ghi lại vào tháng 9 năm 2022 với tư cách là một tác nhân gián điệp mạng lây nhiễm các máy chủ VMware ESXi và vCenter bằng các cửa hậu có tên VIRTUALPITA và VIRTUALPIE.

Đầu tháng 3 này, nhóm này có liên quan đến việc khai thác lỗ hổng bảo mật nghiêm trọng trung bình hiện đã được vá trong hệ điều hành Fortinet FortiOS để triển khai các phần mềm cấy ghép trên các thiết bị mạng và tương tác với phần mềm độc hại nói trên.

Tác nhân đe dọa đã được mô tả là một tập thể đối thủ “rất lão luyện” nhắm mục tiêu vào các tổ chức quốc phòng, công nghệ và viễn thông ở Hoa Kỳ, Nhật Bản và khu vực Châu Á – Thái Bình Dương.

Các nhà nghiên cứu của Mandiant cho biết: “Nhóm có quyền truy cập vào nghiên cứu sâu rộng và hỗ trợ để hiểu công nghệ cơ bản của các thiết bị đang được nhắm mục tiêu,” đồng thời chỉ ra mô hình vũ khí hóa các lỗ hổng trong tường lửa và phần mềm ảo hóa không hỗ trợ các giải pháp EDR.

Là một phần trong nỗ lực khai thác các hệ thống ESXi, kẻ đe dọa cũng đã được quan sát thấy đang thu thập thông tin đăng nhập từ các máy chủ vCenter cũng như lạm dụng CVE-2023-20867 để thực thi các lệnh và truyền tệp đến và từ các máy ảo khách từ máy chủ ESXi bị xâm nhập.

Một khía cạnh đáng chú ý trong thủ công của UNC3886 là việc sử dụng các ổ cắm Giao diện giao tiếp máy ảo (VMCI) để di chuyển ngang và tiếp tục bền bỉ, do đó cho phép nó thiết lập một kênh bí mật giữa máy chủ ESXi và các máy ảo khách của nó.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Làm chủ bảo mật API: Hiểu bề mặt tấn công thực sự của bạn

Khám phá các lỗ hổng chưa được khai thác trong hệ sinh thái API của bạn và chủ động thực hiện các bước hướng tới bảo mật bọc thép. Tham gia hội thảo trên web sâu sắc của chúng tôi!

tham gia phiên

“Kênh giao tiếp mở giữa khách và máy chủ, trong đó một trong hai vai trò có thể đóng vai trò là máy khách hoặc máy chủ, đã kích hoạt một phương tiện bền bỉ mới để lấy lại quyền truy cập trên máy chủ ESXi có cửa hậu miễn là cửa hậu được triển khai và kẻ tấn công có được quyền truy cập ban đầu vào bất kỳ máy chủ nào. máy khách,” công ty cho biết.

Diễn biến này diễn ra khi nhà nghiên cứu Sina Kheirkhah của Nhóm triệu hồi tiết lộ ba lỗ hổng khác nhau trong VMware Aria Operations for Networks (CVE-2023-20887, CVE-2023-20888 và CVE-2023-20889) có thể dẫn đến thực thi mã từ xa.

“UNC3886 tiếp tục đưa ra những thách thức cho các nhà điều tra bằng cách vô hiệu hóa và giả mạo các dịch vụ ghi nhật ký, loại bỏ có chọn lọc các sự kiện nhật ký liên quan đến hoạt động của họ”, nó nói thêm. “Việc dọn dẹp hồi tố của các tác nhân đe dọa được thực hiện trong vòng vài ngày kể từ khi tiết lộ công khai trước đây về hoạt động của chúng cho thấy mức độ cảnh giác của chúng.”