Ngày 30 tháng 3 năm 2023Ravie Lakshmanan Bảo mật điểm cuối / Phần mềm độc hại

Một nhóm hoạt động đe dọa do nhà nước Trung Quốc tài trợ được theo dõi như ĐỏGolf đã được quy cho việc sử dụng một cửa hậu Windows và Linux tùy chỉnh có tên là KEYPLUG.

“RedGolf là một nhóm tác nhân đe dọa đặc biệt lớn do nhà nước Trung Quốc bảo trợ, có khả năng đã hoạt động trong nhiều năm chống lại nhiều ngành công nghiệp trên toàn cầu,” Recorded Future nói với The Hacker News.

“Nhóm đã cho thấy khả năng nhanh chóng vũ khí hóa các lỗ hổng mới được báo cáo (ví dụ: log4shell và ProxyLogon) và có lịch sử phát triển cũng như sử dụng một loạt các họ phần mềm độc hại tùy chỉnh.”

Việc sử dụng KEYPLUG của các tác nhân đe dọa Trung Quốc lần đầu tiên được Manidant thuộc sở hữu của Google tiết lộ vào tháng 3 năm 2022 trong các cuộc tấn công nhắm vào nhiều mạng của chính phủ tiểu bang Hoa Kỳ từ tháng 5 năm 2021 đến tháng 2 năm 2022.

Sau đó, vào tháng 10 năm 2022, Malwarebytes đã trình bày chi tiết một loạt các cuộc tấn công riêng nhắm vào các tổ chức chính phủ ở Sri Lanka vào đầu tháng 8, sử dụng một bộ cấy mới có tên là DBoxAgent để triển khai KEYPLUG.

Cả hai chiến dịch này đều do Winnti (hay còn gọi là APT41, Barium, Bronze Atlas hoặc Wicked Panda), mà Recorded Future cho biết “rất trùng lặp” với RedGolf.

“Chúng tôi chưa quan sát thấy nạn nhân cụ thể như là một phần của hoạt động RedGolf nổi bật mới nhất,” Recorded Future cho biết. “Tuy nhiên, chúng tôi tin rằng hoạt động này có khả năng được tiến hành vì mục đích tình báo hơn là thu lợi tài chính do có sự trùng lặp với các chiến dịch gián điệp mạng được báo cáo trước đó.”

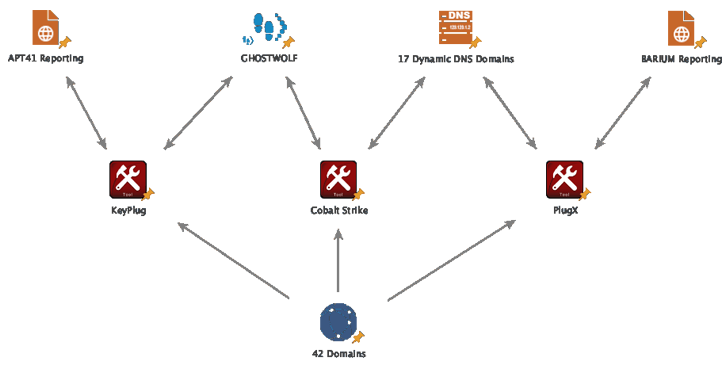

Công ty an ninh mạng, ngoài việc phát hiện một cụm mẫu KEYPLUG và cơ sở hạ tầng hoạt động (có tên mã là GhostWolf) được nhóm tin tặc sử dụng từ ít nhất là năm 2021 đến năm 2023, còn ghi nhận việc sử dụng các công cụ khác như Cobalt Strike và PlugX.

Về phần mình, cơ sở hạ tầng GhostWolf bao gồm 42 địa chỉ IP có chức năng như lệnh và kiểm soát KEYPLUG. Nhóm đối thủ cũng đã được quan sát thấy sử dụng kết hợp cả miền đã đăng ký truyền thống và miền DNS động, thường có chủ đề công nghệ, để hoạt động như các điểm giao tiếp cho Cobalt Strike và PlugX.

Công ty cho biết: “RedGolf sẽ tiếp tục thể hiện nhịp độ hoạt động cao và nhanh chóng vũ khí hóa các lỗ hổng trong các thiết bị công ty đối mặt bên ngoài (VPN, tường lửa, máy chủ thư, v.v.) để có quyền truy cập ban đầu vào các mạng mục tiêu”.

“Ngoài ra, nhóm có thể sẽ tiếp tục áp dụng các họ phần mềm độc hại tùy chỉnh mới để thêm vào công cụ hiện có như KEYPLUG.”

Để bảo vệ chống lại các cuộc tấn công RedGolf, các tổ chức nên áp dụng các bản vá thường xuyên, giám sát quyền truy cập vào các thiết bị mạng bên ngoài, theo dõi và chặn cơ sở hạ tầng chỉ huy và kiểm soát đã xác định cũng như định cấu hình hệ thống ngăn chặn hoặc phát hiện xâm nhập để theo dõi phát hiện phần mềm độc hại.

Những phát hiện này được đưa ra khi Trend Micro tiết lộ rằng họ đã phát hiện ra hơn 200 nạn nhân của các cuộc tấn công Mustang Panda (hay còn gọi là Earth Preta) như một phần của nỗ lực gián điệp mạng sâu rộng do nhiều nhóm phụ khác nhau dàn dựng kể từ năm 2022.

Phần lớn các cuộc tấn công mạng đã được phát hiện ở Châu Á, tiếp theo là Châu Phi, Châu Âu, Trung Đông, Châu Đại Dương, Bắc Mỹ và Nam Mỹ.

Trend Micro cho biết: “Có những dấu hiệu rõ ràng về các nỗ lực thu thập thông tin tình báo truyền thống và kỹ thuật tình báo truyền thống đan xen với nhau, cho thấy hoạt động gián điệp mạng tinh vi và được phối hợp chặt chẽ”.