Ngày 14 tháng 6 năm 2023Ravie LakshmananBảo mật / Lỗ hổng bảo mật đám mây

Hai lỗ hổng bảo mật “nguy hiểm” đã được tiết lộ trong Microsoft azure Bastion và Azure Container Registry có thể đã bị khai thác để thực hiện các cuộc tấn công cross-site scripting (XSS).

Nhà nghiên cứu bảo mật Lidor Ben Shitrit của Orca cho biết: “Các lỗ hổng cho phép truy cập trái phép vào phiên của nạn nhân trong iframe dịch vụ Azure bị xâm phạm, có thể dẫn đến hậu quả nghiêm trọng, bao gồm truy cập dữ liệu trái phép, sửa đổi trái phép và làm gián đoạn iframe dịch vụ Azure”. báo cáo được chia sẻ với The Hacker News.

Các cuộc tấn công XSS diễn ra khi các tác nhân đe dọa đưa mã tùy ý vào một trang web đáng tin cậy khác, sau đó mã này sẽ được thực thi mỗi khi người dùng không nghi ngờ truy cập trang web.

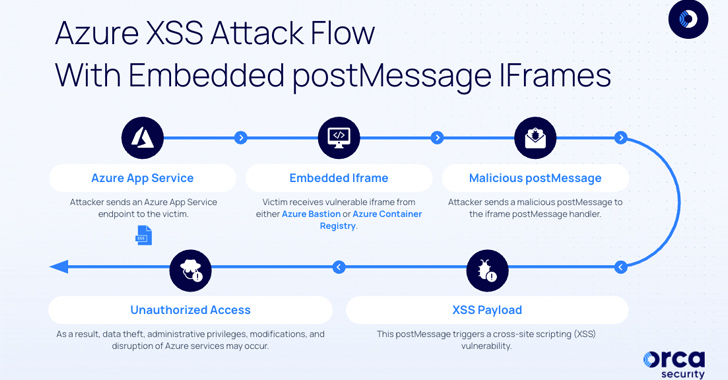

Hai lỗ hổng được Orca xác định khai thác một điểm yếu trong iframe postMessage, cho phép giao tiếp giữa các đối tượng Window.

Điều này có nghĩa là lỗ hổng có thể bị lạm dụng để nhúng các điểm cuối vào máy chủ từ xa bằng cách sử dụng thẻ iframe và cuối cùng thực thi mã JavaScript độc hại, dẫn đến việc dữ liệu nhạy cảm bị xâm phạm.

Tuy nhiên, để khai thác những điểm yếu này, kẻ đe dọa sẽ phải tiến hành trinh sát trên các dịch vụ Azure khác nhau để chọn ra các điểm cuối dễ bị tấn công được nhúng trong cổng Azure có thể thiếu tiêu đề X-Frame-Options hoặc Chính sách bảo mật nội dung (CSP) yếu.

Ben Shitrit giải thích: “Sau khi kẻ tấn công nhúng thành công iframe vào một máy chủ từ xa, chúng sẽ tiến hành khai thác điểm cuối bị định cấu hình sai”. “Họ tập trung vào trình xử lý postMessage, xử lý các sự kiện từ xa như postMessages.”

Bằng cách phân tích các postMessages hợp pháp được gửi tới iframe từ portal.azure[.]com, kẻ thù sau đó có thể tạo các tải trọng thích hợp bằng cách nhúng iframe dễ bị tấn công vào máy chủ do tác nhân kiểm soát (ví dụ: ngrok) và tạo một trình xử lý postMessage cung cấp tải trọng độc hại.

Do đó, khi nạn nhân bị dụ truy cập vào điểm cuối bị xâm nhập, “tải trọng postMessage độc hại được gửi tới iframe được nhúng, kích hoạt lỗ hổng XSS và thực thi mã của kẻ tấn công trong ngữ cảnh của nạn nhân.”

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Làm chủ bảo mật API: Hiểu bề mặt tấn công thực sự của bạn

Khám phá các lỗ hổng chưa được khai thác trong hệ sinh thái API của bạn và chủ động thực hiện các bước hướng tới bảo mật bọc thép. Tham gia hội thảo trên web sâu sắc của chúng tôi!

tham gia phiên

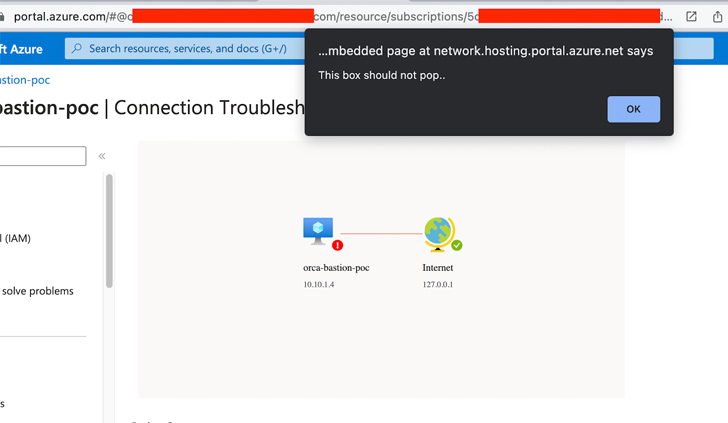

Trong một bằng chứng khái niệm (PoC) do Orca trình bày, một postMessage được tạo thủ công đặc biệt đã được tìm thấy để có thể điều khiển trình xuất SVG của Azure Bastion Topology View hoặc Azure Container Registry Quick Start để thực thi một trọng tải XSS.

Sau khi tiết lộ có trách nhiệm về các lỗ hổng vào ngày 13 tháng 4 và ngày 3 tháng 5 năm 2023, Microsoft đã triển khai các bản sửa lỗi bảo mật để khắc phục chúng. Người dùng Azure không cần thực hiện thêm hành động nào.

Tiết lộ được đưa ra hơn một tháng sau khi Microsoft cắm ba lỗ hổng trong dịch vụ Quản lý API Azure có thể bị các tác nhân độc hại lạm dụng để có quyền truy cập vào thông tin nhạy cảm hoặc dịch vụ phụ trợ.