Ngày 14 tháng 6 năm 2023Ravie LakshmananĐe dọa mạng / Phần mềm độc hại

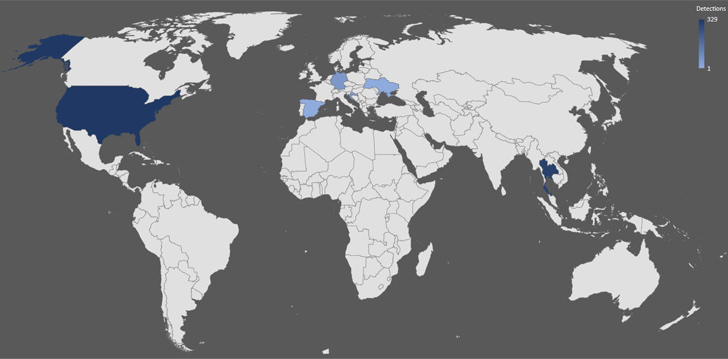

Một kẻ đánh cắp thông tin dựa trên Golang mới được gọi là Skuld đã xâm phạm các hệ thống Windows trên khắp Châu Âu, Đông Nam Á và Hoa Kỳ

Ernesto Fernández Provecho, nhà nghiên cứu của Trellix cho biết trong một phân tích hôm thứ Ba: “Dòng phần mềm độc hại mới này cố gắng đánh cắp thông tin nhạy cảm từ các nạn nhân của nó. “Để hoàn thành nhiệm vụ này, nó tìm kiếm dữ liệu được lưu trữ trong các ứng dụng như Discord và trình duyệt web; thông tin từ hệ thống và các tệp được lưu trữ trong các thư mục của nạn nhân.”

Skuld, chia sẻ trùng lặp với những kẻ đánh cắp có sẵn công khai như Creal Stealer, Luna Grabber và BlackCap Grabber, là sản phẩm của một nhà phát triển có bí danh trực tuyến là Deathined trên các nền tảng truyền thông xã hội khác nhau như GitHub, Twitter, Reddit và Tumblr.

Trellix cũng phát hiện ra một nhóm Telegram có tên deathinews, chỉ ra rằng các kênh trực tuyến này có thể được sử dụng để quảng bá dịch vụ trong tương lai dưới dạng dịch vụ cho các tác nhân đe dọa khác.

Khi thực thi, phần mềm độc hại sẽ kiểm tra xem nó có đang chạy trong môi trường ảo nhằm ngăn cản quá trình phân tích hay không. Nó tiếp tục trích xuất danh sách các quy trình đang chạy và so sánh nó với danh sách chặn được xác định trước. Nếu bất kỳ quy trình nào khớp với những quy trình có trong danh sách chặn, Skuld sẽ tiến hành chấm dứt quy trình phù hợp thay vì tự chấm dứt.

Bên cạnh việc thu thập siêu dữ liệu hệ thống, phần mềm độc hại còn có khả năng thu thập cookie và thông tin xác thực được lưu trữ trong trình duyệt web cũng như các tệp có trong thư mục hồ sơ người dùng Windows, bao gồm Máy tính để bàn, Tài liệu, Tải xuống, Ảnh, Nhạc, Video và OneDrive.

Các vật phẩm được phân tích bởi Trellix cho thấy rằng nó được thiết kế để làm hỏng các tệp hợp pháp được liên kết với Better Discord và Discord Token Protector, đồng thời đưa mã JavaScript vào ứng dụng Discord để hút mã dự phòng, phản ánh một kỹ thuật tương tự như kỹ thuật của một trình đánh cắp thông tin dựa trên Rust khác được Trend Micro ghi lại gần đây .

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Làm chủ bảo mật API: Hiểu bề mặt tấn công thực sự của bạn

Khám phá các lỗ hổng chưa được khai thác trong hệ sinh thái API của bạn và chủ động thực hiện các bước hướng tới bảo mật bọc thép. Tham gia hội thảo trên web sâu sắc của chúng tôi!

tham gia phiên

Một số mẫu Skuld chọn lọc cũng kết hợp mô-đun clipper để thay đổi nội dung khay nhớ tạm và đánh cắp tài sản tiền điện tử bằng cách hoán đổi địa chỉ ví, mà công ty an ninh mạng đưa ra giả thuyết là có khả năng đang được phát triển.

Việc lọc dữ liệu đạt được bằng webhook Discord do diễn viên kiểm soát hoặc dịch vụ tải lên Gofile. Trong trường hợp thứ hai, một URL tham chiếu để đánh cắp tệp ZIP đã tải lên chứa dữ liệu bị đánh cắp sẽ được gửi tới kẻ tấn công bằng cách sử dụng cùng chức năng webhook của Discord.

Sự phát triển chỉ ra việc các tác nhân đe dọa áp dụng ổn định ngôn ngữ lập trình Go do “tính đơn giản, hiệu quả và khả năng tương thích đa nền tảng” của ngôn ngữ này, do đó biến ngôn ngữ này trở thành một phương tiện hấp dẫn để nhắm mục tiêu vào nhiều hệ điều hành và mở rộng nhóm nạn nhân của chúng.

Fernández Provecho lưu ý: “Ngoài ra, bản chất được biên dịch của Golang cho phép các tác giả phần mềm độc hại tạo ra các tệp thực thi nhị phân khó phân tích và kỹ thuật đảo ngược hơn”. “Điều này khiến các nhà nghiên cứu bảo mật và các giải pháp chống phần mềm độc hại truyền thống gặp khó khăn hơn trong việc phát hiện và giảm thiểu các mối đe dọa này một cách hiệu quả.”