Ngày 26 tháng 1 năm 2023Ravie LakshmananMã hóa / Bảo mật Windows

Mã chứng minh khái niệm (Poc) đã được phát hành cho lỗ hổng bảo mật nghiêm trọng cao hiện đã được vá trong Windows CryptoAPI mà Cơ quan An ninh Quốc gia Hoa Kỳ (NSA) và Trung tâm An ninh mạng Quốc gia Vương quốc Anh (NCSC) đã báo cáo cho Microsoft vào năm ngoái .

Được theo dõi dưới dạng CVE-2022-34689 (Điểm CVSS: 7,5), lỗ hổng giả mạo đã được gã khổng lồ công nghệ xử lý như một phần của bản cập nhật Bản vá Thứ Ba được phát hành vào tháng 8 năm 2022, nhưng chỉ được tiết lộ công khai hai tháng sau đó vào ngày 11 tháng 10 năm 2022.

“Kẻ tấn công có thể thao túng chứng chỉ x.509 công khai hiện có để giả mạo danh tính của họ và thực hiện các hành động như xác thực hoặc ký mã dưới dạng chứng chỉ được nhắm mục tiêu”, Microsoft cho biết trong một lời khuyên được đưa ra vào thời điểm đó.

Windows CryptoAPI cung cấp một giao diện cho các nhà phát triển để thêm các dịch vụ mật mã như mã hóa/giải mã dữ liệu và xác thực bằng chứng chỉ kỹ thuật số vào ứng dụng của họ.

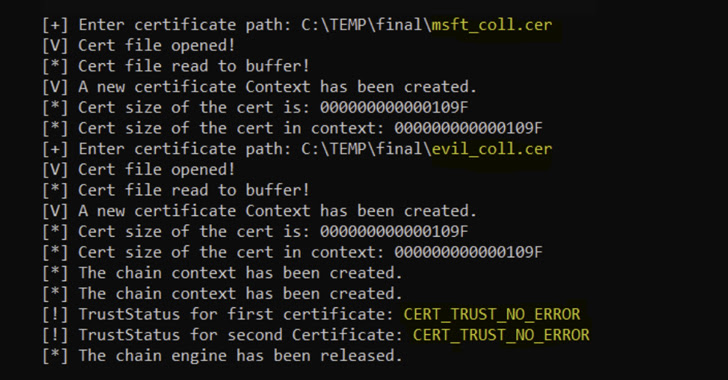

Công ty bảo mật web Akamai, công ty đã phát hành PoC, cho biết CVE-2022-34689 bắt nguồn từ thực tế là đoạn mã dễ bị tổn thương được thiết kế để chấp nhận chứng chỉ x.509 đã thực hiện kiểm tra chỉ dựa trên dấu vân tay MD5 của chứng chỉ.

MD5, thuật toán phân loại thông báo được sử dụng để băm, về cơ bản đã bị phá vỡ bằng mật mã kể từ tháng 12 năm 2008 do nguy cơ bị tấn công sinh nhật, một phương pháp phân tích mật mã được sử dụng để tìm các xung đột trong hàm băm.

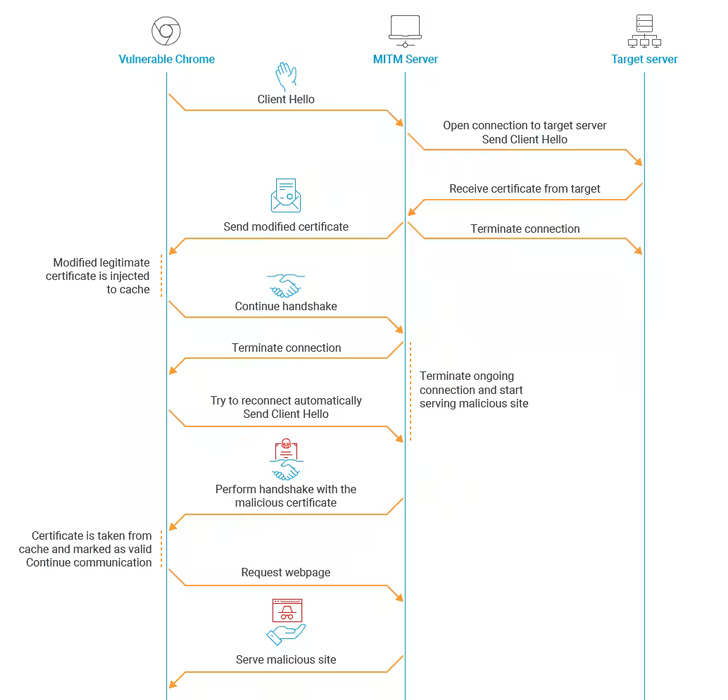

Hậu quả cuối cùng của thiếu sót này là nó mở ra cơ hội cho kẻ xấu cung cấp phiên bản sửa đổi của chứng chỉ hợp pháp cho ứng dụng nạn nhân, sau đó tạo chứng chỉ mới có hàm băm MD5 xung đột với chứng chỉ gian lận và sử dụng nó để giả mạo thành thực thể ban đầu.

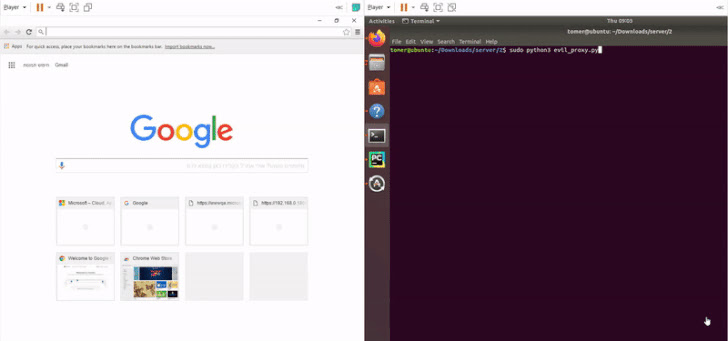

Nói cách khác, lỗ hổng có thể được vũ khí hóa bởi một kẻ gian giả mạo để thực hiện một cuộc tấn công trung gian (MitM) và chuyển hướng người dùng dựa trên phiên bản Google Chrome cũ (phiên bản 48 trở về trước) đến một trang web tùy ý của Google Chrome. diễn viên chọn đơn giản vì phiên bản nhạy cảm của trình duyệt web tin tưởng vào chứng chỉ độc hại.

Akamai cho biết: “Các chứng chỉ đóng một vai trò quan trọng trong việc xác minh danh tính trực tuyến, khiến lỗ hổng này trở nên sinh lợi cho những kẻ tấn công”.

Mặc dù lỗ hổng có phạm vi hạn chế, công ty có trụ sở tại Massachusetts đã chỉ ra rằng “vẫn còn rất nhiều mã sử dụng API này và có thể bị lộ lỗ hổng này, đảm bảo một bản vá ngay cả đối với các phiên bản Windows đã ngừng sản xuất, như Windows 7.”