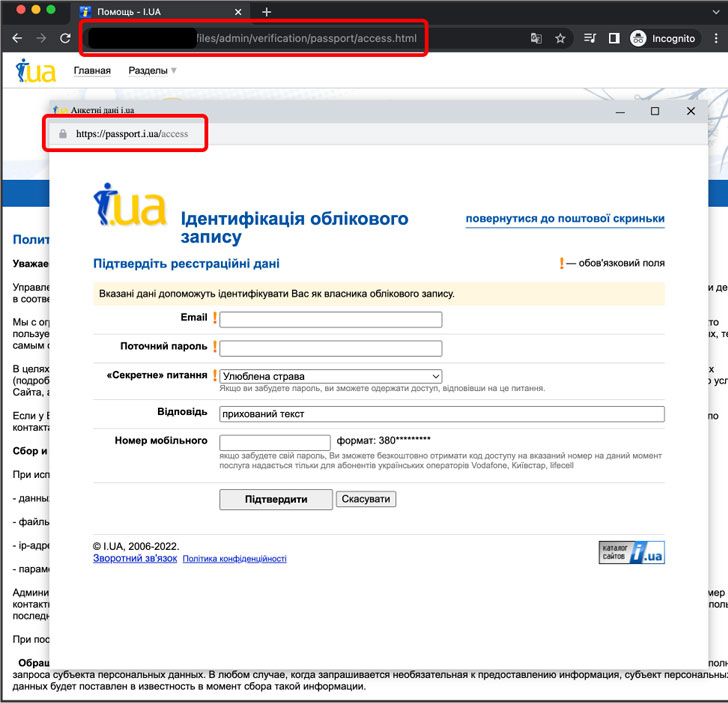

Một kẻ đe dọa người Belarus có tên là Ghostwriter (hay còn gọi là UNC1151) đã được phát hiện sử dụng kỹ thuật trình duyệt trong trình duyệt (BitB) được tiết lộ gần đây như một phần của các chiến dịch lừa đảo thông tin khai thác xung đột Nga-Ukraine đang diễn ra.

Phương pháp giả mạo là một miền hợp pháp bằng cách mô phỏng một cửa sổ trình duyệt trong trình duyệt, giúp bạn có thể thực hiện các chiến dịch kỹ thuật xã hội thuyết phục.

“Các diễn viên của Ghostwriter đã nhanh chóng áp dụng kỹ thuật mới này, kết hợp nó với một kỹ thuật đã được quan sát trước đó, lưu trữ các trang đích lừa đảo thông tin xác thực trên các trang bị xâm nhập”, Nhóm phân tích mối đe dọa của Google (TAG) cho biết trong một báo cáo mới, sử dụng nó để bòn rút thông tin đăng nhập của những nạn nhân không nghi ngờ. đến một máy chủ từ xa.

Trong số các nhóm khác sử dụng cuộc chiến như một chiêu dụ trong các chiến dịch lừa đảo trực tuyến và phần mềm độc hại để đánh lừa các mục tiêu mở email hoặc liên kết lừa đảo bao gồm Mustang Panda và Scarab cũng như các tổ chức quốc gia-nhà nước từ Iran, Triều Tiên và Nga.

Cũng có tên trong danh sách này là Curious Gorge, một nhóm tấn công mà TAG cho là thuộc Lực lượng Hỗ trợ Chiến lược Quân Giải phóng Nhân dân Trung Quốc (PLASSF), đã tổ chức các cuộc tấn công chống lại các tổ chức chính phủ và quân sự ở Ukraine, Nga, Kazakhstan và Mông Cổ.

Một loạt các cuộc tấn công thứ ba được quan sát thấy trong khoảng thời gian hai tuần qua bắt nguồn từ một nhóm tấn công có trụ sở tại Nga được gọi là COLDRIVER (hay còn gọi là Calisto). TAG nói rằng nam diễn viên đã tổ chức các chiến dịch lừa đảo thông tin xác thực nhắm mục tiêu vào nhiều tổ chức phi chính phủ và tổ chức tư vấn có trụ sở tại Hoa Kỳ, quân đội của một quốc gia vùng Balkan và một nhà thầu quốc phòng Ukraine giấu tên.

Nhà nghiên cứu Billy Leonard của TAG cho biết: “Tuy nhiên, lần đầu tiên TAG đã quan sát thấy các chiến dịch COLDRIVER nhắm vào quân đội của nhiều nước Đông Âu, cũng như Trung tâm Xuất sắc của NATO”. “Các chiến dịch này được gửi bằng tài khoản Gmail mới tạo đến tài khoản không phải của Google, do đó, tỷ lệ thành công của các chiến dịch này là không xác định.”

Viasat phá vỡ Cuộc tấn công ngày 24 tháng 2

Tiết lộ được đưa ra khi công ty viễn thông Viasat có trụ sở tại Hoa Kỳ tiết lộ chi tiết về một cuộc tấn công mạng “nhiều mặt và có chủ ý” nhằm vào mạng KA-SAT của họ vào ngày 24 tháng 2 năm 2022, trùng với cuộc xâm lược quân sự của Nga vào Ukraine.

Cuộc tấn công vào dịch vụ băng thông rộng vệ tinh đã ngắt kết nối hàng chục nghìn modem khỏi mạng, ảnh hưởng đến một số khách hàng ở Ukraine và khắp châu Âu, đồng thời ảnh hưởng đến hoạt động của 5.800 tuabin gió thuộc công ty Enercon của Đức ở Trung Âu.

“Chúng tôi tin rằng mục đích của cuộc tấn công là để làm gián đoạn dịch vụ”, công ty giải thích. “Không có bằng chứng cho thấy bất kỳ dữ liệu người dùng cuối nào đã bị truy cập hoặc bị xâm phạm, cũng như thiết bị cá nhân của khách hàng (PC, thiết bị di động, v.v.) bị truy cập không đúng cách, cũng như không có bằng chứng nào cho thấy chính vệ tinh KA-SAT hoặc mặt đất vệ tinh hỗ trợ của nó bản thân cơ sở hạ tầng đã trực tiếp tham gia, bị suy giảm hoặc bị xâm phạm. “

Viasat đã liên kết cuộc tấn công với một “xâm nhập mạng trên mặt đất” đã khai thác cấu hình sai trong thiết bị VPN để truy cập từ xa vào mạng KA-SAT và thực hiện các lệnh phá hoại trên modem “đã ghi đè dữ liệu quan trọng trong bộ nhớ flash”, hiển thị chúng tạm thời không vào được mạng.

Những người bất đồng chính kiến ở Nga được nhắm mục tiêu bằng Cobalt Strike

Các cuộc tấn công không ngừng là cuộc tấn công mới nhất trong một danh sách dài các hoạt động mạng độc hại đã xuất hiện sau cuộc xung đột tiếp diễn ở Đông Âu, trong đó chính phủ và các mạng thương mại phải hứng chịu một loạt các vụ lây nhiễm xóa dữ liệu gián đoạn kết hợp với một loạt các tấn công từ chối dịch vụ (DDoS).

Theo các nhà nghiên cứu của MalwareHunterTeam, hành động này cũng diễn ra dưới hình thức xâm phạm các trang web WordPress hợp pháp để đưa mã JavaScript giả mạo với mục tiêu thực hiện các cuộc tấn công DDoS chống lại các miền Ukraine.

Nhưng không chỉ Ukraine. Malwarebytes Labs tuần này đã trình bày chi tiết cụ thể của một chiến dịch lừa đảo trực tuyến mới nhắm mục tiêu vào các công dân và tổ chức chính phủ Nga trong nỗ lực triển khai các trọng tải xấu trên các hệ thống bị xâm nhập.

Hossein Jazi cho biết: “Các email lừa đảo trực tuyến đang cảnh báo những người sử dụng các trang web, mạng xã hội, tin nhắn tức thời và dịch vụ VPN đã bị Chính phủ Nga cấm và sẽ bị buộc tội hình sự”. “Các nạn nhân bị dụ mở một tệp đính kèm hoặc liên kết độc hại để tìm hiểu thêm, chỉ để bị nhiễm Cobalt Strike.”

Các tài liệu RTF có chứa phần mềm độc hại chứa phần mềm khai thác lỗ hổng thực thi mã từ xa MSHTML bị lạm dụng rộng rãi (CVE-2021-40444), dẫn đến việc thực thi mã JavaScript tạo ra lệnh PowerShell để tải xuống và thực thi báo hiệu Cobalt Strike được truy xuất từ máy chủ từ xa.

Một nhóm hoạt động khác có khả năng liên quan đến một tác nhân đe dọa của Nga được theo dõi là Carbon Spider (hay còn gọi là FIN7), đã sử dụng một vectơ tấn công theo hướng maldocs tương tự được thiết kế để thả một cửa hậu dựa trên PowerShell có khả năng tìm nạp và chạy tệp thực thi ở giai đoạn tiếp theo.

Malwarebytes cũng cho biết họ đã phát hiện thấy “sự gia tăng đáng kể trong các dòng phần mềm độc hại được sử dụng với mục đích đánh cắp thông tin hoặc giành quyền truy cập ở Ukraine”, bao gồm Hacktool.LOIC, Ainslot Worm, FFDroider, Formbook, Remcos và Quasar RAT.

Adam Kujawa, giám đốc Malwarebytes Labs, cho biết: “Mặc dù những gia đình này đều tương đối phổ biến trong thế giới an ninh mạng, nhưng việc chúng tôi chứng kiến gần như chính xác khi quân đội Nga vượt qua biên giới Ukraine khiến những diễn biến này trở nên thú vị và bất thường”, Adam Kujawa, giám đốc Malwarebytes Labs, cho biết trong một tuyên bố chia sẻ với Tin tức về Tin tặc.

.