Có tới bảy ứng dụng Android độc hại được phát hiện trên Cửa hàng Google Play được giả danh là giải pháp chống vi-rút để triển khai trojan ngân hàng có tên SharkBot.

Các nhà nghiên cứu Alex Shamshur và Raman Ladutska của Check Point cho biết trong một báo cáo được chia sẻ với The Hacker News: “SharkBot đánh cắp thông tin xác thực và thông tin ngân hàng. “Phần mềm độc hại này triển khai tính năng hàng rào địa lý và các kỹ thuật trốn tránh, điều này làm cho nó nổi bật so với phần mềm độc hại còn lại.”

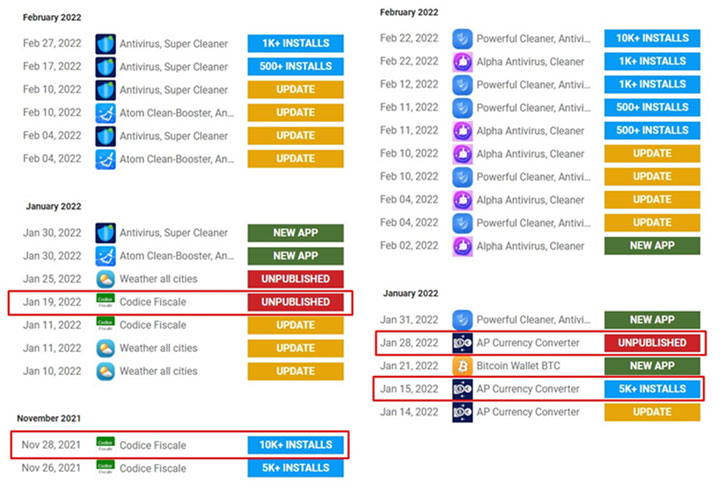

Đặc biệt, phần mềm độc hại được thiết kế để bỏ qua người dùng từ Trung Quốc, Ấn Độ, Romania, Nga, Ukraine và Belarus. Các ứng dụng giả mạo được cho là đã được cài đặt hơn 15.000 lần trước khi bị xóa, với hầu hết nạn nhân ở Ý và Anh

Báo cáo bổ sung cho các phát hiện trước đó từ NCC Group, cho thấy rằng bankbot đóng giả ứng dụng chống vi-rút để thực hiện các giao dịch trái phép thông qua Hệ thống chuyển tiền tự động (ATS).

SharkBot tận dụng các quyền Dịch vụ trợ năng của Android để hiển thị các cửa sổ lớp phủ giả trên các ứng dụng ngân hàng hợp pháp. Do đó, khi người dùng không nghi ngờ nhập tên người dùng và mật khẩu của họ trong các cửa sổ bắt chước các biểu mẫu nhập thông tin xác thực lành tính, dữ liệu thu được sẽ được gửi đến một máy chủ độc hại.

Một tính năng mới đáng chú ý của SharkBot là khả năng tự động trả lời thông báo từ Facebook Messenger và WhatsApp để phân phối liên kết lừa đảo đến ứng dụng chống vi-rút, do đó lây lan phần mềm độc hại theo kiểu giống sâu. Một tính năng tương tự đã được tích hợp trong FluBot vào đầu tháng Hai này.

Alexander Chailytko, giám đốc nghiên cứu và đổi mới an ninh mạng tại Check Point Software cho biết: “Điều đáng chú ý ở đây là các tác nhân đe dọa gửi tin nhắn đến nạn nhân có chứa các liên kết độc hại, dẫn đến việc áp dụng rộng rãi.

“Nhìn chung, việc các tác nhân đe dọa sử dụng thông điệp đẩy yêu cầu câu trả lời từ người dùng là một kỹ thuật phát tán bất thường.”

Phát hiện mới nhất được đưa ra khi Google thực hiện các bước để trục xuất 11 ứng dụng khỏi Cửa hàng Play vào ngày 25 tháng 3 sau khi chúng bị phát hiện tích hợp SDK xâm hại để thu thập dữ liệu người dùng một cách kín đáo, bao gồm thông tin vị trí chính xác, email và số điện thoại, thiết bị lân cận và mật khẩu.

.