Một kẻ đe dọa có quan hệ với Triều Tiên có liên quan đến một làn sóng phong phú các chiến dịch đánh cắp thông tin xác thực nhắm mục tiêu vào nghiên cứu, giáo dục, chính phủ, truyền thông và các tổ chức khác, với hai trong số các cuộc tấn công cũng cố gắng phát tán phần mềm độc hại có thể được sử dụng để thu thập thông tin tình báo.

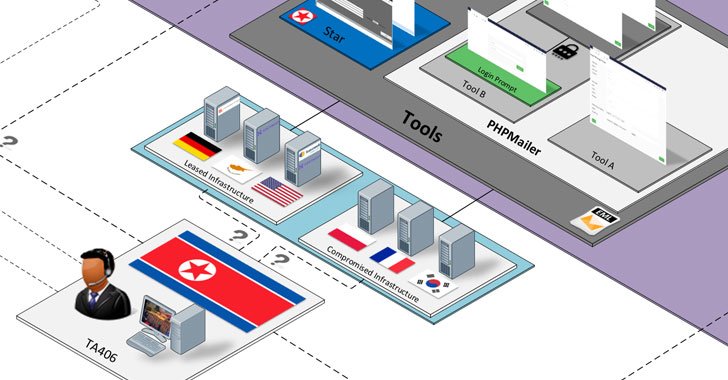

Công ty bảo mật doanh nghiệp Proofpoint quy các vụ xâm nhập vào một nhóm mà nó theo dõi là TA406 và bởi cộng đồng tình báo về mối đe dọa rộng lớn hơn dưới các biệt danh Kimsuky (Kaspersky), Velvet Chollima (CrowdStrike), Thallium (Microsoft), Black Banshee (PwC), ITG16 (IBM ), và Konni Group (Cisco Talos).

Các chuyên gia chính sách, nhà báo và các tổ chức phi chính phủ (NGO) được nhắm mục tiêu trong các chiến dịch hàng tuần được quan sát từ tháng 1 đến tháng 6 năm 2021, các nhà nghiên cứu của Proofpoint, Darien Huss và Selena Larson tiết lộ trong một báo cáo kỹ thuật nêu chi tiết các chiến thuật, kỹ thuật và quy trình (TTP) của diễn viên, với các cuộc tấn công lan rộng khắp Bắc Mỹ, Nga, Trung Quốc và Hàn Quốc.

Được biết sẽ đi vào hoạt động từ năm 2012, Kimsuky kể từ đó đã nổi lên như một trong những nhóm đe dọa dai dẳng tiên tiến (APT) tích cực nhất được biết đến với việc đặt tầm ngắm về gián điệp mạng nhưng cũng để thực hiện các cuộc tấn công nhằm thu lợi tài chính, nhắm mục tiêu vào các tổ chức chính phủ, các think tank, và các cá nhân được xác định là chuyên gia trong các lĩnh vực khác nhau cũng như thu thập thông tin nhạy cảm liên quan đến chính sách đối ngoại và các vấn đề an ninh quốc gia.

“Giống như các nhóm apt khác tạo thành một chiếc ô lớn, Kimsuky chứa một số cụm: BabyShark, AppleSeed, Flower Power và Gold Dragon”, các nhà nghiên cứu của Kaspersky lưu ý trong báo cáo xu hướng APT quý 3 năm 2021 được công bố vào tháng trước. Nhóm phụ AppleSeed còn được gọi là TA408.

Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) cho biết nhóm này cũng nổi tiếng với việc săn lùng các mục tiêu với các kế hoạch kỹ thuật xã hội thuyết phục và tấn công lỗ hổng trước khi gửi cho họ các tải trọng bị nhiễm phần mềm độc hại hoặc lừa họ gửi thông tin đăng nhập nhạy cảm cho các trang web lừa đảo. cảnh báo được phát hành vào tháng 10 năm 2020.

Đầu tháng này, các nhà nghiên cứu từ Cisco Talos đã tiết lộ một chiến dịch Kimsuky đang diễn ra kể từ tháng 6 năm 2021, được phát hiện sử dụng các blog độc hại được lưu trữ trên nền tảng Blogger của Google để nhắm mục tiêu vào các mục tiêu có giá trị cao của Hàn Quốc, bao gồm các cơ quan nghiên cứu địa chính trị và không gian vũ trụ, với mục tiêu cung cấp ” bộ cấy ghép không ngừng phát triển có nguồn gốc từ gia đình Rồng vàng / Hoàng tử dũng cảm “hoạt động như bộ lọc tệp tin, bộ thu thập thông tin và kẻ đánh cắp thông tin xác thực để do thám, gián điệp và thu thập thông tin đăng nhập.

Các nhà nghiên cứu của Talos giải thích: “Chiến dịch này bắt đầu với các tài liệu Microsoft Office độc hại (maldocs) có chứa macro được gửi đến nạn nhân. “Chuỗi lây nhiễm dẫn đến phần mềm độc hại tiếp cận các blog độc hại do những kẻ tấn công thiết lập. Những blog này cung cấp cho những kẻ tấn công khả năng cập nhật nội dung độc hại được đăng trong blog tùy thuộc vào việc nạn nhân có giá trị đối với những kẻ tấn công hay không.”

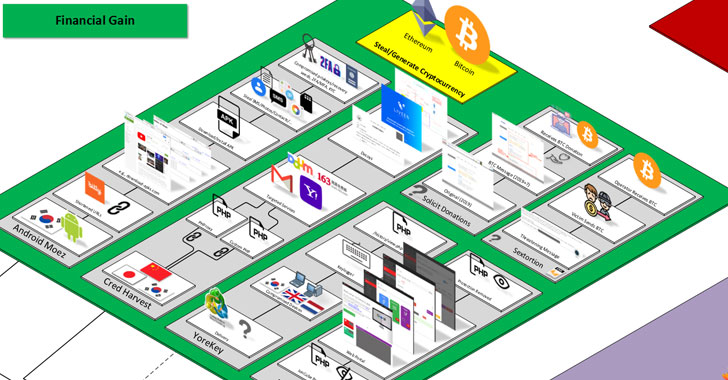

Bây giờ trong những gì dường như đang gia tăng các cuộc tấn công, kẻ đe dọa đồng thời bắt đầu các chiến dịch đe dọa qua email gần hàng tuần bằng cách sử dụng danh tính của các chuyên gia chính sách hợp pháp, đồng thời đưa ra các chủ đề liên quan đến an toàn vũ khí hạt nhân, chính trị và chính sách đối ngoại của Triều Tiên, cuối cùng là thu hút các cá nhân được nhắm mục tiêu từ bỏ thông tin đăng nhập công ty của họ thông qua một URL giả mạo được nhúng trong các thông báo chuyển hướng nạn nhân đến các trang thu thập thông tin xác thực tùy chỉnh.

Các chiến dịch lừa đảo của Kimsuky đã có một sự thay đổi đáng chú ý vào tháng 3 năm 2021 khi các email vượt ra ngoài hành vi trộm cắp thông tin đăng nhập để trở thành phương tiện phát tán phần mềm độc hại, trùng với các vụ thử tên lửa của Triều Tiên được tiến hành vào cuối tháng đó.

Các email này bao gồm một liên kết gửi mục tiêu đến miền do kẻ tấn công kiểm soát được sử dụng để lừa mục tiêu tải xuống tệp lưu trữ nén kết hợp tệp nhị phân, được sắp xếp để tạo một nhiệm vụ theo lịch trình được thực hiện cứ sau 15 phút để cài đặt phần mềm độc hại bổ sung từ máy chủ từ xa . Tuy nhiên, động cơ cuối cùng đằng sau các cuộc tấn công vẫn chưa rõ ràng vì không có trọng tải tiếp theo nào được quan sát thấy.

Một cuộc tấn công đáng chú ý khác vào tháng 6 đã dẫn đến việc triển khai trình tải xuống (“FatBoy”) bằng cách sử dụng tệp tin đính kèm HTML thu hút sau đó được sử dụng để truy xuất tập lệnh do thám giai đoạn tiếp theo có khả năng thu thập “thông tin mở rộng” về thiết bị được nhắm mục tiêu. Proofpoint nói rằng cả hai chiến dịch đều có sự trùng lặp với các cuộc tấn công trước đây được xác định là do Konni Group thực hiện.

Các công cụ đáng chú ý khác trong kho phần mềm độc hại của nó bao gồm một keylogger Windows có tên là YoreKey, một số ứng dụng Android giả mạo đang tấn công người dùng tiền điện tử ở Hàn Quốc, một dịch vụ giải mã có tên Deioncube để giải mã các tệp được mã hóa bằng phần mềm bảo vệ mã nguồn của ionCube và một trò lừa đảo phân chia tài khoản hối thúc email người nhận để chuyển một số tiền trị giá 500 đô la bitcoin vào một ví hợp lệ được liên kết với một tổ chức phi chính phủ có trụ sở tại Hàn Quốc.

Các nhà nghiên cứu cho biết: “Không rõ liệu tổ chức phi chính phủ có bị xâm nhập hay không và thông điệp quyên góp đã được đưa lên trang web của họ với mục đích xấu hay có lời giải thích khác hay không,” các nhà nghiên cứu cho biết. “Tính đến tháng 6 năm 2021, ví bitcoin được liên kết đã nhận và gửi khoảng 3,77 bitcoin.”

.