Ngày 05 tháng 12 năm 2022Ravie Lakshmanan

Những người bảo trì hệ điều hành FreeBSD đã phát hành các bản cập nhật để khắc phục lỗ hổng bảo mật ảnh hưởng đến mô-đun ping có khả năng bị khai thác để làm hỏng chương trình hoặc kích hoạt thực thi mã từ xa.

Sự cố, được chỉ định số nhận dạng CVE-2022-23093ảnh hưởng đến tất cả các phiên bản được hỗ trợ của FreeBSD và liên quan đến lỗ hổng tràn bộ đệm dựa trên ngăn xếp trong dịch vụ ping.

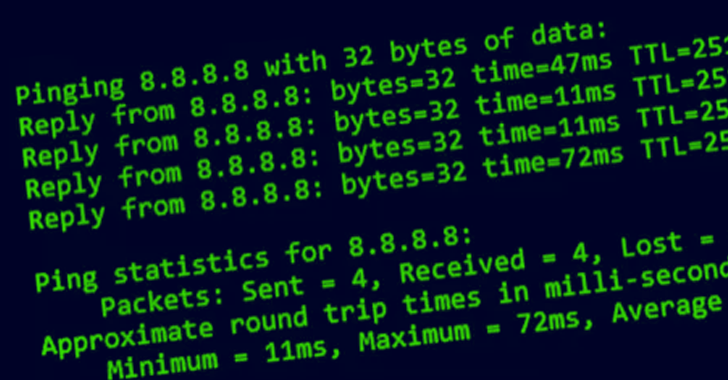

“Ping đọc các gói IP thô từ mạng để xử lý các phản hồi trong hàm pr_pack(),” theo một lời khuyên được công bố vào tuần trước.

“Các bản sao pr_pack() đã nhận các tiêu đề IP và ICMP vào bộ đệm ngăn xếp để xử lý thêm. Khi làm như vậy, nó không tính đến sự hiện diện có thể có của các tiêu đề tùy chọn IP theo sau tiêu đề IP trong phản hồi hoặc gói được trích dẫn.”

Kết quả là, bộ đệm đích có thể bị tràn tối đa 40 byte khi có các tiêu đề tùy chọn IP.

Dự án FreeBSD lưu ý rằng quy trình ping chạy trong hộp cát chế độ khả năng và do đó bị hạn chế về cách nó có thể tương tác với phần còn lại của hệ điều hành.

OPNsense, một phần mềm định tuyến và tường lửa dựa trên FreeBSD mã nguồn mở, cũng đã phát hành một bản vá (phiên bản 22.7.9) để bịt lỗ hổng bảo mật, cùng với các vấn đề khác.

Phát hiện này được đưa ra khi các nhà nghiên cứu từ Qualys trình bày chi tiết về một lỗ hổng mới khác trong chương trình giới hạn nhanh trong hệ điều hành Linux, dựa trên lỗ hổng leo thang đặc quyền trước đó (CVE-2021-44731) được đưa ra ánh sáng vào tháng 2 năm 2022.

Snaps là các gói ứng dụng độc lập có thể được các nhà phát triển ngược dòng phân phối cho người dùng.

Lỗ hổng mới (CVE-2022-3328), được giới thiệu như một phần của bản vá cho CVE-2021-44731, có thể được xâu chuỗi với hai lỗ hổng khác trong multipathd được gọi là Leeloo Multipath – một cuộc tấn công bỏ qua ủy quyền và một cuộc tấn công liên kết tượng trưng được theo dõi là CVE-2022- 41974 và CVE-2022-41973 – để có được quyền root.

Do daemon multipathd chạy theo mặc định với quyền root, nên việc khai thác thành công các lỗ hổng có thể cho phép tác nhân đe dọa không có đặc quyền có được quyền cao nhất trên máy chủ dễ bị tấn công và thực thi mã tùy ý.