Các nhà nghiên cứu đã tiết lộ các lỗ hổng bảo mật trong quá trình chuyển giao, một cơ chế cơ bản tạo nền tảng cho các mạng di động hiện đại, có thể bị kẻ thù lợi dụng để khởi động các cuộc tấn công từ chối dịch vụ (DoS) và người ở giữa (MitM) bằng cách sử dụng thiết bị giá rẻ .

Các nhà nghiên cứu Evangelos Bitsikas và Christina Pöpper từ Đại học New York, Abu Dhabi, “lỗ hổng trong quy trình bàn giao không chỉ giới hạn trong một trường hợp bàn giao mà chúng tác động đến tất cả các trường hợp và kịch bản bàn giao khác nhau dựa trên các báo cáo đo lường chưa được xác minh và ngưỡng cường độ tín hiệu” cho biết trong một bài báo mới. “Vấn đề ảnh hưởng đến tất cả các thế hệ kể từ 2G (GSM), vẫn chưa được giải quyết cho đến nay.”

Bàn giao, còn được gọi là chuyển giao, là một quá trình trong viễn thông, trong đó một cuộc gọi điện thoại hoặc một phiên dữ liệu được truyền từ một điểm di động (hay còn gọi là trạm gốc) đến một tháp di động khác mà không làm mất kết nối trong quá trình truyền. Phương pháp này rất quan trọng để thiết lập liên lạc di động, đặc biệt là trong các tình huống khi người dùng đang di chuyển.

Quy trình thường hoạt động như sau: thiết bị người dùng (UE) gửi các phép đo cường độ tín hiệu đến mạng để xác định xem có cần chuyển giao hay không và nếu có, tạo điều kiện cho việc chuyển đổi khi phát hiện ra một trạm mục tiêu phù hợp hơn.

Mặc dù các bài đọc tín hiệu này được bảo vệ bằng mật mã, nhưng bản thân nội dung trong các báo cáo này không được xác minh, do đó cho phép kẻ tấn công buộc thiết bị di chuyển đến trang web di động do kẻ tấn công điều hành. Điểm mấu chốt của cuộc tấn công nằm ở chỗ trạm gốc nguồn không có khả năng xử lý các giá trị không chính xác trong báo cáo đo lường, làm tăng khả năng chuyển giao độc hại mà không bị phát hiện.

Nói tóm lại, các cuộc tấn công trạm gốc giả mạo mới làm cho các thủ tục chuyển giao dễ bị tổn thương, dựa trên các báo cáo đo lường được mã hóa và ngưỡng công suất tín hiệu đã nói ở trên, cho phép kẻ thù thiết lập một rơle MitM và thậm chí nghe trộm, thả, sửa đổi và chuyển tiếp một cách hiệu quả. các tin nhắn được truyền giữa thiết bị và mạng.

“Nếu kẻ tấn công thao túng nội dung của [measurement report] Các nhà nghiên cứu cho biết bằng cách bao gồm các phép đo của anh ấy / cô ấy, sau đó mạng sẽ xử lý các phép đo không có thật.

“Thu hút” thiết bị đến một trạm gốc giả

Điểm bắt đầu của cuộc tấn công là giai đoạn trinh sát ban đầu, trong đó kẻ đe dọa sử dụng điện thoại thông minh để thu thập dữ liệu liên quan đến các trạm hợp pháp gần đó và sau đó sử dụng thông tin này để định cấu hình một trạm gốc giả mạo một trạm di động chính hãng.

Cuộc tấn công sau đó liên quan đến việc buộc thiết bị của nạn nhân kết nối với trạm giả bằng cách phát các thông báo của khối thông tin chính (MIB) và khối thông tin hệ thống (SIB) – thông tin cần thiết để giúp điện thoại kết nối với mạng – với cường độ tín hiệu cao hơn so với giả lập trạm gốc.

Khi lừa các UE kết nối với trạm giả mạo và buộc các thiết bị báo cáo các phép đo không có thật cho mạng, mục đích là kích hoạt sự kiện chuyển giao và khai thác các lỗ hổng bảo mật trong quy trình để dẫn đến các cuộc tấn công DoS, MitM và tiết lộ thông tin ảnh hưởng đến người dùng cũng như nhà điều hành. Điều này không chỉ ảnh hưởng đến quyền riêng tư của người dùng mà còn có nguy cơ gây rủi ro cho tính khả dụng của dịch vụ.

“Khi UE nằm trong vùng phủ sóng của kẻ tấn công, trạm gốc giả mạo có công suất tín hiệu đủ cao để ‘thu hút' UE và kích hoạt [measurement report], thì kẻ tấn công có cơ hội rất tốt để buộc UE của nạn nhân gắn vào trạm gốc giả mạo của anh ta / cô ta [by] các nhà nghiên cứu giải thích.

“Một khi, UE được gắn vào kẻ tấn công, nó có thể vào ở chế độ cắm trại do cuộc tấn công từ chối dịch vụ (DoS) và không phản hồi hoặc kẻ tấn công có thể thiết lập người trung gian (MitM) tiếp sức xây dựng cơ sở cho các kỳ tích nâng cao khác. “

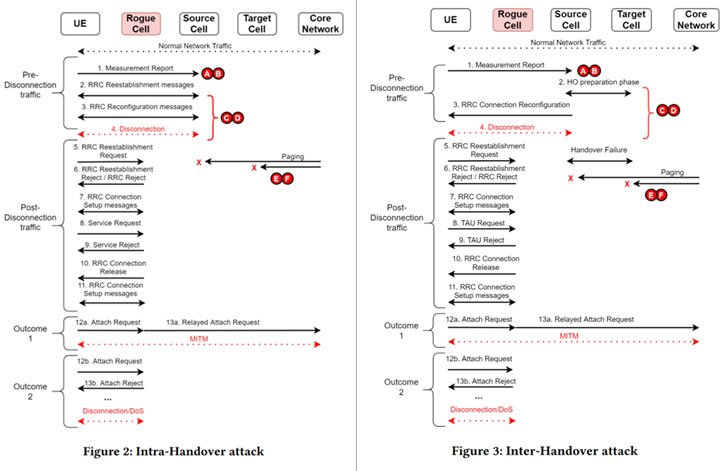

Có tới sáu lỗ hổng bảo mật (được xác định từ A đến F trong hình trên) đã được xác định trong quá trình chuyển giao –

Thông báo quảng bá không an toàn (MIB, SIB) Báo cáo đo lường chưa được xác minh Thiếu xác thực chéo trong giai đoạn chuẩn bị Khởi tạo kênh truy cập ngẫu nhiên (RACH) mà không xác minh Thiếu cơ chế khôi phục và Khó phân biệt lỗi mạng do tấn công

Trong một thiết lập thử nghiệm, các nhà nghiên cứu nhận thấy tất cả các thiết bị thử nghiệm, bao gồm OnePlus 6, Apple iPhone 5, Samsung S10 5G và Huawei Pro P40 5G, đều dễ bị tấn công DoS và MitM. Các phát hiện đã được trình bày tại Hội nghị ứng dụng bảo mật máy tính hàng năm (ACSAC) được tổ chức vào đầu tháng này.

.