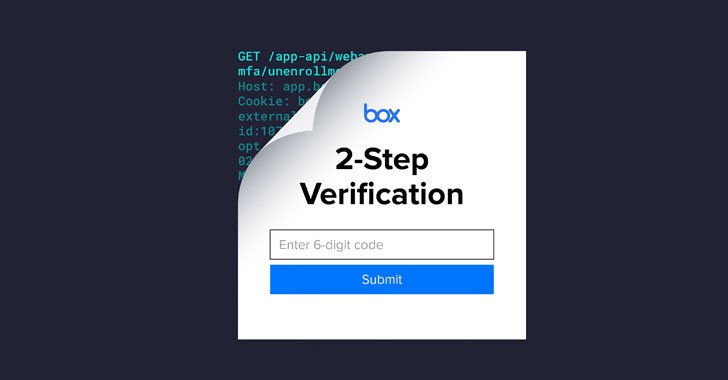

Các nhà nghiên cứu an ninh mạng đã tiết lộ chi tiết về một lỗi hiện đã được vá trong cơ chế xác thực đa yếu tố (MFA) của Box có thể bị lạm dụng để bỏ qua hoàn toàn xác minh đăng nhập dựa trên SMS.

Các nhà nghiên cứu của Varonis cho biết trong một báo cáo được chia sẻ với The hacker news: “Sử dụng kỹ thuật này, kẻ tấn công có thể sử dụng thông tin đăng nhập bị đánh cắp để xâm nhập tài khoản Box của tổ chức và lấy cắp dữ liệu nhạy cảm mà không cần quyền truy cập vào điện thoại của nạn nhân.

Công ty an ninh mạng cho biết họ đã báo cáo vấn đề với nhà cung cấp dịch vụ đám mây vào ngày 2 tháng 11 năm 2021, sau đó Box đã phát hành các bản sửa lỗi.

MFA là một phương thức xác thực dựa trên sự kết hợp của các yếu tố như mật khẩu (thứ mà chỉ người dùng biết) và mật khẩu tạm thời dùng một lần hay còn gọi là TOTP (chỉ người dùng mới có) để cung cấp cho người dùng lớp bảo vệ thứ hai chống lại việc nhồi nhét thông tin xác thực và các cuộc tấn công chiếm đoạt tài khoản khác.

Xác thực hai bước này có thể liên quan đến việc gửi mã dưới dạng SMS hoặc cách khác, được truy cập thông qua ứng dụng xác thực hoặc khóa bảo mật phần cứng. Do đó, khi người dùng Box đã đăng ký xác minh qua SMS đăng nhập bằng tên người dùng và mật khẩu hợp lệ, dịch vụ sẽ đặt cookie phiên và chuyển hướng người dùng đến trang mà TOTP có thể được nhập để có quyền truy cập vào tài khoản.

Việc bỏ qua được Varonis xác định là hệ quả của cái mà các nhà nghiên cứu gọi là sự kết hợp các chế độ MFA. Nó xảy ra khi kẻ tấn công đăng nhập bằng thông tin đăng nhập của nạn nhân và từ bỏ xác thực dựa trên SMS để chuyển sang một quy trình khác sử dụng ứng dụng xác thực để hoàn tất đăng nhập thành công chỉ bằng cách cung cấp TOTP được liên kết với tài khoản Box của chính họ.

“Box nhớ rằng nạn nhân chưa đăng ký [in] một ứng dụng xác thực và thay vào đó chấp nhận một cách mù quáng một mật mã xác thực hợp lệ từ một tài khoản hoàn toàn khác mà không cần kiểm tra trước xem nó có thuộc về người dùng đang đăng nhập hay không “, các nhà nghiên cứu cho biết.” Điều này làm cho nó có thể truy cập vào tài khoản Box của nạn nhân mà không cần truy cập điện thoại hoặc thông báo cho người dùng qua SMS. “

Nói cách khác, Box không chỉ không kiểm tra xem nạn nhân đã đăng ký xác minh dựa trên ứng dụng xác thực hay chưa (hoặc bất kỳ phương pháp nào khác chặn SMS), mà còn không xác thực rằng mã được nhập là từ một ứng dụng xác thực thực sự được liên kết với nạn nhân. ai đang cố gắng đăng nhập.

Các phát hiện được đưa ra sau hơn một tháng sau khi Varonis tiết lộ một kỹ thuật tương tự có thể cho phép các tác nhân độc hại tiếp cận xác minh dựa trên trình xác thực bằng cách “hủy đăng ký[ing] người dùng từ MFA sau khi cung cấp tên người dùng và mật khẩu nhưng trước khi cung cấp yếu tố thứ hai. “

Các nhà nghiên cứu lưu ý vào đầu tháng 12 năm 2021: “Điểm cuối / mfa / unnrollment không yêu cầu người dùng phải được xác thực hoàn toàn để xóa thiết bị TOTP khỏi tài khoản của người dùng”.

“MFA chỉ tốt khi nhà phát triển viết mã [and] Các nhà nghiên cứu kết luận: “Chỉ vì MFA được kích hoạt không nhất thiết có nghĩa là kẻ tấn công phải có quyền truy cập vật lý vào thiết bị của nạn nhân để xâm phạm tài khoản của họ.”

.