Ngày 24 tháng 4 năm 2023Ravie LakshmananBảo mật máy chủ / WordPress

Sucuri tiết lộ trong một báo cáo được công bố vào tuần trước rằng các tác nhân đe dọa đã được quan sát tận dụng một plugin wordpress hợp pháp nhưng đã lỗi thời để lén lút sử dụng các trang web cửa sau như một phần của chiến dịch đang diễn ra.

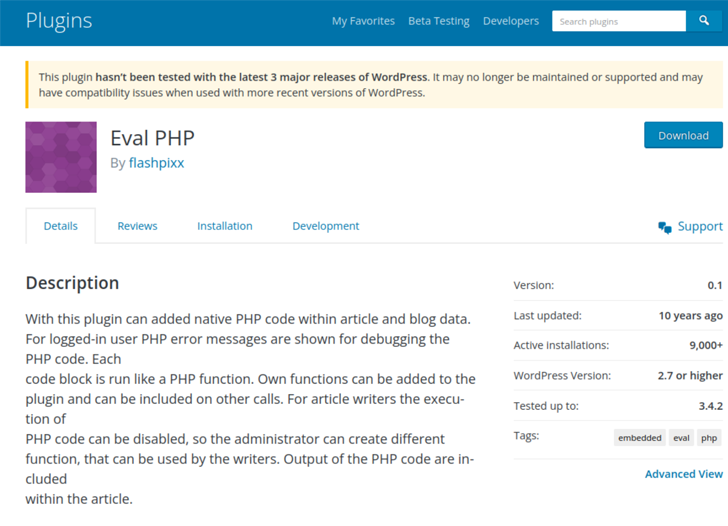

Plugin được đề cập là Eval PHP, do nhà phát triển có tên flashpixx phát hành. Nó cho phép người dùng chèn các trang mã PHP và các bài đăng của các trang web WordPress sau đó được thực thi mỗi khi các bài đăng được mở trong trình duyệt web.

Mặc dù Eval PHP chưa bao giờ nhận được bản cập nhật trong 11 năm, nhưng số liệu thống kê do WordPress thu thập cho thấy rằng nó đã được cài đặt trên hơn 8.000 trang web, với số lượt tải xuống trung bình tăng vọt từ một hoặc hai kể từ tháng 9 năm 2022 lên 6.988 vào ngày 30 tháng 3 năm 2023.

Chỉ riêng vào ngày 23 tháng 4 năm 2023, nó đã được tải xuống 2.140 lần. Plugin đã đạt được 23.110 lượt tải xuống trong bảy ngày qua.

Sucuri thuộc sở hữu của GoDaddy cho biết họ đã quan sát thấy cơ sở dữ liệu của một số trang web bị nhiễm mã độc được đưa vào bảng “wp_posts”, nơi lưu trữ thông tin về các bài đăng, trang và menu điều hướng của trang web. Các yêu cầu bắt nguồn từ ba địa chỉ IP khác nhau có trụ sở tại Nga.

Nhà nghiên cứu bảo mật Ben Martin cho biết: “Mã này khá đơn giản: Nó sử dụng hàm file_put_contents để tạo một tập lệnh PHP vào docroot của trang web với cửa hậu thực thi mã từ xa được chỉ định”.

“Mặc dù việc tiêm nhiễm đang được đề cập làm rơi một cửa hậu thông thường vào cấu trúc tệp, nhưng sự kết hợp giữa một plugin hợp pháp và một công cụ nhỏ giọt cửa hậu trong một bài đăng trên WordPress cho phép chúng dễ dàng lây nhiễm lại trang web và ẩn đi. Tất cả những gì kẻ tấn công cần làm là truy cập một trong những bài đăng hoặc trang bị nhiễm và cửa hậu sẽ được đưa vào cấu trúc tệp.”

Sucuri cho biết họ đã phát hiện hơn 6.000 trường hợp cửa hậu này trên các trang web bị xâm nhập trong 6 tháng qua, mô tả mô hình chèn phần mềm độc hại trực tiếp vào cơ sở dữ liệu là một “sự phát triển mới và thú vị”.

Chuỗi tấn công đòi hỏi phải cài đặt plugin Eval PHP trên các trang web bị xâm nhập và lạm dụng nó để thiết lập các cửa hậu liên tục trên nhiều bài đăng, đôi khi cũng được lưu dưới dạng bản nháp.

“Cách thức hoạt động của plugin Eval PHP là đủ để lưu một trang dưới dạng bản nháp để thực thi mã PHP bên trong [evalphp] mã ngắn,” Martin giải thích, thêm rằng các trang giả mạo được tạo với một quản trị viên trang thực sự là tác giả của chúng, cho thấy những kẻ tấn công có thể đăng nhập thành công với tư cách là người dùng đặc quyền.

Sự phát triển một lần nữa chỉ ra cách các tác nhân độc hại đang thử nghiệm các phương pháp khác nhau để duy trì chỗ đứng của chúng trong môi trường bị xâm phạm và trốn tránh quá trình quét phía máy chủ cũng như giám sát tính toàn vẹn của tệp.

Chủ sở hữu trang web nên bảo mật bảng điều khiển Quản trị viên WP cũng như đề phòng mọi thông tin đăng nhập đáng ngờ để ngăn chặn các tác nhân đe dọa giành quyền truy cập quản trị viên và cài đặt plugin.